12 أفضل أدوات اختراق كلمات المرور في مجال الأمن السيبراني

نشرت: 2023-10-23ملخص: استكشف عالم اختراق كلمات المرور من خلال دليلنا الشامل لأفضل أدوات اختراق كلمات المرور. تعرف على تعقيدات العديد من أدوات اختراق كلمات المرور أو أدوات اختراق شبكات Wi-Fi التي تلعب دورًا حاسمًا في تأمين البيئات الرقمية.

أداة كسر كلمة المرور هي برنامج مصمم لاستعادة أو تخمين كلمات المرور المستخدمة للوصول إلى أنظمة الكمبيوتر أو الشبكات أو البيانات المشفرة. الغرض الأساسي من هذه الأدوات هو الوصول غير المصرح به إلى الموارد المحمية.

تستخدم أدوات اختراق كلمات المرور تقنيات مختلفة مثل هجمات القوة الغاشمة، وهجمات القاموس، وهجمات جدول قوس قزح لكسر كلمات المرور.

يمكن أن يكون استخدام أدوات اختراق كلمات المرور مشروعًا وضارًا. في السيناريوهات المشروعة، يمكن لمتخصصي الأمن استخدام هذه الأدوات لتقييم قوة كلمات المرور وتحديد نقاط الضعف في الأنظمة. وهذا يساعد المؤسسات على تعزيز إجراءاتها الأمنية والحماية من التهديدات المحتملة.

يعد ممارسون الأمن ومسؤولو النظام وشركات الأمن السيبراني ووكالات إنفاذ القانون من بين المستخدمين الشرعيين لأدوات اختراق كلمات المرور. ومع ذلك، يتم استخدام أدوات اختراق كلمات المرور أيضًا من قبل المتسللين والأفراد الضارين الذين يشاركون في أنشطة غير مشروعة.

يستغل هؤلاء الأفراد كلمات المرور الضعيفة للوصول غير المصرح به إلى المعلومات الشخصية أو الخاصة بالشركة أو المعلومات المالية. يستخدمون كلمات مرور متصدعة لشن هجمات إلكترونية وسرقة البيانات وارتكاب عمليات احتيال وما إلى ذلك.

جدول المحتويات

ما هو تكسير كلمة المرور؟

بعبارات بسيطة، يشير اختراق كلمة المرور إلى عملية محاولة اكتشاف أو كشف كلمة مرور شخص ما دون إذنه. يتضمن ذلك استخدام أدوات أو تقنيات متخصصة لتجربة مجموعات مختلفة من الأحرف أو الكلمات أو العبارات حتى يتم العثور على كلمة المرور الصحيحة.

يُستخدم هذا النشاط عادةً للوصول غير المصرح به إلى النظام أو الحساب الشخصي. يمكن أن يستغل مزيل كلمة المرور عبر الإنترنت (برنامج كسر كلمة مرور wifi) كلمات المرور الضعيفة أو نقاط الضعف أو العيوب الأمنية للوصول إلى الحسابات المحمية.

يعتبر نشاطًا ضارًا وغالبًا ما يكون غير قانوني ما لم يتم تنفيذه بواسطة أفراد مرخص لهم لأغراض أمنية مشروعة.

12 أفضل أدوات اختراق كلمات المرور في مجال الأمن السيبراني

- ميدوسا

- هاشكات

- جون السفاح

- كسارة كلمة المرور

- ايركراك

- قابيل وهابيل

- كراك ستيشن

- RainbowCrack

- com.ophCrack

- رباعي هيدروكانابينول هيدرا

- WFuzz

- بروتوس كلمة المرور المفرقع

فيما يلي بعض الأمثلة على أدوات اختراق كلمة مرور Wi-Fi.

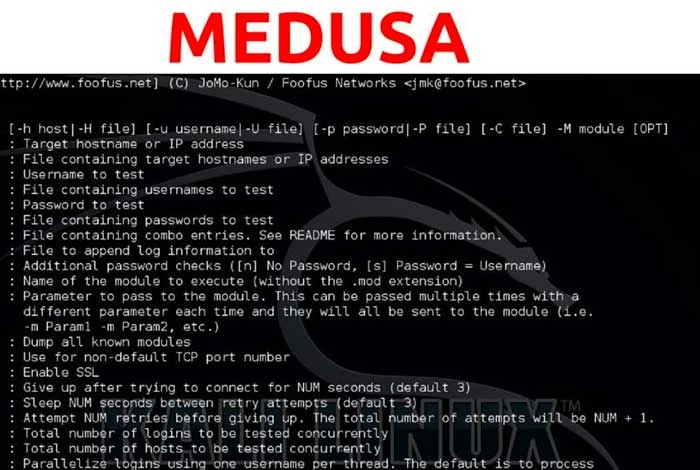

ميدوسا

الأفضل من أجل: تكسير كلمات المرور مجانًا عبر الاختبار المتوازي للقوة الغاشمة.

Medusa عبارة عن أداة لإلغاء تأمين كلمة مرور wifi والتي تشترك في أوجه التشابه مع THC Hydra. تتمتع هذه الأداة، التي تعمل من خلال واجهة سطر الأوامر، بالقدرة على اختبار ما يصل إلى 2000 كلمة مرور في دقيقة واحدة فقط.

فهو يوفر للمستخدمين القدرة على إجراء معالجة متزامنة من خلال سلاسل الرسائل من أجل كسر كلمات المرور. علاوة على ذلك، يمكن استخدام هذا البرنامج لاستعادة كلمات المرور لحسابات متعددة.

الأنظمة الأساسية المدعومة: ويندوز، لينكس، وماك

مميزات ميدوسا

- المعالجة المتوازية القائمة على الخيط لاختبار القوة الغاشمة.

- مصممة مع وضع نمطية في الاعتبار.

- يسمح بالمرونة في حالة إدخال المستخدم مثل كلمة المرور/المستخدم/المضيف.

- يدعم بروتوكولات مختلفة مثل MB، HTTP، POP3، SSHv2، وMS-SQL.

إيجابيات وسلبيات ميدوسا

- يدعم العديد من البروتوكولات، بما في ذلك SSH وFTP وTelnet وHTTP والمزيد.

- دعم متعدد الخيوط يجعل عملية كسر كلمة المرور أسرع.

- منحنى التعلم حاد.

التسعير: Medusa عبارة عن أداة مجانية لتكسير كلمات المرور.

هاشكات

الأفضل من أجل: تكسير عدة تجزئات في وقت واحد. يُعرف بأنه أسرع برنامج لكسر كلمات المرور في العالم!

Hashcat، أداة مجانية ومفتوحة المصدر، تقدم نفسها على أنها أسرع تطبيق لاختراق شبكة wifi في جميع أنحاء العالم. فهو يوفر مجموعة متنوعة من الأساليب، بدءًا من القوة الغاشمة الأساسية وحتى الأقنعة الهجينة، مما يسمح لك بكسر تجزئات متعددة في وقت واحد.

باستخدام Hashcat، يمكن للمستخدمين فك تشفير أنواع مختلفة من التجزئات، بما في ذلك SHA3-512 وMD5 وPBKDF2 وChaCha20 وKeePass و1Password وKerberos 5 وLastPass وغيرها.

الأنظمة الأساسية المدعومة: ويندوز، لينكس، وماك.

مميزات هاشكات

- يدعم أكثر من 300 نوع تجزئة.

- يستخدم كلاً من وحدة معالجة الرسومات ووحدة المعالجة المركزية في نفس الوقت لكسر كلمات المرور بسهولة.

إيجابيات وسلبيات Hashcat

- مجموعة واسعة من الخوارزميات والتنسيقات المدعومة بما في ذلك MD5 وSHA-1 وbcrypt وNTLM وغيرها الكثير.

- أوضاع الهجوم المتقدمة مثل الهجوم القائم على القواعد، والهجوم بالقناع، وما إلى ذلك.

- المعتمد على وحدة معالجة الرسومات، أي أن المستخدمين الذين ليس لديهم وحدة معالجة رسومات مناسبة قد يواجهون سرعات أبطأ في التكسير.

التسعير: Hashcat عبارة عن أداة مجانية لتكسير كلمات مرور شبكة Wi-Fi.

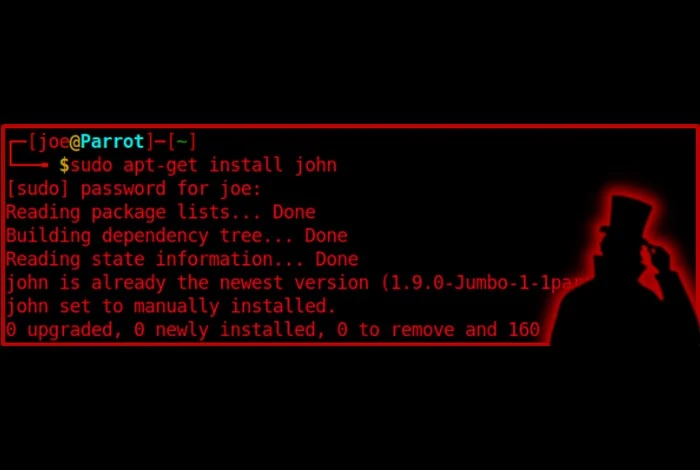

جون السفاح

الأفضل من أجل: تحديد كلمات المرور الضعيفة أو الضعيفة على نظامي التشغيل macOS وUnix OS مجانًا.

John the Ripper هو تطبيق مجاني يتيح استرجاع كلمات المرور المحلية والبعيدة. يمكن لمتخصصي الأمن استخدام هذا البرنامج لتقييم قوة أي كلمة مرور. إنه يعزز وظيفة هجوم القاموس وهجوم القوة الغاشمة لتحديد كلمات المرور.

الأنظمة الأساسية المدعومة: يدعم أنظمة التشغيل Windows وLinux وmacOS وOpenVMS وBeOS.

مميزات جون السفاح

- تكسير كلمة المرور عبر تقنيات الهجوم بالقاموس والقوة الغاشمة.

- يدعم بروتوكولات AVX2 وMIC وASIMD وAVX-51 وSHA وMD54

إيجابيات وسلبيات جون السفاح

- مجموعة واسعة من تقنيات اختراق كلمات المرور مثل هجمات القاموس والهجمات المختلطة.

- لديها مجتمع مستخدمين كبير ونشط، وتوفر موارد وافرة ووثائق وتعليقات المستخدمين.

- تكوين معقد وعملية تكسير تستغرق وقتًا طويلاً.

التسعير: John the Ripper هو برنامج مجاني لتكسير كلمات مرور Wi-Fi.

كسارة كلمة المرور

الأفضل من أجل: استرداد كلمات المرور المخفية مجانًا داخل تطبيقات Windows.

يعد تطبيق Password Cracker أحد تطبيقات سطح المكتب لنظام التشغيل Windows، وهو يتيح إمكانية عرض كلمات المرور المخفية. عند إنشاء حساب، تقوم بعض التطبيقات بإخفاء كلمات المرور باستخدام العلامات النجمية لضمان الأمان.

باستخدام هذه الأداة، ليست هناك حاجة لكتابة كلمات المرور يدويًا على الورق. بمجرد تفعيلها، ما عليك سوى تمرير الماوس فوق كلمة المرور للكشف عنها.

الأنظمة الأساسية المدعومة: ويندوز

مميزات برنامج كسر كلمة المرور

- تمكن من عرض كلمات المرور المخفية بمجرد تحريك الماوس.

- دعم متعدد اللغات

إيجابيات وسلبيات برنامج اختراق كلمة المرور

- يمكن استخدامه لاختبار قوة كلمات المرور وتحسين الأمان العام.

- يكسر كلمات المرور المخفية بسرعة.

- قد يستغرق الأمر وقتًا طويلاً لكسر كلمات المرور المعقدة.

التسعير: إنها أداة مجانية لتكسير كلمات مرور Gmail.

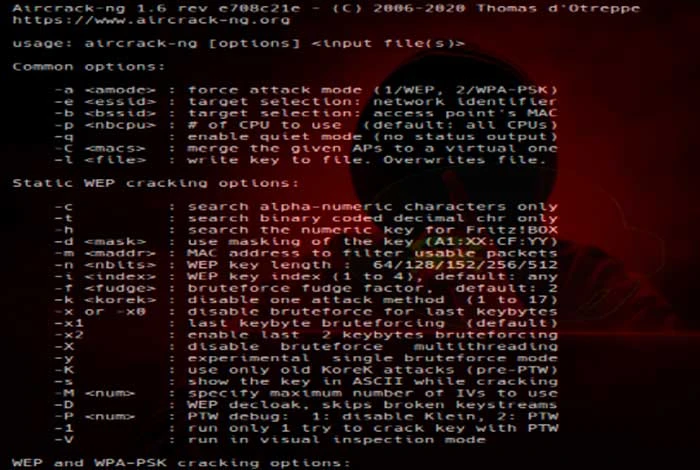

ايركراك

الأفضل من أجل: اختراق كلمات مرور Wi-Fi عبر FMS Attack مجانًا

AirCrack هو برنامج سطح مكتب مجاني أو مجاني يستخدم لاختراق كلمات مرور Wi-Fi. هذا البرنامج قادر على كسر كلمات مرور WEP وWPA.

بالإضافة إلى ذلك، فهو يوفر ميزات لتعزيز أمان Wi-Fi، بما في ذلك مراقبة واختبار الاتصالات. يقوم بتحليل حزم مشفرة متعددة باستخدام خوارزمية محددة مسبقًا للقضاء على كلمات المرور المخفية.

الأنظمة الأساسية المدعومة: يعمل على Linux وWindows وOS X وeComStation2 وSolaris وNetBSD وFreeBSD وOpenBSD

مميزات برنامج ايركراك

- الاستفادة من تقنيات الهجوم FMS.

- يدعم WPA وكذلك كلمات مرور WEP.

إيجابيات وسلبيات AirCrack

- التوافق عبر الأنظمة الأساسية

- استعادة كلمة مرور الواي فاي

- الخبرة الفنية المطلوبة

التسعير: AirCrack هو برنامج فك تشفير كلمات المرور مجانًا.

قابيل وهابيل

الأفضل من أجل: تحليل نقاط الضعف في أمان كلمة المرور مجانًا على تطبيق Windows.

Cain and Abel هو برنامج مجاني لاختراق كلمات المرور مصمم لموظفي الطب الشرعي وخبراء الشبكات ومحترفي الأمن. يمكن أن يعمل هذا البرنامج كمتشمم لبيانات الشبكة، مما يتيح مراقبة نشاط الشبكة.

علاوة على ذلك، فهو قادر على استعادة كلمات المرور من خلال تقنيات مختلفة مثل تسجيل VoIP، وفك تشفير كلمات المرور المشفرة، والكشف عن كلمات المرور المخزنة مؤقتًا، والمزيد.

الأنظمة الأساسية المدعومة: ويندوز

ملامح قابيل وهابيل

- يتصرف مثل الشم لمراقبة حركة المرور.

- الاستفادة من هجمات القاموس وهجمات تحليل التشفير وهجمات القوة الغاشمة.

- التعرف على بروتوكولات SSH-1 وHTTPS وAPR.

إيجابيات وسلبيات قابيل وهابيل

- مجاني تمامًا بدون أي رسوم مخفية.

- يقدم أساليب متعددة لتكسير كلمة المرور.

- استرداد سريع لكلمات المرور البسيطة.

- يتطلب تنزيل "جداول قوس قزح" محددة من الإنترنت.

- يعد تثبيت البرنامج ضروريًا لاستعادة كلمات مرور محرك الأقراص الثابتة بالكمبيوتر.

التسعير: Cain and Abel هي أداة مجانية لكسر كلمات المرور المضغوطة.

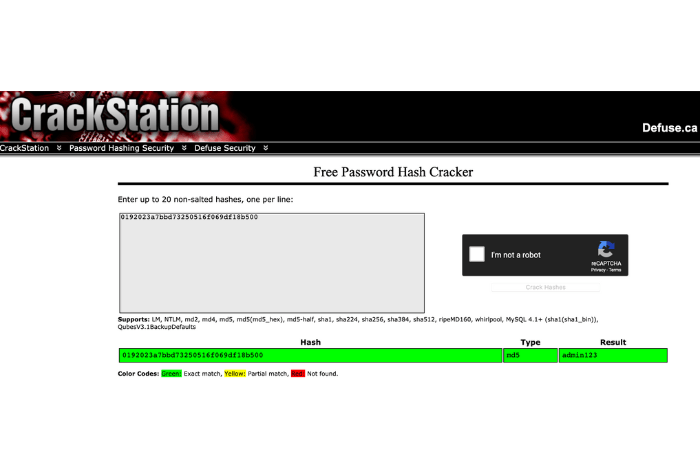

كراك ستيشن

الأفضل لـ: تكسير التجزئة مجانًا عبر الإنترنت

CrackStation عبارة عن منصة عبر الإنترنت تتيح لك كسر تجزئة كلمة المرور دون أي تكلفة. وهو يستخدم تقنية مشابهة لـ Dictionary Attack، حيث يتضمن كلاً من الكلمات المستندة إلى القاموس بالإضافة إلى كلمات المرور التي تم الحصول عليها من عمليات تفريغ كلمات المرور.

يقوم النظام الأساسي بكسر تجزئات كلمة المرور ببساطة عن طريق استخدام جداول البحث المحسوبة مسبقًا والتي تتكون من أكثر من 14 مليار إدخال.

الأنظمة الأساسية المدعومة: Linux، وmacOS، وWindows

مميزات برنامج كراك ستيشن

- يدعم NTLM، LM، sha384، RipeMD160، sha512، دوامة، وأكثر من ذلك.

- الاستفادة من جدول البحث للقضاء على كلمات المرور

- يعمل حصريًا على "التجزئة غير المملحة"

إيجابيات وسلبيات CrackStation

- إنه برنامج مجاني لتجزئة كلمة المرور

- يقدم كلاً من جداول البحث والبحث العكسي لتسهيل عملية تجزئة كلمة المرور

- يدعم تكسير MD2، MD5، NTLM، وSHA1

- قد تطرح هذه الأداة بعض المخاوف الأخلاقية والقانونية

التسعير: CrackStation عبارة عن أداة تكسير تجزئة مجانية عبر الإنترنت.

RainbowCrack

الأفضل لـ: استخدام تقنيات مثل ذاكرة الوقت على نطاق واسع لكسر تجزئات كلمة المرور.

تطبيق سطح مكتب مجاني آخر لاختراق كلمات المرور هو RainbowCrack. يستفيد المستخدمون من هذا البرنامج لاستعادة كلمات المرور من تطبيقات مختلفة عبر الإنترنت.

ويستخدم طريقة الذاكرة الزمنية لحساب كلمات المرور وتخزين النتائج في جدول قوس قزح، مما يتيح استخدام تقنيات القوة الغاشمة لكسر كلمات المرور.

الأنظمة الأساسية المدعومة: لينكس وويندوز

مميزات برنامج RainbowCrack

- ذاكرة زمنية محسنة لإنشاء الجدول والبحث والتحويل.

- يدعم تسريع GPU والمعالجة متعددة النواة.

- يدعم جداول SHA2، وجداول MD5، وجداول NTLM.

إيجابيات وسلبيات RainbowCrack

- القدرة على كسر كلمة المرور عالية السرعة.

- زيادة احتمالية استرجاع كلمة المرور بنجاح.

- يعمل مع الحد الأدنى من موارد المعالجة.

- يتطلب سعة تخزينية كبيرة.

التسعير: إنه برنامج مجاني لفتح كلمة مرور شبكة wifi.

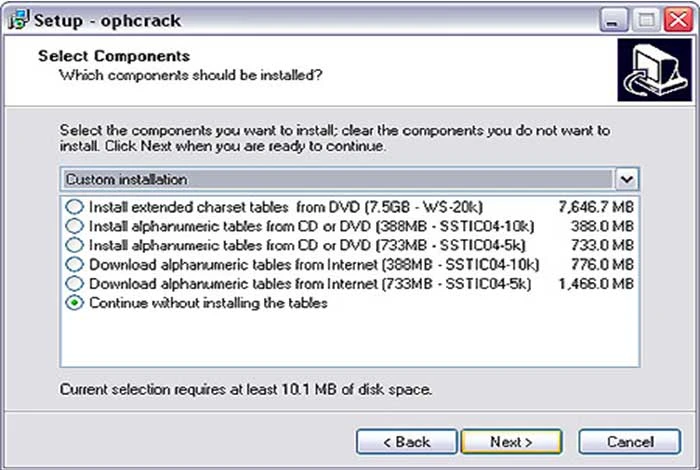

com.ophCrack

الأفضل لـ: اختراق كلمات المرور مجانًا لنظام التشغيل Windows.

يستخدم ophCrack جداول قوس قزح ويعمل على نظام الذاكرة الزمنية لكسر كلمات المرور. لقد استعاد هذا التطبيق عبر الإنترنت بالفعل ما يقرب من 99.99% من كلمات المرور الأبجدية الرقمية في ثوانٍ معدودة.

وبصرف النظر عن ذلك، فهو يوفر وظائف واسعة النطاق، بما في ذلك دعم الخيوط المتعددة، وتشويش ملفات تعريف الارتباط، والتكرار، والمزيد.

الأنظمة الأساسية المدعومة: ويندوز

مميزات برنامج ophCrack

- يكسر تجزئات كلمة المرور LM وNTLM.

- يعتمد تقنية القوة الغاشمة.

- قرص حي لتبسيط طريقة كسر كلمة المرور.

- دعم وضع CSV والتدقيق.

- دعم SAM المشفرة.

إيجابيات وسلبيات ophCrack

- واجهة مستخدم بديهية

- يلغي الحاجة إلى كلمات المرور السابقة

- غير قادر على استعادة كلمات المرور المكونة من 14 حرفًا أو أكثر

التسعير: ophCrack عبارة عن أداة مجانية لكشف كلمات المرور.

رباعي هيدروكانابينول هيدرا

الأفضل من أجل: اختبار ميزات الأمان للتطبيق من قبل الباحثين والمستشارين الأمنيين.

THC Hydra هو تطبيق متاح مجانًا يمكّن الباحثين والمستشارين الأمنيين من تقييم فعالية ميزات الأمان. وهو متوافق مع مجموعة واسعة من بروتوكولات الأمان، مما يجعله واحدًا من أكثر أدوات اختراق كلمات المرور تنوعًا.

تستخدم هذه الأداة طريقة القاموس والقوة الغاشمة وهي مفيدة بشكل خاص لمطوري البرامج والمتخصصين في مجال الأمن.

الأنظمة الأساسية المدعومة: Unix، وmacOS، وWindows

ملامح THC هيدرا

- يدعم أكثر من 50 بروتوكولًا بما في ذلك Oracle وHTTPS وTelnet وSID والمزيد.

- دعم أنظمة الهواتف المحمولة بما في ذلك Android وBlackberry وiPhone.

إيجابيات وسلبيات THC هيدرا

- القدرة على كسر كلمة المرور بسرعة

- دعم بروتوكول واسع النطاق

- يدعم كلاً من أدوات الهجوم في القاموس والقوة الغاشمة

- قد يتسبب ذلك في تباطؤ طفيف في النظام

التسعير: THC Hydra عبارة عن أداة مجانية لتكسير كلمات مرور هيدرا.

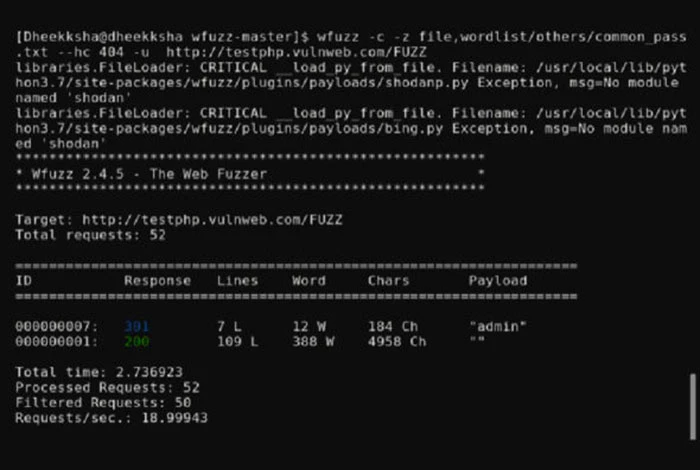

WFuzz

الأفضل من أجل: تحليل واكتشاف نقاط الضعف في تطبيقات مواقع الويب مجانًا.

WFuzz هو برنامج مصمم لتطبيقات Brute Force بهدف تحديد نقاط الضعف. يتم استخدامه لاكتشاف الموارد غير المرتبطة مثل البرامج النصية والدلائل والسيرفلتس. يدعم هذا البرنامج العديد من البروتوكولات بما في ذلك SQL وXSS وLDAP وغيرها.

الأنظمة الأساسية المدعومة: يدعم Linux، وWindows، وmacOS.

مميزات برنامج WFuzz

- لديه إطار وحدات

- يوفر الإضافات والاختبارات المخصصة.

إيجابيات وسلبيات WFuzz

- يقدم خيارات تخصيص واسعة النطاق

- الأكثر تنوعًا لأنه يقدم مكونات إضافية مخصصة

- يتطلب موارد كبيرة من ذاكرة الوصول العشوائي

- تعمل بوتيرة أبطأ

التسعير: WFuzz عبارة عن أداة مجانية لتكسير كلمات مرور WinRAR عبر الإنترنت.

بروتوس كلمة المرور المفرقع

الأفضل لـ: استرداد أسماء المستخدمين وكلمات المرور من أنظمة التشغيل والتطبيقات ومواقع الويب.

يستخدم Brutus Password Cracker تقنية Dictionary Attack لاستعادة أي كلمات مرور مخفية أو منسية. تم تصميم هذا البرنامج خصيصًا لكسر كلمات المرور السهلة والبسيطة. وبصرف النظر عن ذلك، فإن تطبيق سطح المكتب متوافق حصريًا مع نظام التشغيل Windows فقط.

الأنظمة الأساسية المدعومة: ويندوز

مميزات برنامج اختراق كلمة المرور بروتوس

- يدعم NetBus، POP3، NNTP، Telnet، HTTP، FTP، SMB، IMAP، إلخ.

- محرك مصادقة متعددة

- تكوين القوة الغاشمة

- دعم وكيل الجوارب

إيجابيات وسلبيات أداة اختراق كلمة المرور Brutus

- يمكنك تخصيص نوع المصادقة الخاص بك

- ميزة تحميل واستئناف مريحة

- محرك مصادقة قوي متعدد المراحل

- يعمل مع أنظمة تشغيل Windows فقط

التسعير: Brutus Password Cracker متاح مجانًا. إنه أفضل برنامج اختراق لكسر كلمات المرور.

كيف تعمل أدوات كسر كلمة المرور؟

تعمل أدوات كسر كلمات المرور من خلال استخدام تقنيات مختلفة لتجربة مجموعات مختلفة من كلمات المرور حتى يتم العثور على الكلمة الصحيحة. تستخدم هذه الأدوات أساليب مثل هجمات القاموس، والقوة الغاشمة، وهجمات طاولة قوس قزح، والهجمات المختلطة.

في هجوم القوة الغاشمة، تحاول الأداة بشكل منهجي كل مجموعة ممكنة من الأحرف حتى يتم اختراق كلمة المرور. يتضمن هجوم القاموس استخدام قائمة موجودة مسبقًا من كلمات المرور أو الكلمات أو العبارات شائعة الاستخدام للوصول.

تستخدم هجمات جدول قوس قزح جداول محسوبة مسبقًا تحتوي على قيم تجزئة لكلمات المرور، مما يسمح بمطابقة كلمات المرور بشكل أسرع. تجمع الهجمات الهجينة بين عناصر القوة الغاشمة وهجمات القاموس. وبشكل عام، تستفيد أدوات اختراق كلمات المرور من هذه التقنيات لاختبار الاحتمالات المختلفة لاستعادة كلمات المرور.

مقارنة بين أفضل 5 أدوات لتكسير كلمات المرور

فيما يلي قائمة بأفضل خمس أدوات لاختراق كلمات المرور بالإضافة إلى مقارنتها بناءً على مقاييس مثل النظام الأساسي والميزات والبروتوكولات المدعومة والسعر.

| أدوات كسر كلمة المرور | منصة | البروتوكولات المدعومة | سمات | سعر |

| كراك ستيشن | • شبابيك • ماك • لينكس | • NTLM • م • ماي إس كيو إل 4.1+ • دوامة، الخ. | • التجزئة المفرقع على الإنترنت • جدول البحث | حر |

| بروتوس | شبابيك | • POP3 • الشركات الصغيرة والمتوسطة • الوصول عبر IMAP • HTTP • بروتوكول نقل الملفات • NNTP، الخ. | • المصادقة متعددة المراحل • دعم وكيل الجوارب • تكوين أداة القوة الغاشمة | حر |

| كسارة كلمة المرور | شبابيك | لا يوجد | • عارض كلمة المرور المخفية • دعم متعدد اللغات | حر |

| RainbowCrack | لينكس وويندوز | • جداول SHA2 • جداول MD5 • جداول NTLM | • أداة الذاكرة الزمنية الأمثل للبحث • إنشاء الجدول والتحويل. • يدعم تسريع GPU والمعالجة الأساسية المتعددة. | حر |

| ايركراك | • فري بي إس دي • نت بي إس دي • شبابيك • نظام التشغيل العاشر • لينكس، الخ. | ويب و وبا | • تقنية الهجوم FMS • يدعم كلمة المرور WPA وWEP | حر |

خاتمة

تخدم أدوات اختراق كلمات المرور المذكورة في هذه المدونة أغراضًا مختلفة وتلبي الاحتياجات المختلفة. عندما يتعلق الأمر باستعادة كلمات المرور المخفية على نظام التشغيل Windows، فإن Brutus يعد خيارًا مناسبًا. لاستعادة كلمات المرور عن بعد، يوصى بشدة باستخدام John the Ripper وCrackStation وophCrack.

يجب على مطوري تطبيقات الويب مراعاة Medusa أو ophCrack أو WFuzz لتحديد نقاط الضعف. بصرف النظر عن ذلك، لاكتشاف نقاط الضعف في بروتوكولات نظام التشغيل Windows، أثبت Cain and Abel أنهما أكثر أدوات اختراق كلمات المرور فعالية.

يجب على الخبراء في مجال أمن الشبكات استكشاف RainbowCrack وTHC Hydra لتحديد نقاط الضعف في النظام. وأخيرًا، بالنسبة لأولئك الذين يسعون إلى استعادة كلمات مرور WiFi، يوصى بشدة باستخدام برنامج AirCrack.

الأسئلة الشائعة المتعلقة بأدوات اختراق كلمة المرور

ما هي الأدوات المستخدمة لتكسير كلمة المرور؟

كسر كلمة المرور هو عملية محاولة تخمين أو أتمتة عملية تحديد كلمة المرور لحساب مشفر. هناك العديد من الأدوات المتاحة التي يمكن استخدامها لاختراق كلمات المرور، بما في ذلك Medusa وAircrack وJohn the Ripper وRainbowCrack وPassword Cracker وHashcat وTHC Hydra وWFuzz والمزيد.

كيف تعمل أدوات كسر كلمة المرور؟

تستخدم أدوات كسر كلمات المرور الخوارزميات وأساليب القوة الغاشمة لمحاولة تخمين مجموعات كلمات المرور أو كسرها. يمكن لهذه الأدوات استخدام معلومات من النظام المستهدف، مثل كلمات المرور المحفوظة أو تفاصيل الحساب، للمساعدة في تخمين كلمة المرور.

تتضمن بعض الأساليب الشائعة التي تستخدمها برامج اختراق كلمات مرور Gmail هجمات القاموس وهجمات خبز الملح وهجمات جدول قوس قزح.ما هي استخدامات تطبيق كسر كلمة المرور؟

يمكن استخدام تطبيق كسر كلمة المرور أو وحدة فك ترميز كلمة المرور لاستعادة كلمات المرور المفقودة أو المنسية، والحصول على وصول غير مصرح به إلى الأنظمة أو الحسابات الآمنة، واختبار قوة كلمات المرور بحثًا عن الثغرات الأمنية.

هل من القانوني استخدام أداة كسر كلمة المرور؟

لا، ليس من القانوني استخدام أداة اختراق كلمة المرور للوصول غير المصرح به إلى نظام الكمبيوتر أو الحساب. لدى معظم الولايات القضائية قوانين تحظر الوصول غير المصرح به إلى أنظمة الكمبيوتر أو البيانات. ويمكن اعتبار استخدام أداة اختراق كلمة المرور لتجاوز الإجراءات الأمنية انتهاكًا لهذه القوانين.

عملية البحث:

- الوقت المستغرق للبحث وكتابة هذا المقال: لكتابة هذا المقال، تم قضاء ما مجموعه 14 ساعة في البحث المناسب والكتابة.

- إجمالي الأدوات المدروسة: 21

- أهم الأدوات المدرجة في القائمة المختصرة للمراجعة: 12

الفئات ذات الصلة: برامج إدارة كلمات المرور | برامج إدارة الوصول إلى الهوية | برامج الأمن السيبراني