7 أفضل أدوات وبرامج SIEM في عام 2023

نشرت: 2023-12-28ملخص: تلعب أدوات SIEM دورًا مهمًا في العمليات الأمنية للشركة، مما يمكّن فرق الأمان من عرض الحوادث الأمنية واكتشافها والاستجابة لها. ستساعدك هذه المقالة على اختيار الحل المناسب لإدارة الحوادث الأمنية والأحداث لشركتك.

مع المشهد الرقمي المتطور، أصبحت الحاجة إلى الكشف القوي عن التهديدات والاستجابة للحوادث وإدارة الامتثال أمرًا مهمًا. تعد أدوات SIEM أحد هذه الحلول التي يمكن أن تساعدك في تجميع وتحليل مصادر بيانات الأمان المختلفة لتوفير رؤى حول الحوادث الأمنية المحتملة. في هذه المقالة، ستتعرف على أفضل الأدوات التي يمكنك استخدامها لتعزيز وضعك الأمني.

جدول المحتويات

ما هي المعلومات الأمنية وإدارة الأحداث (SIEM)؟

تعد المعلومات الأمنية وإدارة الأحداث (SIEM) أحد أنواع برامج الأمان التي تساعد في تنظيم ومعالجة الثغرات الأمنية والتهديدات المحتملة التي قد تؤثر على العمليات التجارية اليومية. تساعد هذه الأنظمة فرق الأمان على اكتشاف الحالات الشاذة في سلوك المستخدم واستخدام الذكاء الاصطناعي لأتمتة الإجراءات اليدوية المتعلقة باكتشاف التهديدات والاستجابة للحوادث.

كيف يعمل SIEM؟

يقوم برنامج SIEM بجمع بيانات سجل الأمان التي يتم إنشاؤها عبر مصادر مختلفة مثل جدران الحماية ومكافحة الفيروسات. بعد ذلك، يقوم البرنامج بمعالجة هذه البيانات وتحويلها إلى تنسيق قياسي.

بعد ذلك، تقوم أدوات أمان SIEM بإجراء تحليل لتحديد الحوادث الأمنية وتصنيفها. وبمجرد اكتشافها، يتم إرسال التنبيهات الأمنية إلى الموظفين المسؤولين عن إدارة الحوادث. علاوة على ذلك، تقوم هذه الأدوات أيضًا بإنشاء تقارير خاصة بالحوادث الأمنية.

ومن خلال الاطلاع على هذه التقارير، تقوم فرق الأمن بصياغة خطط لإدارة الحوادث لمعالجة هذه الحوادث والتخفيف من آثارها.

الميزات الهامة لأدوات SIEM

تأتي أدوات أمان SIEM مزودة بالعديد من الميزات الأساسية لتبسيط إدارة الحوادث وتعزيز الأمان داخل المؤسسة. يأتي مزودًا بميزات مثل معلومات التهديدات وإدارة الامتثال وإدارة الحوادث والكشف عن التهديدات والهجمات. فيما يلي بعض الميزات الأساسية التي تحصل عليها في برنامج إدارة الأحداث والحوادث الأمنية:

- جمع السجلات: تقوم أدوات SIEM بجمع بيانات السجل من مصادر مختلفة مثل أجهزة الشبكة والخوادم والتطبيقات وأجهزة الأمان وما إلى ذلك.

- ارتباط الأحداث: يقوم برنامج SIEM بربط البيانات المجمعة وتحليلها لتحديد الأنماط والاتجاهات والحوادث الأمنية المحتملة من خلال ربط الأحداث ذات الصلة معًا.

- التنبيهات والإشعارات: ترسل حلول SIEM تنبيهات وإشعارات إلى فريق الأمان للاستجابة السريعة للأنشطة المشبوهة والحوادث الأمنية.

- إدارة الحوادث: توفر هذه الأدوات ميزة مدمجة للتحقيق في الحوادث الأمنية والاستجابة لها، مما يساعد المؤسسات على التخفيف من تأثير أي خرق أمني محتمل.

- تحليل الطب الشرعي: تتضمن أدوات SIEM قدرات الطب الشرعي، مما يسمح لفرق الأمن بتحليل البيانات التاريخية وفهم السبب الجذري للحوادث الأمنية.

- تحليلات سلوك المستخدم والكيان (UEBA): باستخدام UEBA، يمكنك مراقبة وتحليل سلوك المستخدمين والكيانات المشاركة في الأنشطة الشاذة.

منهجيتنا لاختيار أدوات SIEM

لقد أخذنا في الاعتبار العوامل التالية لاختيار البرنامج المناسب لك:

- أداة SIEM يمكنها جمع رسائل السجل وبيانات حركة المرور المباشرة

- وحدة لإدارة بيانات ملف السجل

- يجب أن توفر البرمجيات قدرات تحليل البيانات

- أي برنامج بديهي وسهل الاستخدام

أهم أدوات وبرامج SIEM

| برمجة | أفضل ل | نظام التشغيل المدعوم | تجربة مجانية |

|---|---|---|---|

| مدير الأحداث الأمنية SolarWinds | إدارة أحداث الشبكة | ويندوز، لينكس، ماك، سولاريس. | 30 يوما |

| آي بي إم QRadar | مراقبة سجلات الخوادم المختلفة. | ويندوز، لينكس، ماك، سولاريس. | متاح |

| ديناتريس | مراقبة التطبيقات والبنية التحتية | لينكس، أوبونتو، ريد هات، الخ. | 15 يوم |

| مرونة الأمن SIEM | عرض بيانات التطبيقات من مكان واحد | يدعم نشر المكدس المرن | مجاني للاستخدام |

| بقايا جديدة | تعزيز الرؤية في البنية التحتية بأكملها | Linux، Windows، MacOS، ARM، إلخ. | متاح |

| سبلانك | تصور وتحليل البيانات | ويندوز، لينكس، ماك، سولاريس | متاح |

| Datadog Cloud SIEM | إدارة الكشف عن التهديدات والتحقيقات | القائم على السحابة | 14 يوما |

1. مدير الأحداث الأمنية SolarWinds

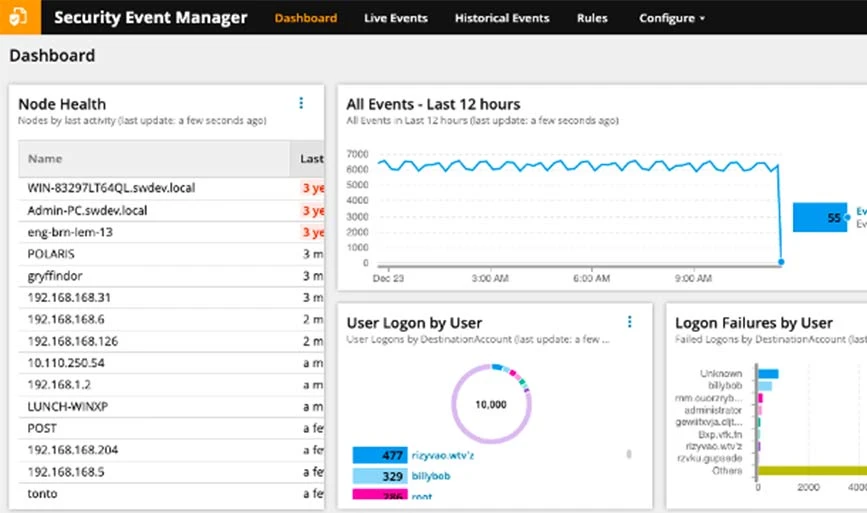

SolarWinds Security Event Manager هو برنامج SIEM مصمم لاكتشاف التهديدات الأمنية والاستجابة لها. وهو يعمل كمركز مركزي لجمع بيانات السجل وتحليلها وتصورها من عدة مصادر عبر شبكتك، مما يوفر رؤية موحدة لوضع الأمان الخاص بك. تتضمن بعض الميزات الأساسية لهذا البرنامج مراقبة سلامة الملفات ومراقبة أمان الشبكة ومراقبة سجل SIEM واكتشاف الروبوتات وما إلى ذلك.

ميزات مدير الأحداث الأمنية SolarWinds

- يوفر جمع السجلات المركزية والتطبيع

- يقدم الكشف عن التهديدات وإدارة الاستجابة

- يقدم أدوات متكاملة لإعداد تقارير الامتثال

- يحدد ويدير هجمات DDoS

- تحليل سجل خادم وكيل Squid

كيف يعمل مدير الأحداث الأمنية SolarWinds؟

يقوم SolarWinds Security Event Manager بجمع بيانات السجل من أجهزة الوكلاء وغير الوكلاء وتطبيعها في لوحة معلومات مركزية. بعد ذلك، يمكنك استخدامه لتحديد الأنماط في لوحة المعلومات للأنشطة الشاذة. يمكن أن يساعد أيضًا في إنشاء قواعد لمراقبة حركة مرور الأحداث وإنشاء إجراء تلقائي للأحداث التي وقعت.

إيجابيات وسلبيات مدير الأحداث الأمنية SolarWinds

- باستخدامه، يمكنك أتمتة إدارة مخاطر الامتثال.

- يتيح لك مراقبة الأحداث والسجلات من مصادر متعددة لمنع هجمات DDoS.

- يستغرق الأمر الكثير من الوقت لاستكشاف الأخطاء وإصلاحها.

2. آي بي إم QRadar

IBM QRadar هو حل لإدارة المعلومات والأحداث (SIEM) تم تطويره بواسطة IBM. فهو يساعد المؤسسات على اكتشاف تهديدات الأمن السيبراني والاستجابة لها من خلال جمع وتحليل بيانات السجل من مصادر مختلفة عبر البنية التحتية لتكنولوجيا المعلومات الخاصة بها. يوفر QRadar المراقبة في الوقت الفعلي، وربط الأحداث، ويدعم أنشطة الاستجابة للحوادث، مما يعزز الوضع العام للأمن السيبراني للمؤسسة.

ميزات آي بي إم QRadar

- ينفذ معلومات تهديدات الشبكة لتحديد التهديدات

- يدعم تحليلات سلوك المستخدم (UBA) لتحديد الأنشطة الشاذة

- يوفر معلومات عن التهديد لفهم مشهد التهديد

كيف يعمل IBM QRadar؟

يقوم IBM QRadar بجمع ومعالجة وتخزين بيانات الشبكة في الوقت الفعلي. تستخدم الأداة هذه البيانات لإدارة أمان الشبكة عبر المعلومات والمراقبة في الوقت الفعلي والتنبيهات والاستجابات لتهديدات الشبكة.

يتمتع IBM QRadar SIEM ببنية معيارية للحصول على رؤية في الوقت الفعلي للبنية الأساسية لتكنولوجيا المعلومات لديك والتي يمكنك استخدامها لاكتشاف التهديدات وتحديد الأولويات.

آي بي إم QRadar إيجابيات وسلبيات

- فهو يوفر دليل معلوماتي شامل لتحديد موقع البيانات المهمة في البرنامج.

- تتم عملية مراقبة الأمان بشكل تلقائي بالكامل باستخدام IBM QRadar.

- قد يكون إعداد IBM QRadar معقدًا لأولئك الذين ليس لديهم خبرة.

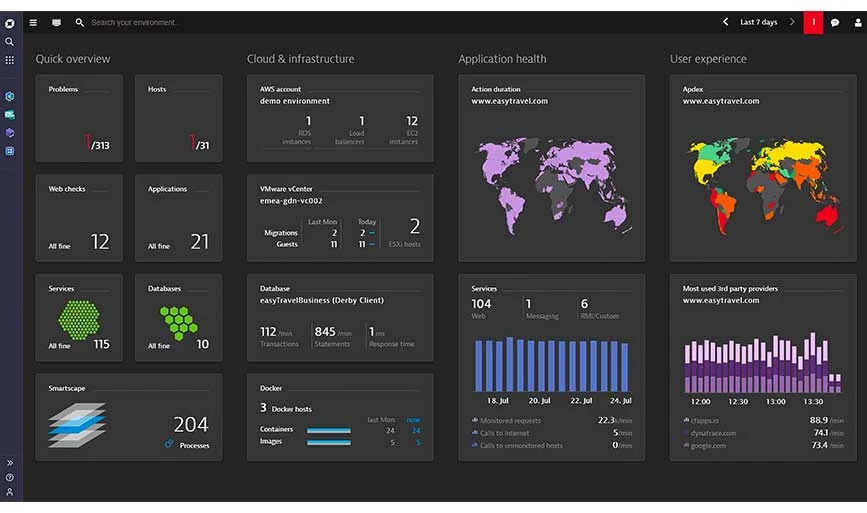

3. ديناتريس

توفر Dynatrace أدوات لمراقبة أداء التطبيقات (APM)، ومراقبة البنية التحتية، ومراقبة التجربة الرقمية. فهو يساعد المؤسسات على الحصول على رؤى حول أداء تطبيقاتها وبنيتها التحتية في الوقت الفعلي. تستخدم Dynatrace الذكاء الاصطناعي لأتمتة اكتشاف المشكلات، وتحليل السبب الجذري، وتحسين أداء التطبيق، مما يساهم في عمليات رقمية فعالة وموثوقة.

مميزات دايناتريس

- يوفر الكشف المتقدم عن التهديدات

- يطلق تنبيهات عندما يزيد الخطر

- يقدم أكثر من 1000 تطبيق تكامل

- يحدد ويدير الحوادث

كيف يعمل دايناتريس؟

بفضل التقنيات الأساسية القوية، توفر Dynatrace التحليلات والأتمتة من أجل إمكانية المراقبة الموحدة والأمان في بيئة قابلة للتكيف تمامًا. على سبيل المثال، يمكنه التكامل مع AppEngine لتطوير واستضافة تطبيقات الويب على نطاق واسع.

إيجابيات وسلبيات Dynatrace

- يتمتع Dynatrace بإعداد سهل يتطلب الحد الأدنى من الخبرة الفنية.

- ويمكنه أيضًا تقديم رؤى عميقة حول أداء التطبيق.

- يوفر خيارات تخصيص محدودة لتخصيص لوحات المعلومات والتقارير.

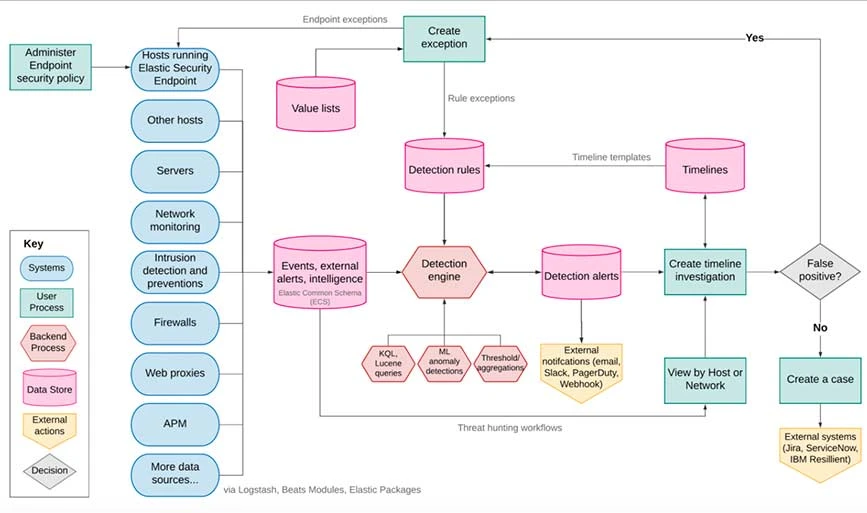

4. نظام SIEM للأمان المرن

Elastic Security SIEM (المعلومات الأمنية وإدارة الأحداث)، هو حل أمني توفره شركة Elastic. تم تصميم أداة SIEM هذه لمساعدة المؤسسات على اكتشاف التهديدات الأمنية والاستجابة لها من خلال مركزية البيانات المتعلقة بالأمان وتحليلها. يأتي مزودًا بميزات لتقييم المخاطر باستخدام تعلم الآلة وتحليلات الكيانات، وأتمتة الاستجابة للتهديدات، وتبسيط سير عمل التهديدات، وما إلى ذلك.

كيف يعمل نظام SIEM للأمن المرن؟

تستخدم هذه الأداة Beats (الوكلاء) لجمع وإرسال السجلات والأحداث الأمنية. وبعد ذلك، يستخدم هذه البيانات التي تم استيعابها للتحليل. بعد ذلك، يستخدم قواعد معدة مسبقًا ونماذج التعلم الآلي لتحليل البيانات المقدمة للكشف عن الأنشطة الشاذة والتهديدات وما إلى ذلك. وبمجرد اكتشاف التهديدات، يتم إرسال التنبيهات إلى الموظفين المعينين بناءً على نتائج الكشف عن الشذوذ. وأخيرًا، يقوم تلقائيًا بإدارة التهديدات والحوادث بناءً على الإجراءات المثارة.

ميزات الأمان المرن SIEM

- يجمع ويحلل سجلات Elastic Security SIEMs من مصادر مختلفة

- يستخدم معلومات التهديد لتحديد التهديدات المحتملة

- يحلل بيانات البيئة بكميات كبيرة

- يقوم بأتمتة الكشف عن الأنشطة المشبوهة عبر القواعد القائمة على السلوك

إيجابيات وسلبيات الأمن المرن SIEM

- يمكنه أيضًا التعرف على البرامج الضارة لمدة 0 يوم.

- الإطار الزمني لإدارة الحوادث سريع.

- ولا يوفر أي خيار لتحرير ملفات تعريف المستشعر بعد إنشائها.

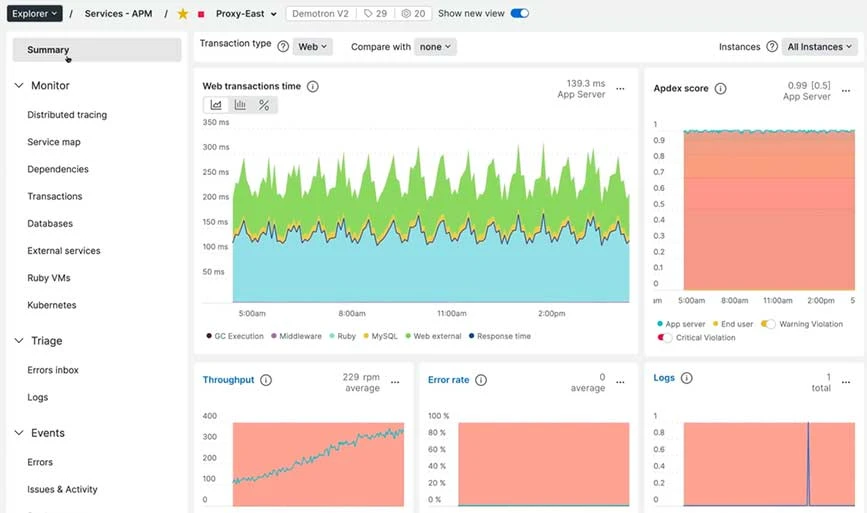

5. بقايا جديدة

New Relic عبارة عن منصة مراقبة توفر رؤى حول أداء التطبيقات وتفاعلات المستخدم وسلوك النظام وما إلى ذلك. وهي تمكن المطورين وفرق تكنولوجيا المعلومات من اكتشاف المشكلات وتحسين الأداء وتحسين تجربة المستخدم. ومن خلاله، يمكنك الحصول على ميزات مثل المراقبة والتنبيه والتحليلات في الوقت الفعلي لمساعدة الشركات في الحفاظ على موثوقية وكفاءة برامجها وتطبيقاتها.

ملامح بقايا جديدة

- يقوم بتشفير البيانات السرية للأمان

- يصادق المستخدمين عبر إدارة الوصول

- يلبي سجلات الامتثال الأمني

- يوفر إعدادات أمان قابلة للتخصيص

كيف يعمل الأثر الجديد؟

يقوم New Relic أولاً بإضافة جميع بيانات سجلات التطبيقات إلى البرنامج والتي يمكن رؤيتها من خلال لوحة معلومات مراقبة التطبيق. بعد ذلك، يمكنك رؤية بيانات التطبيق من خلال الانتقال إلى Infrastructure >APM > Logs UI pages. إذا كنت تريد رؤية المزيد من البيانات، يمكنك إضافتها إلى لوحة التحكم. بعد ذلك، يقوم بإعلامك عبر التنبيهات في حالة اكتشاف أي مشكلة داخل التطبيق.

بقايا جديدة إيجابيات وسلبيات

- يحتوي على منحنى تعليمي بديهي عندما يتعلق الأمر بتصور البيانات وتنظيمها.

- تقدم New Relic رؤى عميقة حول سلوك المستخدم مثل إعادة تشغيل الجلسة، وتحليل الأخطاء، وتحليل مسار التحويل، وما إلى ذلك.

- تقتصر وظائف البحث الخاصة به على مراقبة التطبيقات والبنية التحتية واستكشاف الأخطاء وإصلاحها.

6. سبلانك

يساعد Splunk Enterprise Security في مراقبة الأحداث واكتشافها من مختلف الشبكات وأجهزة الأمان. تتضمن بعض ميزات هذا البرنامج إدارة ارتباطات الأحداث، وإرسال التنبيهات، وتحليل هيكل التهديد، والحصول على رؤية للبنية التحتية لتكنولوجيا المعلومات، وإرسال تنبيهات قائمة على المخاطر، وما إلى ذلك. علاوة على ذلك، يمكن أن يساعد في تحديد الحالات الشاذة عبر الأجهزة المختلفة.

ميزات سبلانك

- يوفر الكشف المتقدم عن التهديدات

- يطلق تنبيهات عندما يزيد الخطر

- يقدم أكثر من 1000 تطبيق تكامل

- يحدد ويدير الحوادث

كيف يعمل سبلانك؟

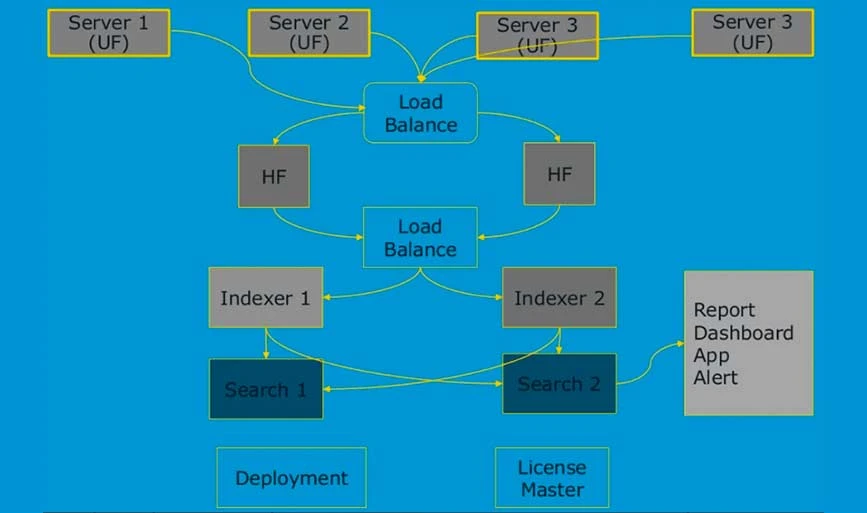

يعمل Splunk عبر معيد التوجيه الذي يجمع البيانات من مختلف الأجهزة البعيدة ويعيد توجيهها إلى الفهرس. يقوم هذا المفهرس بعد ذلك بمعالجة هذه البيانات في الوقت الفعلي. بعد ذلك، يمكن للمستخدمين النهائيين استخدام هذا للعثور على البيانات وتحليلها وتصورها.

سبلانك إيجابيات وسلبيات

- تدعم الأداة أيضًا تحليلات تدفق البيانات في الوقت الفعلي.

- كما أنه يدعم ارتباطات الأحداث المعقدة.

- يوفر Splunk خيارات محدودة لتخصيص البرنامج.

7. Datadog Cloud SIEM

يوفر Datadog Cloud SIEM أدوات لمراقبة وتعزيز أمان البنية التحتية والتطبيقات والحاويات وما إلى ذلك للمؤسسة. فهو يسمح للمستخدمين باكتشاف التهديدات الأمنية والاستجابة لها من خلال جمع وتحليل البيانات المتعلقة بالأمان من مصادر مختلفة.

كيف يعمل Datadog Cloud SIEM؟

يحدد Datadog Cloud SIEM التهديدات في الوقت الفعلي في التطبيقات والبنية التحتية. تقوم الأداة أولاً بتحليل سجلات التدقيق السحابي واستكشاف قواعد تحديد الحوادث. بعد ذلك، يقوم بمراجعة السجلات لمعرفة ما إذا تم انتهاك القواعد أم لا. إذا كانت الإجابة بنعم، يتم إنشاء إشارة، ويتم إرسال الإخطارات إلى الموظفين المعينين للاستجابة للحوادث.

ميزات أمان Datadog

- - ربط الأحداث وتحديد أولوياتها

- يكتشف التهديدات في الوقت الحقيقي

- يحقق في الحوادث ويستجيب بسرعة

- يقدم لوحة تحكم مركزية للتعاون في الوقت الحقيقي

- يكسر العزلة بين المطورين والأمن وفرق التشغيل وما إلى ذلك.

إيجابيات وسلبيات Datadog Cloud SIEM

- فهو يتيح لك تتبع عشرات الآلاف من مقاييس البنية التحتية وعرض السجلات التاريخية، حتى على البنية التحتية غير الموجودة.

- يقدم Datadog لوحة تحكم مدمجة تتيح لك تصور نظامك التقني بالكامل من صفحة واحدة.

- يواجه المستخدمون مشكلات أثناء دمج التطبيقات مع هذا البرنامج.

خاتمة

تعد أدوات SIEM أحد الأصول التي لا غنى عنها للأمن السيبراني التنظيمي، حيث توفر منصة موحدة لرصد الحوادث الأمنية واكتشافها والاستجابة لها. باستخدام أدوات SIEM، يمكن للمؤسسات التنقل في العالم الديناميكي للأمن السيبراني بمرونة وسرعة، وحماية أصولها الرقمية والحفاظ على دفاع يقظ ضد التهديدات السيبرانية المتطورة.

الأسئلة الشائعة

ما هي أداة SIEM الأكثر استخدامًا؟

تعد SolarWinds وSplunk وDatadog Cloud SIEM وNew Relic من أكثر أدوات أمان SIEM استخدامًا والتي يمكنك استخدامها لتحديد الحوادث وإدارتها.

ما هي الأمثلة على أدوات SIEM؟

تتضمن الأمثلة الشائعة لأدوات SIEM Datadog وExabeam وSplunk Enterprise Security وIBM QRadar وLogRhythm NextGen SIEM وما إلى ذلك.

ما هي أدوات SIEM وSOAR؟

توفر حلول SIEM إشعارات وتنبيهات حول التهديدات والحوادث. حيث أن برنامج SOAR يضع هذه التنبيهات في سياقها ويطبق إجراءات المعالجة كما هو مطلوب.

ما هي أدوات SIEM المجانية؟

باستخدام أدوات SIEM المجانية، يمكنك بسهولة مراقبة البنية التحتية الخاصة بك وتحديد أي حالات شاذة دون الحصول على اشتراك نشط. تتضمن بعض أدوات SIEM المجانية الشائعة Prelude وOSSEC وSplunk free وQRadar وما إلى ذلك.

ما هي الوظيفة الأساسية لإدارة المعلومات الأمنية والأحداث (SIEM)؟

الغرض الرئيسي من SIEM هو مساعدة الشركات على اكتشاف التهديدات الأمنية التي تؤثر على العمليات التجارية اليومية وتحليلها والاستجابة لها بسرعة.

ما هو معنى SIEM في الأمن السيبراني؟

يرمز SIEM إلى المعلومات الأمنية وإدارة الأحداث، وهو نوع من البرامج المستخدمة لتحديد التهديدات والحوادث والاستجابة لها.