ما هو التمشيط وكيف يمكنك منعه في متجرك؟

نشرت: 2020-08-31ستغطي هذه المقالة نشاطًا يرهب صناعة التجارة الإلكترونية. يعلم الجميع أن هذا يحدث ، لكن لا توجد معلومات موثوقة كافية عنه. علاوة على ذلك ، فهو نشاط منخفض المخاطر ومكافآت عالية يجعل من الصعب جدًا إغلاقه. يحدث في جميع أنحاء العالم ، ويمكن أن يحدث لأي شخص ، وهي صناعة بمليارات الدولارات.

موضوع اليوم هو الاحتيال على بطاقة الائتمان . وبشكل أكثر تحديدًا ، إنه نوع من الاحتيال على البطاقة يُعرف باسم البطاقات .

لا أقصد أن تسبب هذه المقدمة الذعر أو التوتر عند إجراء عمليات شراء عبر الإنترنت. نعم ، يجب التعامل مع الاحتيال بالبطاقات وأنواع أخرى من الأنشطة الضارة عبر الإنترنت على محمل الجد. باستخدام المعرفة والأدوات الصحيحة ، يمكنك اكتشاف وحماية نفسك وأعمال التجارة الإلكترونية وعملائك بشكل استباقي .

في المقالة التالية ، سأشرح ما هو التمشيط وأشير إلى علاماته المشتركة. سأغطي أيضًا مواقع / منتديات البطاقات الشهيرة وأشرح كيفية استخدام المجرمين لها. والأهم من ذلك ، سأشارك التقنيات القوية التي يمكنك استخدامها لحماية معلومات بطاقتك الائتمانية ، وكيفية تحديد البطاقات ، وكيفية حظر تقنيات البطاقات.

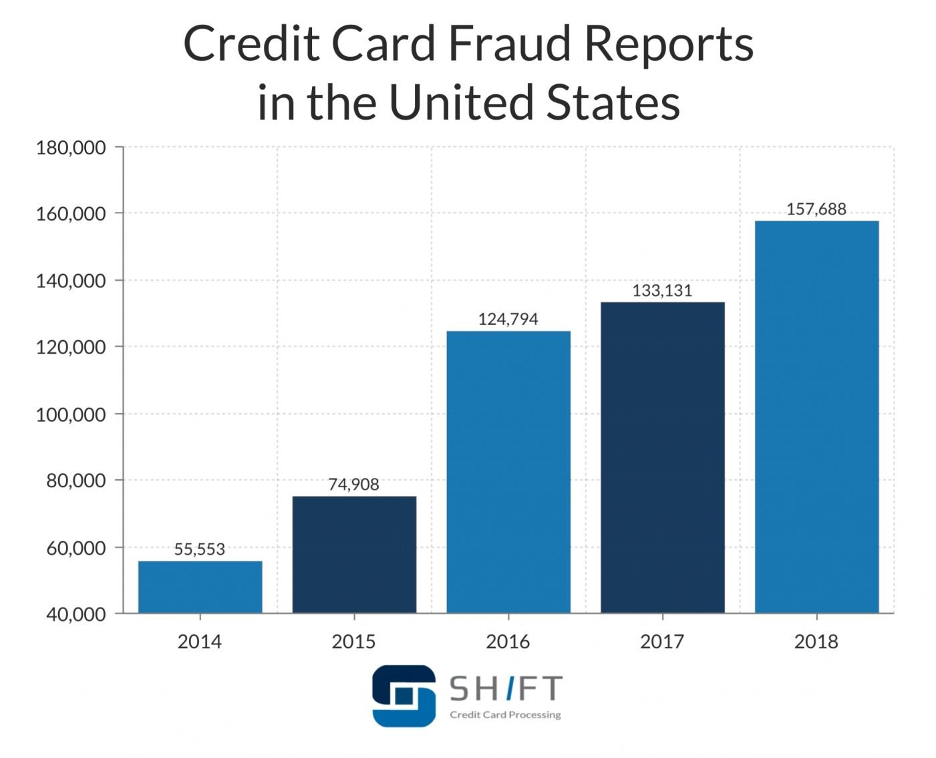

لبدء الأمور ، دعنا نلقي نظرة على بعض الإحصائيات الواقعية:

- كان اختراق البطاقات مسؤولاً عن 11.6 مليون دولار من الأموال المسروقة في عام 2014.

- بعد تعرض العميل للاحتيال على البطاقة لدى بائع تجزئة ، قال 49٪ أنهم لن يعودوا.

- كان الاحتيال بالبطاقة مسؤولاً عن خسارة 24.26 مليار دولار على مستوى العالم في عام 2018.

- زاد الاحتيال على بطاقات الائتمان بنسبة 18.4 في المائة في عام 2018 وما زال يرتفع.

المصدر: Shift Processing

ما هو تمشيط؟

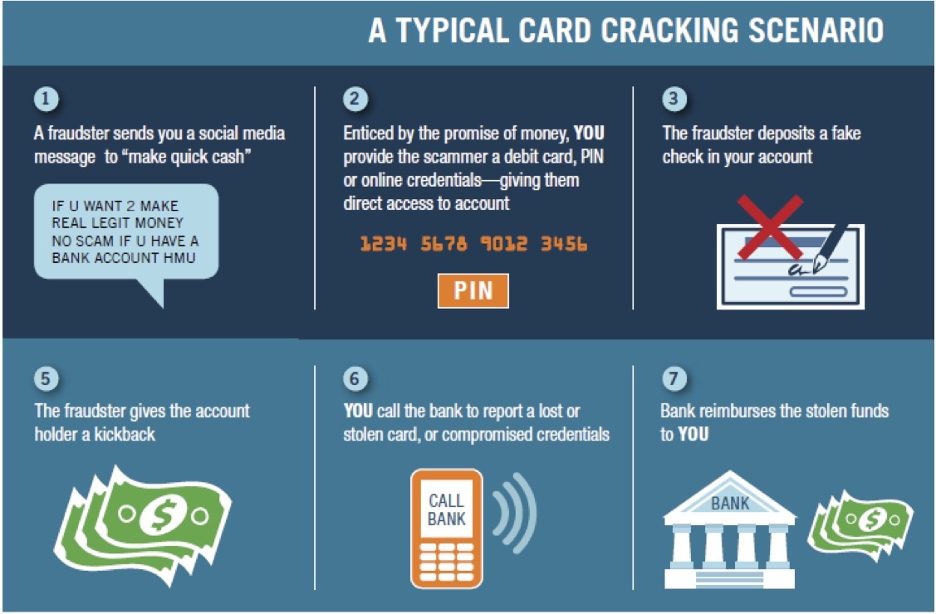

البطاقات أو البطاقات عبر الإنترنت هي نوع من أنواع الاحتيال التي تستخدم معلومات بطاقة الائتمان المسروقة لشحن البطاقات المدفوعة مسبقًا التي تم بيعها . لاختبار ما إذا كان يمكن استخدام رقم البطاقة المسروقة ، سيقوم المحتالون بزيارة مواقع التجارة الإلكترونية وبدء معاملات متعددة. تستخدم هذه الطريقة لاختبار العديد من البطاقات المسروقة.

هناك عدة أنواع من تمشيط:

- يتم استخدام بطاقات متعددة بشكل متكرر في تتابع سريع لمبالغ منخفضة أو متطابقة بالدولار

- بطاقات متعددة بنفس المعلومات (الاسم و / أو عنوان الفواتير) من نفس عنوان IP

- يتم استخدام بطاقة واحدة بشكل متكرر في تتابع سريع لمبالغ منخفضة أو متطابقة بالدولار

- بطاقات متعددة بعناوين فوترة مختلفة ولكن BIN متطابق (رقم تعريف البنك)

لا يزال غير واضح قليلا؟ حسنًا ، إليك سيناريو نموذجي لهجوم تمشيط :

1. يحصل المحتال على قائمة بأرقام بطاقات الائتمان المسروقة ، إما من سوق إجرامي أو عن طريق اختراق موقع ويب أو قناة دفع. جودتها غالبًا غير معروفة.

2. يقوم المحتال بإعداد روبوت لإجراء عمليات شراء صغيرة على مواقع دفع متعددة. تختبر كل محاولة رقم بطاقة مقابل عمليات الدفع الخاصة بالتاجر لتحديد تفاصيل البطاقة الصالحة.

3. حاولوا التحقق من صحة بطاقة الائتمان آلاف المرات حتى نجحوا في سحب تفاصيل بطاقة الائتمان التي تم التحقق من صحتها.

4. يتم تنظيم أرقام البطاقات الناجحة في قائمة منفصلة واستخدامها في أنشطة إجرامية أخرى ، أو بيعها لعصابات الجريمة المنظمة.

5. غالبًا ما يمر تزوير البطاقات دون أن يكتشفه حامل البطاقة حتى فوات الأوان.

المصدر: سوق ATM

يجب أن يكون ضمان حصول عملائك على تجربة تسوق ممتعة وآمنة معك من أولوياتك بصفتك مالكًا لأعمال التجارة الإلكترونية. هذا يعني أنه يجب اتخاذ التدابير الأمنية الصحيحة لتجنب هجمات التمشيط. يؤدي الاحتيال إلى رد المبالغ المدفوعة ، وفقدان محتمل للمنتجات ، وإلحاق ضرر لا يمكن إصلاحه بسمعتك.

إدارة الأعمال صعبة بما فيه الكفاية. أنت بالتأكيد لا تريد إضافة التعامل مع سيل من خروقات البيانات عبر الاحتيال على البطاقة علاوة على ذلك.

سأشارك كيفية حماية متجرك ومعلومات عملائك بعد قليل. أولاً ، دعنا نلقي نظرة خاطفة على مواقع ومنتديات البطاقات الشهيرة حيث تظهر أفكار الاحتيال.

مواقع ومنتديات تمشيط شعبية

تعد مواقع ومنتديات بطاقات الائتمان مواقع غير قانونية تُستخدم لمشاركة بيانات بطاقات الائتمان المسروقة ، وطرق التمرير ، ونتائج عمليات استغلال هجمات البطاقات.

المستخدمون الرئيسيون في هذه المنتديات هم الأفراد الذين يرغبون في شراء سلع عبر الإنترنت بشكل احتيالي والجماعات الإجرامية بحثًا عن تفاصيل بطاقات الائتمان المجمعة التي يمكنهم بيعها لاحقًا على شبكة الإنترنت المظلمة.

يخفيها منظمو مواقع الويب والمنتديات الخاصة بالبطاقات باستخدام متصفحات TOR ويقوم المحتالون بدفع تفاصيل البطاقة المسروقة بالعملة المشفرة لتجنب التتبع من قبل السلطات.

كانت هناك هجمات أهلية على هذه المواقع مؤخرًا ، بما في ذلك هذا الانتهاك الكبير للبيانات لمنتدى التمرير الرئيسي ، BriansClub. يُعرف BriansClub بأنه أحد أكبر أسواق الويب لبيانات البطاقات المسروقة ، وقد تكبد خسائر تقدر بنحو 4 مليارات دولار في خرق بيانات عام 2019.

أوتش.

كيف يقوم المحتالون بعملية البطاقات بالضبط؟

يمتلك المحتالون أكثر من بضع حيل في جعبتهم للتمشيط. ومع ذلك ، هناك أساليب go-to carding مشتركة بين المجرمين في جميع أنحاء العالم.

التصيد الاحتيالي هو الطريقة الأكثر شيوعًا التي يستخدمها المحتالون للحصول على معلومات بطاقة الائتمان. تتضمن هذه الطريقة إعداد البرامج الضارة والترويج للهدف لتنزيل ملف ضار. بمجرد إدخال البرنامج الضار ، يتمكن المتسللون من الوصول إلى رقم تعريف البنك المستهدف وكلمات المرور والتفاصيل الأخرى ذات الصلة.

ينفذ المتسللون أيضًا هجمات تمشيط من خلال البرامج الضارة للجذور الخفية وعمليات الاستيلاء غير المصرح بها على الحسابات . تشبه البرامج الضارة لـ Rootkit عباءة إخفاء لبرنامج ضار. يمكن للبرامج الضارة المحمية بواسطة rootkit أن تنجو من عمليات إعادة التشغيل المتعددة وتندمج فقط مع عمليات الكمبيوتر العادية. هذا يتيح للقراصنة التحكم في جهاز الكمبيوتر الخاص بك عن بعد.

في الآونة الأخيرة ، حاولت مجموعة قراصنة تحمل اسم EvaPiks اختراق أجهزة الكمبيوتر في سفارات مثل إيطاليا وكينيا والولايات المتحدة. يرسلون جداول بيانات Excel محملة ببرامج ضارة بالبريد الإلكتروني والتي من شأنها أن تسرق جهاز كمبيوتر باستخدام تطبيق الوصول عن بُعد TeamViewer.

ربطت التحقيقات هذه المجموعة بمنتدى القرصنة الذي يناقش سرقة بطاقات الائتمان والاستيلاء على الحسابات ومواضيع مماثلة.

أسلوب آخر شائع يستخدمه المجرمون في الاحتيال على بطاقات الائتمان هو سرقة بطاقات الائتمان . يعد الكشط باستخدام بطاقة الائتمان نوعًا من سرقة بطاقات الائتمان حيث يستخدم المحتالون جهازًا صغيرًا لسرقة معلومات بطاقة الائتمان في معاملة بطاقة ائتمان أو خصم شرعية.

عندما يتم تمرير بطاقة الائتمان أو الخصم عبر الكاشطة ، يلتقط الجهاز ويخزن جميع التفاصيل المخزنة في الشريط المغناطيسي للبطاقة. يحتوي الشريط على رقم بطاقة الائتمان وتاريخ انتهاء الصلاحية والاسم الكامل لصاحب بطاقة الائتمان. يستخدم اللصوص البيانات المسروقة لتوجيه رسوم احتيالية إما عبر الإنترنت أو باستخدام بطاقة ائتمان مزيفة.

كيفية التعرف على تمشيط؟

تبدأ الوقاية من خلال التعرف على العلامات. في حالة حدوث أي مما يلي ، هناك احتمال جيد بحدوث بطاقات أو نوع آخر من الاحتيال:

- انخفاض متوسط حجم عربة التسوق

- نسبة عالية بشكل غير طبيعي من تفويض الدفع الفاشل

- معدلات هجر عربة التسوق عالية بشكل يبعث على السخرية

- استخدام غير متناسب لخطوة الدفع في عربة التسوق

- زيادة عمليات رد المبالغ المدفوعة

- تفويضات دفع متعددة فاشلة من نفس المستخدم أو عنوان IP أو وكيل المستخدم أو الجلسة أو معرف الجهاز أو بصمة الإصبع

كيف يمكنك تجنب تمشيط؟

فيما يلي بعض النصائح التي أثبتت جدواها حول كيفية حماية نفسك من هذا النوع من الجرائم الإلكترونية:

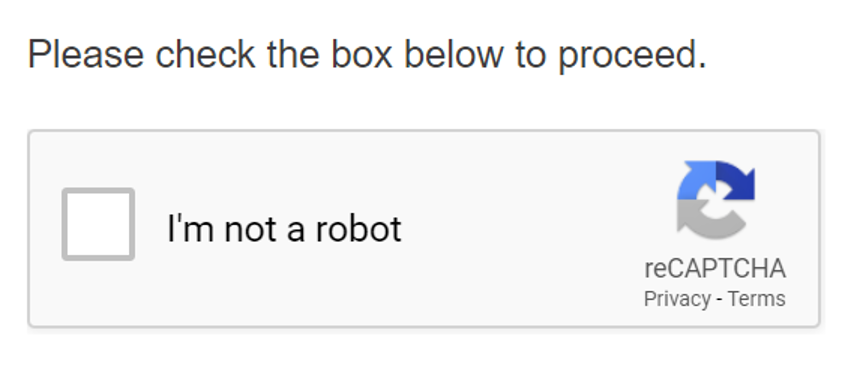

الكابتشا :

اختبار CAPTCHA هو اختبار استجابة للتحدي يساعد التاجر عبر الإنترنت في التحقق من أنك متسوق بشري. نعم ، قد يكون ملئها مزعجًا جدًا في بعض الأحيان ، لكنها فعالة في منع اختراق البطاقات وأنواع أخرى من الاحتيال على بطاقات الائتمان التي تحدث عبر برامج الروبوت.

على سبيل المثال ، قد تضطر إلى قراءة نص مشوه وكتابته أو تحديد الصور التي لها نمط معين أو الإجابة على سؤال رياضي بسيط. تساعد هذه الإجراءات في حماية موقع الويب الخاص بك من الروبوتات الآلية.

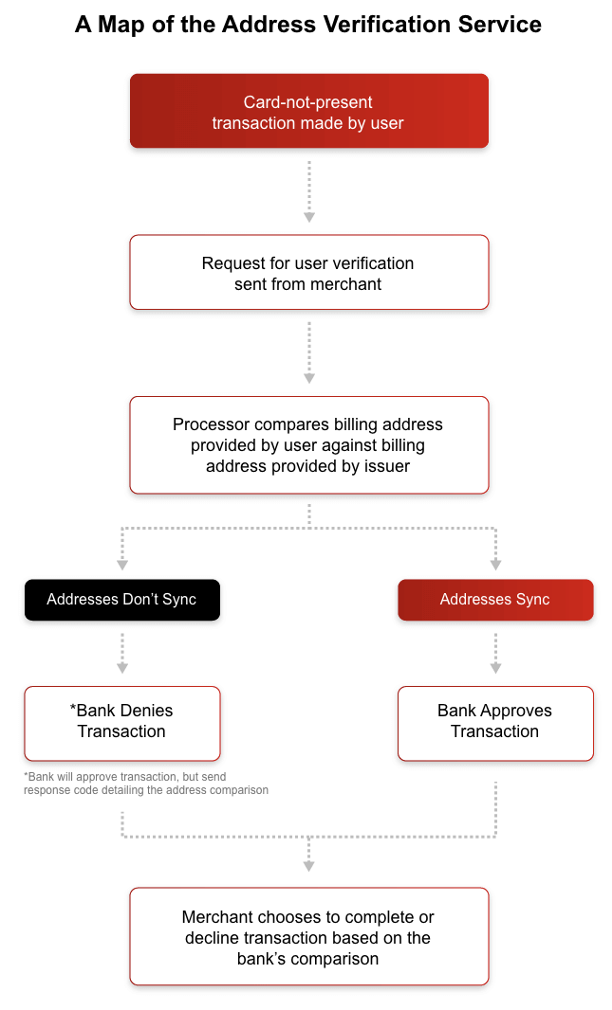

نظام التحقق من العنوان (AVS):

يقارن فحص AVS عنوان الفوترة المستخدم في المعاملة بمعلومات عنوان البنك المُصدر في الملف لحامل البطاقة هذا. اعتمادًا على ما إذا كانت تتطابق كليًا أو جزئيًا أو مطلقًا ، يمكن للتاجر استخدام هذه المعلومات في قراره لقبول هذا الطلب أو إلغائه.

لذا فإن السيناريو النموذجي قد يبدو كالتالي: يقدم حامل البطاقة عنوان إرسال الفواتير لبطاقته الائتمانية عند الخروج ، ويقارن AVS العنوان الذي أدخلوه مع العنوان الموجود في نظام جهة إصدار البطاقة للتحقق من مطابقته. إذا فشل المتسوق في هذا الاختبار ، فسوف يرفض المعاملة.

المصدر: Chargebacks911

عمليات التحقق من تحديد الموقع الجغرافي لـ IP:

يمكن للقراصنة من جزء من العالم إتلاف جهاز كمبيوتر في جزء آخر من العالم مع الحفاظ على سرية هويتهم. لحسن الحظ ، يمكن أن يؤكد تحديد الموقع الجغرافي لبروتوكول الإنترنت ما إذا كانت تفاصيل عملية شراء تمت من بلد معين تتوافق مع سجلات مصرفية وفواتير أخرى معروفة.

يتم لاحقًا التحقيق في الاختلافات المشبوهة - على الأقل لفترة كافية فقط للتحقق من حسن نية الشخص الذي ينفذ المعاملة. تتضمن عمليات التحقق من تحديد الموقع الجغرافي IP للمعلومات خطوط الطول والعرض والمنطقة الزمنية والمنطقة والمدينة والبلد والرمز البريدي وموفر خدمة الإنترنت (ISP) والمزيد. تقدم هذه التفاصيل بعد ذلك مزيدًا من الأفكار للمساعدة في تقييم ما إذا كانت المعاملات الواردة احتيالية أو مشروعة.

تتبع رقم بن:

يمثل رقم تعريف البنك (BIN) أول أربعة إلى ستة أرقام في بطاقة الائتمان. تحدد الأرقام الأربعة إلى الستة الأولى المؤسسة المالية التي أصدرت البطاقة. إلى جانب تحديد المؤسسة المالية ، يمكن لـ BIN تتبع الموقع الجغرافي للبنك الذي أصدر البطاقة.

يمكن للمشاركين في المعاملات عبر الإنترنت اكتشاف حالات الاحتيال وسرقة الهوية عن طريق مطابقة الموقع الجغرافي لحامل البطاقة مع الموقع الذي يوفره BIN. يعتبر BIN أمرًا بالغ الأهمية في مكافحة الاحتيال على البطاقات لأنه بدونه ، لا يمكن لآلات بطاقات الائتمان ومنصات الدفع عبر الإنترنت تحديد الحساب الذي يجب خصم الأموال منه ، ولن تتم المعاملة.

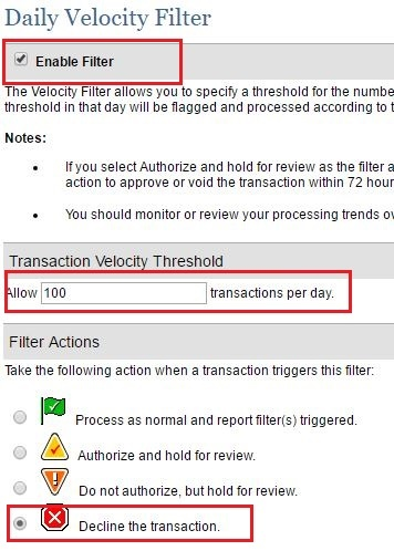

فحوصات السرعة:

السرعة هي العدد أو السرعة التي يقوم بها المتسوقون بإجراء المعاملات في وقت معين. يستخدم التجار هذا المقياس لتحديد الأنماط غير المنتظمة في عملية السداد والتي قد تظهر احتيالًا.

على سبيل المثال ، من غير المعتاد أن يقوم شخص ما بإجراء العديد من عمليات الشراء في غضون ثوانٍ أو دقائق من بعضهما البعض. يمكن للتجار رفض المعاملات إذا كانوا يعتقدون أن الروبوت يختبر أرقام بطاقات الائتمان المسروقة في تتابع سريع.

المصدر: Authorize.net

التفويض / الالتقاط

باستخدام هذه الطريقة ، يتحقق التاجر من إمكانية تحصيل الرسوم من بطاقتك ولكنه يوقف تحصيل الأموال من جهة إصدار البطاقة. محطات الوقود ، على سبيل المثال ، عادة ما تسمح بكمية صغيرة وتنتظر بضعة أيام قبل شحن الباقي على البطاقة.

إذا كانت هناك علامات احتيال أثناء مراجعة المعاملة ، فلن يطلب التاجر أموالاً من جهة إصدار البطاقة. بدلاً من ذلك ، سيصدرون رد أموال إلى حامل البطاقة.

استنتاج

يعد الاحتيال على بطاقات الائتمان مصدر قلق كبير لأصحاب الأعمال التجارية الإلكترونية والمتسوقين على حد سواء. الخبر السار هو أن هناك إجراءات أمنية يمكنك اتباعها لتقليل فرص الوقوع ضحية لهذه الجريمة الإلكترونية الخبيثة.

في هذه المقالة ، حصلت على نظرة عامة على التمشيط. لقد رأيت الإحصائيات وفهمت خطورة هذا الاحتيال. لقد ألقيت نظرة خاطفة على العالم السفلي لمنتديات البطاقات والمواقع الإلكترونية حيث تتشكل الخطط الشريرة.

لقد اكتشفت الأشواط الكبيرة التي يبذلها المجرمون لتجنب اكتشافهم واعتقالهم. لقد تعمقت في التفاصيل الجوهرية للأساليب الشائعة التي يستخدمها المتسللون لاستخراج معلومات بطاقة الائتمان وغيرها من البيانات الحساسة. بعد ذلك تعلمت كيفية التعرف على البطاقات وأنواع الاحتيال الأخرى. أخيرًا ، لقد حصلت على قائمة واسعة من التقنيات التي أثبتت فعاليتها ضد التمشيط.

مع تقوية الجريمة الإلكترونية ، تزداد قوة أساليب الأمن السيبراني. لا يمكننا قبول بطاقات الائتمان والاحتيال عبر الإنترنت فقط على أنها "تكلفة الأعمال". علينا مواصلة القتال وإزالة أكبر قدر ممكن منه من مشهد التجارة الإلكترونية.

ما هي تجربتك مع البطاقات أو الاحتيال عبر الإنترنت؟ ما هي الطريقة التي تبحث عنها لحماية عملك وعملائك بشكل أفضل؟ اسمحوا لي أن أعرف أدناه!

شارك هذا

كتب بواسطة

جوزيف سليمان

ربما يعجبك أيضا

أفضل 15 برنامج لإنشاء قوائم العملاء المحتملين لعام 2022 (مدفوعة ومجانية)

رأي آخر

12 من أمثلة DTC Fashion Popup المذهلة

رأي آخر