تهديدات الأمن السيبراني: المصادر والأنواع والحلول

نشرت: 2023-11-17ملخص : تعد هجمات البرامج الضارة والهندسة الاجتماعية وبرامج الفدية من أكثر التهديدات السيبرانية شيوعًا التي يمكن أن تؤدي إلى سرقة البيانات وخسارة مالية. وفي هذا المقال سنتعرف أكثر على هذه الهجمات الإلكترونية بالتفصيل.

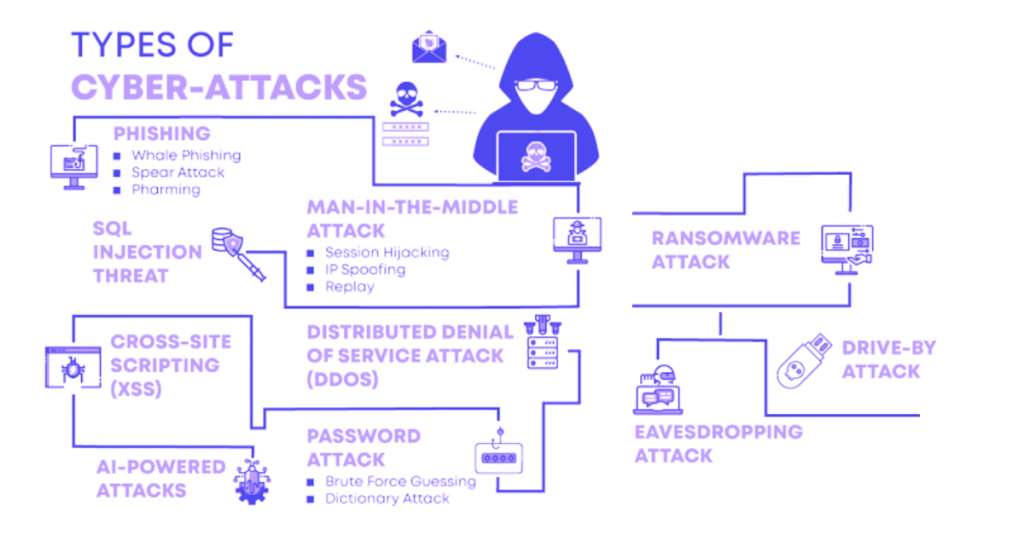

ومع تزايد الاعتماد على التكنولوجيا، يواجه الأفراد والشركات والحكومات مجموعة متزايدة من التهديدات السيبرانية. من تحديثات البرامج الضارة إلى تقنيات القرصنة، يتغير مشهد تهديدات الأمن السيبراني باستمرار ويحتاج إلى يقظة مستمرة لمنع اختراق البيانات. في هذه المقالة، سنتناول أنواعًا متعددة من ثغرات الأمن السيبراني لمساعدتك في منع الهجمات السيبرانية داخل مؤسستك.

جدول المحتويات

ما هي تهديدات الأمن السيبراني؟

تهديدات الأمن السيبراني هي نوع من الأفعال التي يقوم بها أشخاص ذوو نية ضارة لسرقة البيانات الحساسة أو التسبب في تعطيل أنظمة الكمبيوتر. تتضمن بعض الفئات الشائعة للتهديدات السيبرانية البرامج الضارة والهندسة الاجتماعية ورفض الخدمة (DoS) وهجمات الحقن وهجمات الرجل في الوسط (MitM) وما إلى ذلك. وفي هذه المقالة، ستتعرف على كل فئة من هذه الفئات

المصادر الشائعة للتهديدات السيبرانية

يمكن أن تأتي تهديدات الأمن السيبراني من مصادر متعددة. فيما يلي بعض المصادر الأكثر شيوعًا للتهديدات السيبرانية.

- الدول القومية: تقوم العديد من الدول المعادية بشن هجمات إلكترونية ضد العديد من الشركات والمؤسسات المحلية للتدخل في الاتصالات. وهذا سوف يسبب الفوضى والضرر في البلاد.

- التنظيمات الإرهابية: تقوم بهجمات إلكترونية تهدف إلى تدمير البنية التحتية المهمة للبلاد، وتعطيل الاقتصادات، وتهديد الأمن القومي، والإضرار بالمواطنين.

- الجماعات الإجرامية: تهدف العديد من الجماعات الإجرامية إلى سحق أنظمة الحوسبة للحصول على فوائد مالية. يستخدمون البريد العشوائي والتصيد وبرامج التجسس وما إلى ذلك للابتزاز وسرقة المعلومات الحساسة.

- المتسللون: يستهدف المتسللون مؤسسات معينة من خلال تقنيات مختلفة بما في ذلك البرامج الضارة وبرامج التجسس. إنهم يفعلون ذلك بسبب مكاسب شخصية، أو مكاسب مالية، أو انتقام، وما إلى ذلك.

- المطلعون الخبيثون: المطلعون الضارون هم في الغالب موظفون في المؤسسات الذين يسيئون استخدام مناصبهم لسرقة البيانات أو إتلاف الأنظمة لتحقيق مكاسب مالية أو شخصية.

أنواع تهديدات الأمن السيبراني

هجمات البرامج الضارة

تعد هجمات البرامج الضارة أكثر أنواع التهديدات السيبرانية شيوعًا والتي تحدث عند النقر فوق رابط مستلم من موقع وبريد إلكتروني غير موثوقين. عندما يحدث هذا الهجوم، يمكنه جمع البيانات الحساسة، ومنع الوصول إلى الشبكة، وإيقاف الأنظمة، وما إلى ذلك.

على سبيل المثال: الفيروسات، والديدان، وأحصنة طروادة، وبرامج الفدية، والتعدين الخفي، وبرامج التجسس، وما إلى ذلك.

هجمات الهندسة الاجتماعية

يتم تنفيذ هجمات الهندسة الاجتماعية عن طريق خداع الأشخاص لتقديم معلومات حساسة أو تثبيت برامج ضارة على أنظمتهم عن غير قصد. يتلاعب المهاجم بالضحية بطريقة تجعله يقوم بأفعال قد تؤدي إلى انتهاكات أمنية.

أمثلة على هجمات الهندسة الاجتماعية: الاصطياد، والتحريض، والتصيد الاحتيالي، والتصيد الاحتيالي عبر الرسائل النصية القصيرة، والخداع، والتتبع، وما إلى ذلك.

هجمات سلسلة التوريد

هجمات سلسلة التوريد هي نوع من الهجمات السيبرانية التي تستهدف الروابط الأضعف في سلسلة التوريد الخاصة بالمؤسسة. سلسلة التوريد هذه هي سلسلة من جميع الأشخاص والموارد والتقنيات والأنشطة المشاركة في إنتاج وبيع المنتج. ومن خلال مهاجمة سلاسل التوريد، يحاول المتسللون استغلال العلاقة بين المنظمة والأطراف المعنية لتحقيق مكاسب مالية خاصة بهم.

أمثلة على هجمات سلسلة التوريد: اختراق خطوط أنابيب التطوير، واختراق إجراءات توقيع التعليمات البرمجية، والتحديثات التلقائية للأجهزة،

تعليمات برمجية ضارة مثبتة مسبقًا على الأجهزة، وما إلى ذلك.

رجل في منتصف الهجوم

في هذا النوع من الهجوم، يعترض المهاجم الاتصالات بين نقطتي النهاية. يتنصت المتسلل على الاتصال لسرقة المعلومات الحساسة وحتى انتحال شخصية الأطراف المشاركة في الاتصال لسرقة المعلومات.

أمثلة على هجوم الرجل في الوسط: التنصت على Wi-Fi، واختطاف البريد الإلكتروني، وانتحال DNS، وانتحال IP، وانتحال HTTPS، وما إلى ذلك.

هجوم قطع الخدمة

هجوم رفض الخدمة (DoS) هو نوع من الهجوم الذي يؤدي إلى إيقاف تشغيل النظام والشبكة مما يجعل المستخدمين غير قادرين على الوصول إليها. تنجز هذه الهجمات ذلك عن طريق إغراق النظام أو الشبكة بحركة المرور لتعطلها مما يمنع المستخدمين الشرعيين من استخدام الخدمات المطلوبة.

أمثلة على هجوم رفض الخدمة: تدفق HTTP DDoS، تدفق DDoS لـ SYN، تدفق UDP DDoS، تدفق ICMP، تضخيم بروتوكول وقت الشبكة (NTP)، إلخ.

هجمات الحقن

وفي ظل هجوم الحقن، يقوم المتسلل بإدخال مدخلات ضارة في الكود المصدري للتطبيق. تتم بعد ذلك معالجة الإدخال المدرج بواسطة الخادم كجزء من الاستعلام أو أمر يغير عمل التطبيق. وبمجرد الانتهاء من الهجوم، يمكن للمتسلل الوصول بسهولة إلى البيانات الحساسة وحتى الوصول إلى النظام بأكمله.

أمثلة على هجمات الحقن: حقن SQL، وحقن التعليمات البرمجية، وحقن أوامر نظام التشغيل، وحقن بروتوكول الوصول إلى الدليل (LDAP) خفيف الوزن، وحقن الكيانات الإلكترونية XML (XXE)، وتنفيذ تزوير الطلب من جانب الخادم (SSRF)، والبرمجة النصية عبر المواقع (XSS)، إلخ.

لماذا من الضروري الحصول على الحماية ضد التهديدات السيبرانية؟

تعد الحماية من التهديدات السيبرانية أمرًا مهمًا لحماية وحماية البيانات الحساسة أو المعلومات الشخصية أو أي معلومات سرية أخرى. فيما يلي بعض الأسباب الأخرى التي تجعلك بحاجة إلى الحماية ضد تهديدات الأمن السيبراني:

- الحفاظ على سمعة العلامة التجارية

- الحد من الخروقات الأمنية لأطراف ثالثة

- حماية معلومات التعريف الشخصية (PII) لعملائك

- الحفاظ على الامتثال التنظيمي والقانوني

- الحفاظ على المصداقية والثقة بين العملاء

- تقليل الخسارة المالية الناتجة عن اختراق البيانات.

تعرف على المزيد: نصائح وأفضل الممارسات للأمن السيبراني في عام 2023

أنواع حلول الأمن السيبراني للحد من الهجمات السيبرانية

حلول الأمن السيبراني هي نوع من الأدوات والخدمات التي يمكن أن تساعد في التخفيف من آثار الهجمات السيبرانية. تأتي هذه الحلول مزودة بميزات محددة للتعامل مع نوع معين من التهديدات السيبرانية. فيما يلي بعض الأنواع الأكثر شيوعًا لحلول الأمن السيبراني:

- حلول أمان التطبيقات: لتحديد نقاط الضعف في التطبيق أثناء وبعد التطوير.

- حلول أمان نقطة النهاية: يتم نشر هذه الحلول على أجهزة نقطة النهاية مثل الخوادم لمنع البرامج الضارة والوصول غير المصرح به.

- حلول أمان الشبكة: تُستخدم لمراقبة حركة مرور الشبكة وتحديد حركة المرور الضارة وتخفيف تهديدات الشبكة.

- حلول أمان إنترنت الأشياء (IoT): تساعد هذه الأنواع من الحلول في اكتساب الرؤية والتحكم في شبكة أجهزة إنترنت الأشياء.

- حلول الأمن السحابي: تُستخدم هذه الحلول للحصول على الرؤية والتحكم في البيئات السحابية العامة والخاصة والمختلطة. علاوة على ذلك، فهي تساعد أيضًا في تحديد نقاط الضعف ومعالجتها.

تهديدات واتجاهات الأمن السيبراني لعام 2023

مع ظهور نقاط الضعف ونواقل الهجوم الجديدة، هناك الكثير من التهديدات السيبرانية الجديدة التي برزت في المقدمة بالإضافة إلى التهديدات الحالية. فيما يلي بعض التهديدات السيبرانية الناشئة التي أثرت على الشركات في عام 2023.

- استخدام الذكاء الاصطناعي من قبل المتسللين لاختراق الأنظمة

- اختراق المركبات وأجهزة إنترنت الأشياء لسرقة البيانات من خلال البرامج

- التكوين الخاطئ للبيئات السحابية لسرقة المعلومات

- القيام بهجمات ترعاها الدولة بسبب حالات تحديد الموقع الجغرافي

- استخدام Malvertising لإدخال تعليمات برمجية ضارة في الإعلانات الرقمية

خاتمة

في المشهد الرقمي اليوم، من الضروري للأفراد والمؤسسات البقاء على اطلاع بالتهديدات السيبرانية الناشئة وتنفيذ تدابير أمنية فعالة. من خلال إدراكك لأنواع التهديدات السيبرانية، ستتمكن من التخفيف من آثار هذه التهديدات والحفاظ على جميع البيانات محمية ضد الانتهاكات في الحاضر والمستقبل.

الأسئلة الشائعة

ما هو التهديد في الأمن السيبراني؟

التهديد في الأمن السيبراني هو نوع من الأفعال التي يقوم بها شخص ما لسرقة معلومات حساسة أو إتلاف أنظمة الكمبيوتر لتحقيق مكاسب مالية خاصة به.

ما هي الركائز الستة للأمن السيبراني؟

تشمل الركائز الستة للأمن السيبراني الحوكمة والامتثال وإدارة المخاطر والتعليم وإدارة الحوادث والضوابط الفنية.

ما هي التهديدات السيبرانية في عام 2023؟

تعد هجمات التصيد الاحتيالي والهندسة الاجتماعية وسرقة البيانات وبرامج الفدية وهجمات سلسلة توريد البرامج أكثر أنواع التهديدات السيبرانية شيوعًا في عام 2023.

ما هي أنواع الأمن السيبراني؟

هناك أنواع مختلفة من الأمن السيبراني بما في ذلك أمن التطبيقات، وأمن السحابة، وأمن نقطة النهاية، وأمن الهاتف المحمول، وأمن الشبكة، وأمن نقطة النهاية، وما إلى ذلك.

كيف يعمل الأمن السيبراني؟

يعمل الأمن السيبراني من خلال تنفيذ تدابير وقائية مثل جدران الحماية وتحديثات البرامج لمنع الأنشطة الضارة.

ما هي أهم 10 تهديدات للأمن السيبراني؟

أهم 10 تهديدات للأمن السيبراني هي التصيد الاحتيالي، وبرامج الفدية، والبرامج الضارة، والهندسة الاجتماعية، وهجوم الرجل في الوسط، وأحصنة طروادة، وهجوم رفض الخدمة، وحقن SQL، والتعدين الخفي.