ما المقصود بـ DMARC وDKIM ونظام التعرف على هوية المرسل (SPF)؟

نشرت: 2023-09-25بينما يسعى المسوقون ومحترفو المبيعات إلى تحقيق أقصى قدر من تأثير حملاتهم في نظام بيئي رقمي تنافسي بشكل متزايد، تظهر مصادقة البريد الإلكتروني كركيزة أساسية للنجاح. من خلال تحديد الأولويات وتنفيذ بروتوكولات المصادقة القوية، يمكن للمسوقين حماية سمعة علامتهم التجارية وتعزيز ثقة العملاء وإطلاق العنان للإمكانات الكاملة للتسويق عبر البريد الإلكتروني كمحرك قوي لنمو الأعمال.

DMARC وDKIM وSPF هي ثلاثة بروتوكولات أساسية لأمان البريد الإلكتروني تساعد في مكافحة البريد العشوائي والتصيد الاحتيالي والهجمات الأخرى المستندة إلى البريد الإلكتروني. سنشرح في هذا الدليل بروتوكولات أمان البريد الإلكتروني الثلاثة الرئيسية وكيفية عملها وكيف يمكنك استخدامها لتحسين إمكانية تسليم البريد الإلكتروني.

ما هو عامل الحماية من الشمس (SPF)؟

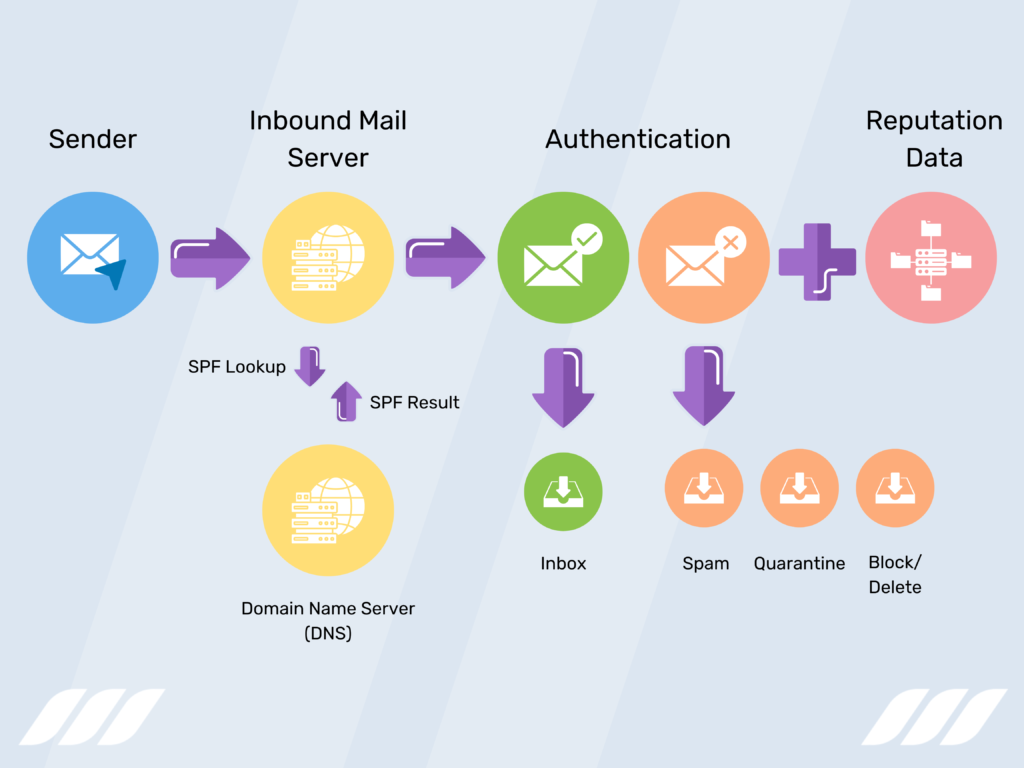

إطار سياسة المرسل (SPF) هو بروتوكول مصادقة للبريد الإلكتروني يساعد في التحقق من إرسال رسالة بريد إلكتروني من خادم معتمد. وهو يعمل عن طريق التحقق من سجلات DNS الخاصة بنطاق المرسل للتأكد من منح الخادم المرسل الإذن بإرسال رسائل البريد الإلكتروني نيابة عن المجال.

كيف يعمل نظام الحماية من الشمس (SPF)؟

يعمل إطار سياسة المرسل عن طريق إضافة سجل TXT إلى إعدادات DNS الخاصة بالمجال. يحدد هذا السجل الخوادم المصرح لها بإرسال البريد الإلكتروني من هذا المجال. عند تلقي بريد إلكتروني، يتحقق خادم المستلم من سجل نظام التعرف على هوية المرسل (SPF) الخاص بنطاق المرسل للتأكد من أن الخادم الذي يرسل الرسالة مسموح له بإرسال البريد نيابة عن هذا المجال.

على سبيل المثال، لنفترض أن شركتك تستخدم النطاق example.com. بالإضافة إلى ذلك، فهو يستخدم مزود خدمة بريد إلكتروني تابعًا لجهة خارجية لإرسال رسائل البريد الإلكتروني. في هذه الحالة، ستحتاج إلى إضافة سجل نظام التعرف على هوية المرسل (SPF) إلى إعدادات DNS الخاصة بك لتخويل خوادم موفر البريد الإلكتروني الخاص بك لإرسال رسائل البريد الإلكتروني نيابة عن المجال الخاص بك. عادةً ما يبدو هذا السجل كما يلي:

v=spf1 include:emailprovider.com ~all

يحدد هذا السجل أن الخوادم التابعة لـ emailprovider.com فقط هي المخولة بإرسال البريد الإلكتروني نيابة عن example.com. تشير المعلمة "~all" إلى أنه إذا لم يكن الخادم مرخصًا، فيجب قبول البريد الإلكتروني ولكن مع وضع علامة عليه على أنه يحتمل أن يكون مشبوهًا.

فيما يلي مثال آخر لكيفية ظهور سجل SPF:

v=spf1 a mx ip4:192.168.0.1/24 include:_spf.google.com ~all

يسمح سجل SPF هذا لنطاق عنوان IP 192.168.0.1/24 والسجل A وسجل MX بإرسال بريد إلكتروني للمجال. يتضمن السجل أيضًا خوادم بريد Google كمرسلين معتمدين، وأي مرسل آخر يجتاز فحص نظام التعرف على هوية المرسل (SPF) سيتم التعامل معه على أنه فاشل بسيط (~الكل).

ما هو DKIM؟

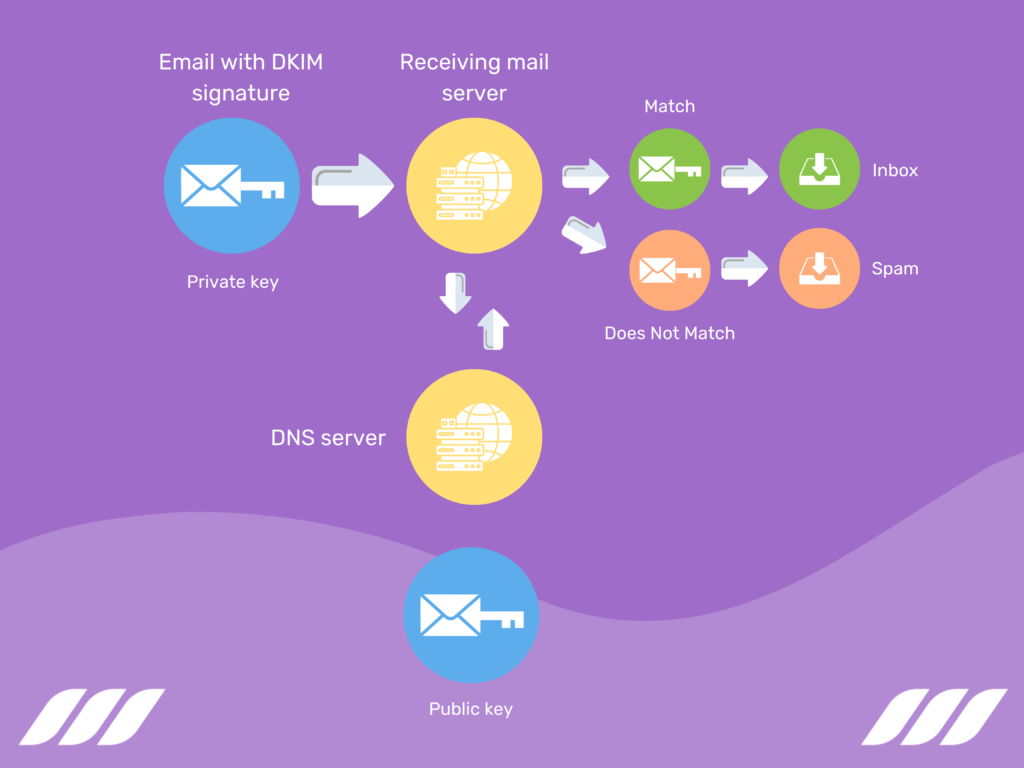

يعد DomainKeys Identified Mail (DKIM) بروتوكولًا آخر لمصادقة البريد الإلكتروني يساعد في التحقق من صحة رسالة البريد الإلكتروني. على عكس نظام التعرف على هوية المرسل (SPF)، الذي يتحقق من تفويض خادم الإرسال، يتحقق DKIM من سلامة محتوى البريد الإلكتروني. ويتم ذلك عن طريق إضافة توقيع رقمي إلى رأس البريد الإلكتروني، والذي يمكن لخادم المستلم التحقق منه.

كيف يعمل DKIM؟

يعمل البريد المحدد لمفاتيح المجال عن طريق إضافة توقيع رقمي إلى رأس البريد الإلكتروني. يتم إنشاء التوقيع من خلال مفتاح خاص لا يعرفه إلا الخادم المرسل. تتم إضافة التوقيع إلى رأس البريد الإلكتروني، بالإضافة إلى المفتاح العام الذي يمكن لخادم المستلم استخدامه للتحقق من صحة التوقيع.

عندما يتلقى خادم المستلم البريد الإلكتروني، فإنه يتحقق من توقيع DKIM باستخدام المفتاح العام في رأس البريد الإلكتروني لفك تشفير التوقيع. إذا كان التوقيع مطابقًا لمحتوى البريد الإلكتروني، فإن البريد الإلكتروني يعتبر أصليًا.

يساعد DKIM المتلقي على التأكد من عدم تغيير الرسالة أو العبث بها أثناء النقل. وذلك لأن التوقيع الرقمي يتم حسابه بناءً على محتوى رسالة البريد الإلكتروني. إذا تغير أي جزء من رسالة البريد الإلكتروني، فسيصبح التوقيع الرقمي غير صالح، وسيتم رفض البريد الإلكتروني.

علاوة على ذلك، يوفر DKIM طريقة لمستقبلي البريد الإلكتروني لتحديد مجال مرسل البريد الإلكتروني. يوفر هذا دفاعًا ضد رسائل البريد الإلكتروني التصيدية ، حيث يمكن لمستلمي البريد الإلكتروني استخدام هذه المعلومات لتحديد ما إذا كانت رسالة البريد الإلكتروني مرسلة من مرسل شرعي.

فيما يلي مثال لمساعدتك على فهم كيفية عمل DKIM:

لنفترض أنك مدير تسويق في شركة تجارة إلكترونية كبيرة، وتريد إرسال رسائل بريد إلكتروني ترويجية إلى عملائك. يمكنك إنشاء حملة واستخدام مزود خدمة البريد الإلكتروني الخاص بشركتك لإرسال رسائل البريد الإلكتروني.

قامت شركتك بتطبيق DKIM، لذلك يضيف مزود خدمة البريد الإلكتروني توقيعًا رقميًا فريدًا لكل بريد إلكتروني باستخدام مفتاح خاص. عندما يتلقى موفر البريد الإلكتروني للمستلم البريد الإلكتروني، فإنه يتحقق من المفتاح العام في سجلات DNS الخاصة بشركتك للتحقق من التوقيع. إذا كان التوقيع صالحًا، فسيتم تسليم الرسالة إلى صندوق الوارد الخاص بالمستلم، وإذا لم يكن الأمر كذلك، فسيتم وضع علامة عليها كرسالة غير مرغوب فيها.

ما هو DMARC؟

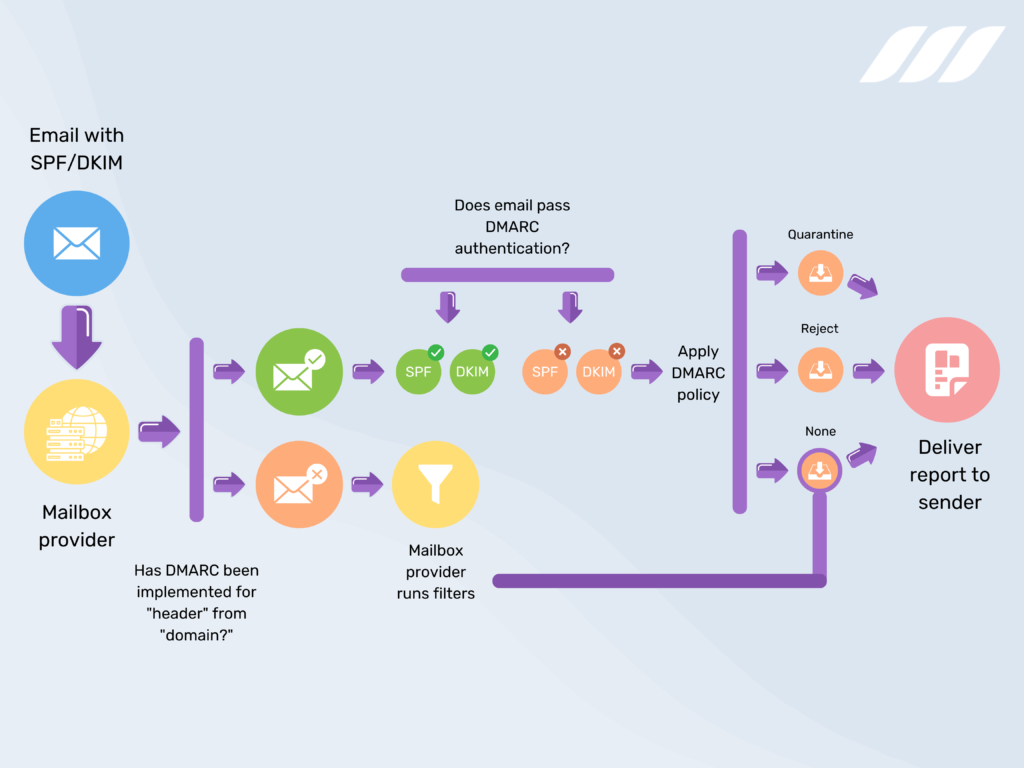

مصادقة الرسائل وإعداد التقارير والمطابقة المستندة إلى المجال (DMARC) هي بروتوكول يعمل مع نظام التعرف على هوية المرسل (SPF) وDKIM لتوفير نظام أكثر قوة لمصادقة البريد الإلكتروني.

يسمح DMARC لأصحاب النطاقات بنشر السياسات التي تحدد ما يجب أن يحدث لرسائل البريد الإلكتروني التي تفشل في عمليات التحقق من المصادقة. فهو يوفر طريقة لمستلمي البريد الإلكتروني لتحديد ما إذا كانت رسائل البريد الإلكتروني الواردة صحيحة ولتحديد كيفية التعامل مع رسائل البريد الإلكتروني التي تفشل في المصادقة.

كيف يعمل DMARC؟

تعمل مصادقة الرسائل وإعداد التقارير والمطابقة المستندة إلى المجال عن طريق إضافة سجل TXT إلى إعدادات DNS للمجال الذي يحدد كيفية التعامل مع عمليات فحص SPF وDKIM الفاشلة. يبدأ الأمر بالتحقق من محاذاة المجال المحدد في رأس البريد الإلكتروني من مع المجالات المحددة في سجلات DKIM ونظام التعرف على هوية المرسل (SPF). إذا لم تتم محاذاة هذه المجالات، فهذا يشير إلى أن البريد الإلكتروني ربما تم انتحاله ويجب رفضه أو وضع علامة عليه كبريد عشوائي.

عند تلقي بريد إلكتروني، يتحقق خادم المستلم من سجلات SPF وDKIM لتحديد ما إذا كانت رسالة البريد الإلكتروني أصلية أم لا. إذا فشل أي من السجلين، فسيتم وضع علامة على البريد الإلكتروني كرسالة غير مرغوب فيها أو سيتم رفضه، اعتمادًا على السياسات التي يحددها خادم البريد الإلكتروني للمستلم.

وإذا اجتاز البريد الإلكتروني فحوصات SPF وDKIM، فإن خادم البريد الإلكتروني للمستلم يتحقق من سياسة DMARC في سجلات DNS لمجال المرسل. تحدد هذه السياسة كيفية تعامل خادم البريد الإلكتروني للمستلم مع البريد الإلكتروني إذا فشل في فحص DMARC.

يمكن لسجل DMARC تحديد أحد الإجراءات الثلاثة التي يجب اتخاذها:

- لا شيء: لا تتخذ أي إجراء.

- العزل: ضع علامة على رسالة البريد الإلكتروني على أنها قد تكون مشبوهة وضعها في مجلد البريد العشوائي أو البريد غير الهام الخاص بالمستلم.

- الرفض: ارفض البريد الإلكتروني تمامًا ولا تسلمه إلى المستلم.

يحدد سجل DMARC أيضًا عدد المرات التي يجب أن يرسل فيها خادم المستلم تقارير إلى مالك النطاق حول رسائل البريد الإلكتروني التي تفشل في عمليات التحقق من المصادقة.

فيما يلي مثال لمساعدتك على فهم كيفية عمل DMARC:

لنفترض أن شركة ABC تستخدم مجالًا منفصلاً للتواصل عبر البريد الإلكتروني البارد. يمكن للشركة تنفيذ DMARC على نطاقها الأساسي لحماية سمعة علامتها التجارية ومنع الاستخدام غير المصرح به لنطاقها. يحدد سجل DMARC أن أي بريد إلكتروني يدعي أنه من النطاق الأساسي للشركة يجب أن يجتاز فحوصات مصادقة SPF وDKIM، وإذا فشلت رسالة بريد إلكتروني في هذه الاختبارات، فيجب رفضها أو وضع علامة عليها كرسالة غير مرغوب فيها.

عندما يتلقى موفر البريد الإلكتروني للمستلم رسالة بريد إلكتروني تدعي أنها من النطاق الأساسي لشركة ABC، فإنه يتحقق من نتائج مصادقة SPF وDKIM مقابل سياسة DMARC. إذا اجتاز البريد الإلكتروني فحوصات المصادقة، فسيتم تسليمه إلى صندوق الوارد الخاص بالمستلم. إذا فشلت، فسيتم رفض البريد الإلكتروني أو وضع علامة عليه كرسالة غير مرغوب فيها، مما يحمي سمعة العلامة التجارية للشركة ويمنع الاستخدام غير المصرح به لنطاقها للتصيد الاحتيالي أو إرسال البريد العشوائي.

لماذا تحتاج إلى DMARC وSPF وDKIM

يوفر تنفيذ DMARC وSPF وDKIM دفاعًا قويًا ضد مشكلات البريد الإلكتروني، بما في ذلك البريد العشوائي والتصيد الاحتيالي وأخطاء المشغل. أفضل جزء؟ تساعدك هذه البروتوكولات على حماية سمعة علامتك التجارية ومنع الاحتيال عبر البريد الإلكتروني وتحسين إمكانية تسليم البريد الإلكتروني.

فيما يلي بعض فوائد كل بروتوكول لمسوقي البريد الإلكتروني والشركات:

حماية سمعة العلامة التجارية

يمكن أن تساعد DMARC وSPF وDKIM في حماية سمعة علامتك التجارية عن طريق منع هجمات الاحتيال عبر البريد الإلكتروني والتصيد الاحتيالي. من خلال مصادقة رسائل البريد الإلكتروني الخاصة بك، يمكنك التأكد من أن عملائك يتلقون رسائل البريد الإلكتروني الشرعية فقط من مؤسستك. يساعد هذا في بناء الثقة مع عملائك ويضمن عدم تشويه سمعة علامتك التجارية بسبب رسائل البريد الإلكتروني الاحتيالية.

تحسين إمكانية التسليم

يمكن أن يؤدي تطبيق DMARC وSPF وDKIM أيضًا إلى تحسين إمكانية تسليم البريد الإلكتروني عن طريق تقليل فرص وضع علامة على رسائل البريد الإلكتروني الخاصة بك كرسائل غير مرغوب فيها أو حظرها بواسطة موفري البريد الإلكتروني. من خلال مصادقة رسائل البريد الإلكتروني الخاصة بك، يمكنك بناء الثقة مع موفري البريد الإلكتروني، الذين سيكونون أكثر عرضة لتسليم رسائل البريد الإلكتروني الخاصة بك إلى صناديق البريد الوارد للعملاء المحتملين أو العملاء.

امتثال

يُطلب من معظم الصناعات اليوم الالتزام بالمتطلبات التنظيمية والمبادئ التوجيهية المختلفة، مثل قانون HIPAA أو القانون العام لحماية البيانات (GDPR)، الذي يتطلب من المؤسسات تنفيذ التدابير المناسبة لتأمين البيانات الحساسة. تعد DMARC وSPF وDKIM من الإجراءات المهمة للامتثال لهذه اللوائح من خلال ضمان تسليم رسائل البريد الإلكتروني التي تحتوي على معلومات حساسة بشكل آمن إلى المستلم المقصود.

رؤى البيانات

توفر DMARC وSPF وDKIM أيضًا رؤى بيانات قيمة حول مقاييس تسليم البريد الإلكتروني والمشاركة. توفر تقارير DMARC معلومات حول حالة مصادقة البريد الإلكتروني وتساعد في تحديد المشكلات المحتملة المتعلقة بمصادقة البريد الإلكتروني. يمكن أن تساعد هذه الرؤى الشركات على تحسين إمكانية تسليم البريد الإلكتروني ومعدلات المشاركة، مما يؤدي إلى تحسين عائد الاستثمار.

كيف يعمل نظام SPF وDKIM وDMARC معًا؟

يعمل نظام التعرف على هوية المرسل (SPF) وDKIM وDMARC معًا لتوفير نظام أكثر قوة لمصادقة البريد الإلكتروني.

وإليك كيفية عملهم جنبا إلى جنب:

- يتحقق نظام التعرف على هوية المرسل (SPF) من أن خادم الإرسال مخول بإرسال البريد الإلكتروني من مجال المرسل.

- يتحقق DKIM من سلامة محتوى البريد الإلكتروني ويضمن عدم العبث بالبريد الإلكتروني أثناء النقل.

- يحدد DMARC كيفية التعامل مع عمليات التحقق من المصادقة الفاشلة ويوفر طريقة لمالكي النطاق لتلقي تقارير حول محاولات المصادقة الفاشلة.

كما ترون، يستخدم SPF وDKIM طرقًا مختلفة للتحقق من صحة رسالة البريد الإلكتروني. عند تلقي بريد إلكتروني، يتحقق موفر البريد الإلكتروني للمستلم من نتائج مصادقة SPF وDKIM مقابل سياسة DMARC. وبما أن DMARC يعتمد على نظام التعرف على هوية المرسل (SPF) وDKIM، فإنه يمكّن مالكي النطاق من تحديد كيفية التعامل مع رسائل البريد الإلكتروني التي تفشل في عمليات التحقق من المصادقة، مثل رفضها أو عزلها.

ومن خلال تنفيذ البروتوكولات الثلاثة، يمكنك المساعدة في ضمان تسليم رسائل البريد الإلكتروني الخاصة بك إلى صناديق البريد الوارد الخاصة بجمهورك. هذا ليس كل شئ؛ يساعد استخدام هذه البروتوكولات معًا في بناء الثقة مع جمهورك المستهدف وحماية سمعتك.

ومع ذلك، من المهم ملاحظة أن تنفيذ هذه البروتوكولات يتطلب خبرة فنية وتخطيطًا دقيقًا. إنها فكرة جيدة أن تعمل مع فريق تكنولوجيا المعلومات أو مزود خدمة البريد الإلكتروني لإعداد هذه البروتوكولات وتكوينها بشكل صحيح لضمان فعاليتها.

أين يتم تخزين سجلات SPF وDKIM وDMARC؟

يتم تخزين سجلات SPF وDKIM وDMARC في إعدادات DNS الخاصة بنطاق المرسل.

تشبه سجلات DNS دليل الهاتف للإنترنت، حيث توفر معلومات حول كيفية العثور على خوادم النطاق والاتصال بها. تتم إضافة سجلات SPF وDKIM وDMARC إلى سجلات DNS للمجال الذي يرسل البريد الإلكتروني.

عند تلقي بريد إلكتروني، سيبحث خادم البريد الإلكتروني للمستلم في سجلات DNS الخاصة بالمجال للعثور على سجلات SPF وDKIM وDMARC. ولكن من المهم ملاحظة أن كل نطاق يمكن أن يحتوي على سجل SPF واحد فقط، ولكن يمكن إضافة سجلات DKIM وDMARC متعددة.

يجب تهيئة سجلات نظام التعرف على هوية المرسل (SPF) وDKIM وDMARC واختبارها بعناية للتأكد من أنها تعمل بشكل صحيح. يمكن أن تؤدي أي أخطاء أو تكوينات خاطئة إلى وضع علامة على رسائل البريد الإلكتروني كرسائل غير مرغوب فيها أو رفضها بواسطة خادم البريد الإلكتروني للمستلم.

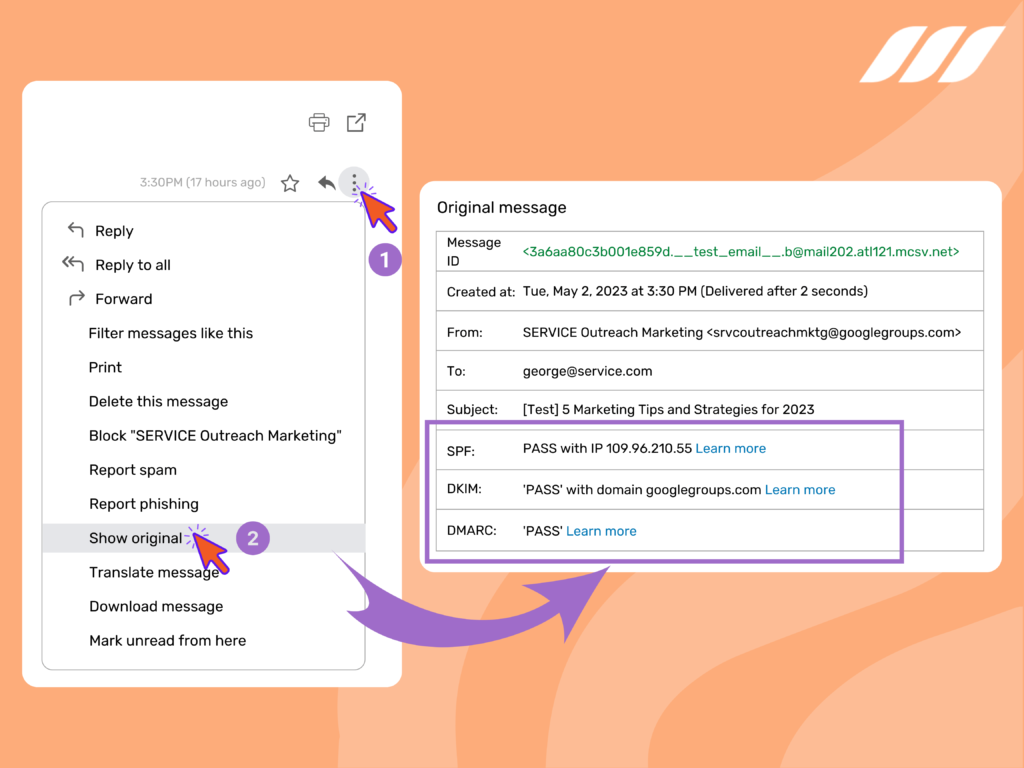

كيفية التحقق مما إذا كان البريد الإلكتروني قد اجتاز SPF وDKIM وDMARC

يمكنك التحقق مما إذا كانت رسالة البريد الإلكتروني قد اجتازت اختبارات SPF وDKIM وDMARC من خلال النظر في رؤوس البريد الإلكتروني. هيريس كيفية القيام بذلك:

- افتح البريد الإلكتروني في عميل البريد الإلكتروني الخاص بك.

- ابحث عن رؤوس البريد الإلكتروني، والتي عادة ما تكون مخفية بشكل افتراضي.

- ابحث عن رأس "نتائج المصادقة" .

- تحقق من قيم حقول SPF وDKIM وDMARC لمعرفة ما إذا كان البريد الإلكتروني قد اجتاز عمليات التحقق.

إذا فشلت رسالة البريد الإلكتروني في أي من عمليات التحقق من المصادقة، فقد يتم وضع علامة عليها كرسالة غير مرغوب فيها أو رفضها تمامًا.

إعداد DMARC وDKIM وSPF للنطاق

يمكن أن يكون إعداد DMARC، وDKIM، ونظام التعرف على هوية المرسل (SPF) لنطاق ما عملية معقدة، ولكن معظم موفري خدمة البريد الإلكتروني يقدمون إرشادات خطوة بخطوة حول كيفية القيام بذلك.

كيفية إعداد SPF

انتقل إلى موقع الاستضافة الخاص بك وابحث عن منطقة DNS؛ هناك، ستحتاج إلى إضافة سجل جديد من نوع TXT

في لقطة الشاشة هذه، ستجد الإدخالات الدقيقة التي ستحتاج إلى إدراجها لموفري الاستضافة الأكثر شيوعًا:

نوع السجل: نص

المضيف: @

قيمة:

Gmail / G Suite v=spf1 يتضمن:_spf.google.com ~all

Office365 v=spf1 يتضمن:spf.protection.outlook.com ~all

IONOS v=spf1 تشمل:_spf.perfora.net تشمل:_spf.kundenserver.de ~all

ZOHO v=spf1 يشمل:zoho.eu ~all

إذا كنت تستخدم مزود بريد إلكتروني آخر، فيرجى التواصل مع فريق الدعم للحصول على قيمة السجل الدقيقة.

أشياء مهمة يجب ملاحظتها:

- قد يكون لدى بعض موفري الاستضافة قسم منفصل لسجلات نظام التعرف على هوية المرسل (SPF)، ولكن تذكر دائمًا إنشاء سجل من نوع TXT هنا.

- لا تقم بتثبيت أكثر من سجل SPF واحد في قسم DNS الخاص بالاستضافة. في حالة استخدام خوادم بريد إلكتروني متعددة، قم بتضمينها في سجل SPF واحد. على سبيل المثال، سيبدو سجل GSuite وOffice365 كما يلي:

v=spf1 include:_spf.google.com include:spf.protection.outlook.com ~all.

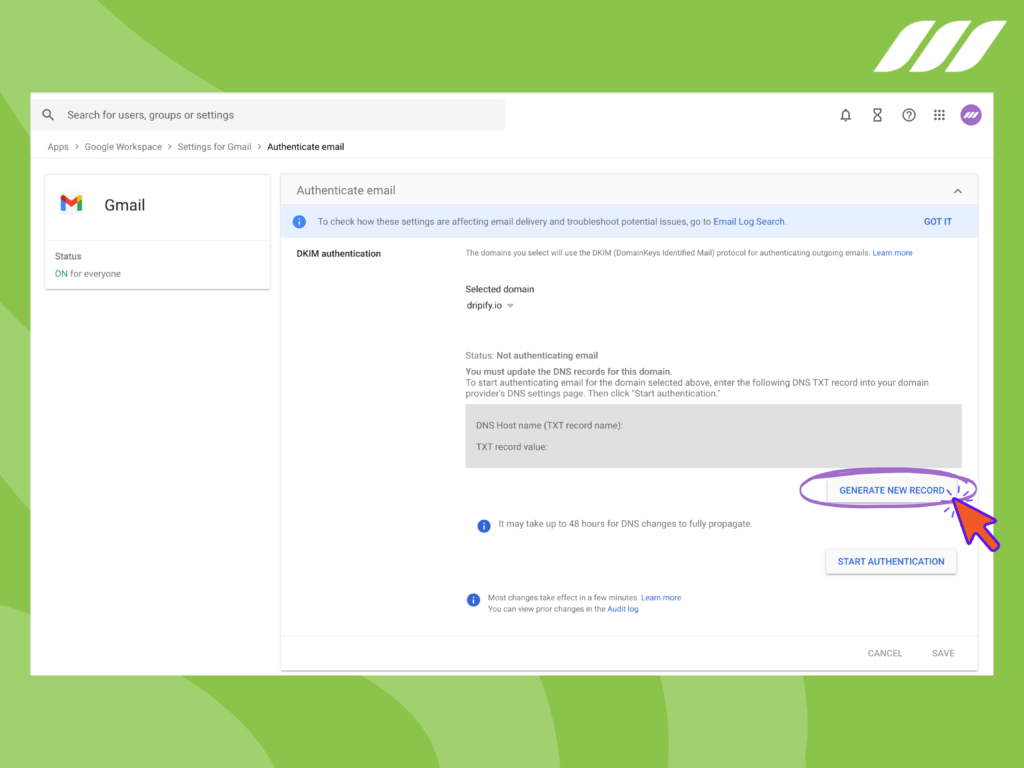

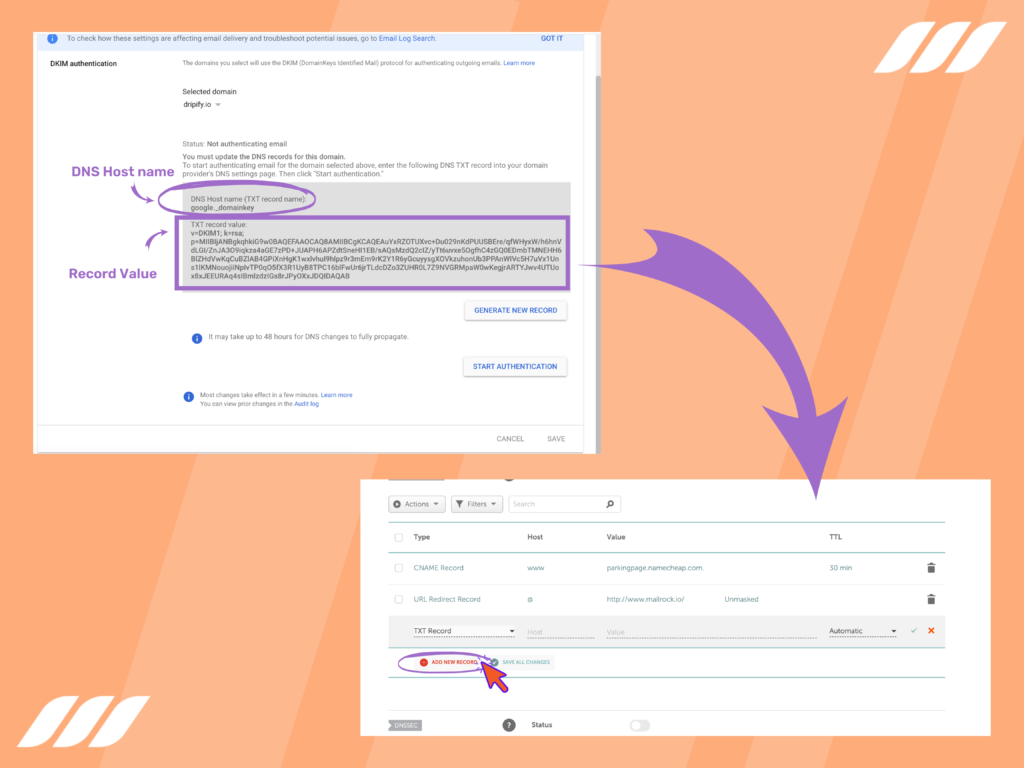

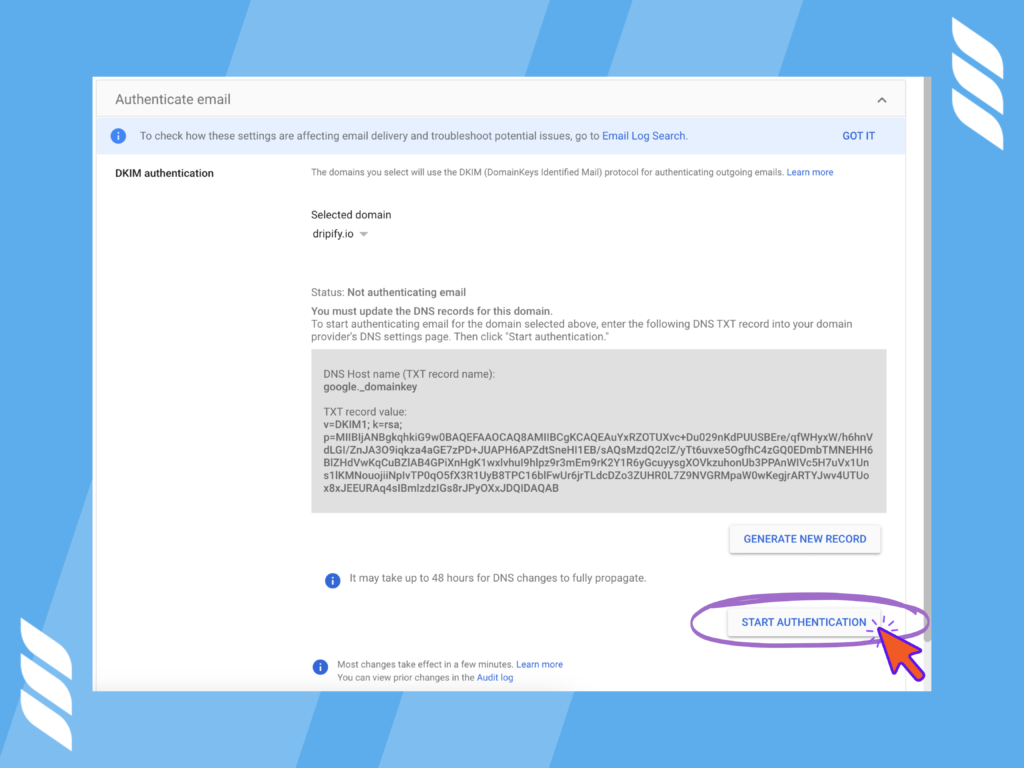

كيفية إعداد DKIM

بالنسبة لحسابات Gmail / GSuite، يعد العثور على سجل DKIM أمرًا سهلاً للغاية. اتبع هذه الخطوات لإعداد سجل DKIM:

- قم بتسجيل الدخول إلى حساب Gmail / G Suite الخاص بك

- انتقل إلى لوحة الإدارة

- في لوحة البحث، اكتب DKIM لتحديد موقع صفحة إعدادات DKIM

- انقر فوق إنشاء سجل جديد لإنشاء قيمة السجل

- بمجرد الانتهاء، ستحصل على سجل txt الذي تم إنشاؤه وعرضه على هذه الصفحة. انسخ اسم مضيف DNS وقيمة السجل وأنشئ سجل txt في صفحة DNS الخاصة باستضافة المجال الخاص بك:

6. بمجرد إضافة سجل txt، ارجع إلى صفحة إعدادات DKIM في GSuite واضغط على "بدء المصادقة" لإنهاء العملية.

بالنسبة لموفري البريد الإلكتروني الآخرين، حاول تحديد موقع صفحة إعدادات DKIM في لوحة الإدارة وإنشاء السجل هناك. إذا وجدت أي صعوبات في ذلك، تواصل مع فريق الدعم الخاص بمزود البريد الإلكتروني للحصول على المساعدة.

كيفية إعداد سجل DMARC

سجل DMARC هو نفسه بالنسبة لجميع موفري البريد الإلكتروني؛ وبالتالي، يعد إعداده أسهل من تكوين السجلات السابقة.

لإعداده:

- قم بتسجيل الدخول إلى استضافة النطاق الخاص بك وانتقل إلى إعدادات DNS

- قم بإنشاء سجل txt مع الإدخالات التالية:

النوع: TXT

المضيف: _dmarc

القيمة: v=DMARC1; ع=لا شيء;

- احفظ السجل، واكتملت العملية.

إذا وجدت صعوبة في الجوانب الفنية لإعداد هذه البروتوكولات، ففكر في طلب المساعدة من فريق تكنولوجيا المعلومات لديك. أو قد ترغب في استشارة متخصصين مستقلين متخصصين في مصادقة البريد الإلكتروني. إنهم يمتلكون الخبرة اللازمة لتكوين هذه البروتوكولات بشكل صحيح وضمان تشغيلها بسلاسة.

يمكن لخبراء تكنولوجيا المعلومات إرشادك خلال العملية، بما في ذلك إنشاء مفاتيح التشفير لـ DKIM، وتكوين خادم البريد الإلكتروني أو مزود الخدمة، وإضافة سجلات DNS الضرورية لـ SPF، وDKIM، وDMARC. وسيضمنون دمج هذه البروتوكولات بشكل صحيح في البنية التحتية لنطاقك ومواءمتها مع المتطلبات المحددة لمؤسستك.

تذكر أيضًا أن المراقبة المنتظمة وتحليل التقارير والصيانة المستمرة تعد أيضًا ضرورية لضمان فعالية بروتوكولات الإنترنت هذه لمصادقة البريد الإلكتروني .

استخدم مجالًا منفصلاً للتواصل عبر البريد الإلكتروني البارد

من الجيد دائمًا استخدام نطاق منفصل للتواصل عبر البريد الإلكتروني البارد. لماذا؟ نظرًا لأن رسائل البريد الإلكتروني الباردة من المرجح أن يتم تصنيفها كرسائل غير مرغوب فيها، فإن استخدام نطاق منفصل يمكن أن يساعد في حماية سمعة نطاقك الأساسي.

فيما يلي أربعة أسباب تجعلها مفيدة:

- الحفاظ على سمعة العلامة التجارية: قد يؤدي إرسال رسائل البريد الإلكتروني الباردة إلى العملاء المحتملين أو العملاء المحتملين في بعض الأحيان إلى زيادة خطر تصنيفها كرسائل غير مرغوب فيها. باستخدام نطاق منفصل للتواصل عبر البريد الإلكتروني البارد، يمكنك تخفيف التأثير على سمعة نطاقك الأساسي.

إذا كانت رسائل البريد الإلكتروني الباردة الخاصة بك تولد العديد من الشكاوى أو الارتدادات غير المرغوب فيها، فلن يؤثر ذلك بشكل مباشر على إمكانية تسليم نطاقك الأساسي أو سمعة علامتك التجارية. يتيح لك هذا الفصل حماية سمعة نطاقك الأساسي فيما يتعلق باتصالات البريد الإلكتروني الهامة الأخرى.

- تجنب القائمة السوداء لعناوين IP: قد يؤدي إرسال عدد كبير من رسائل البريد الإلكتروني الباردة من نطاقك الأساسي إلى إدراج عنوان IP الخاص بك في القائمة السوداء من قبل موفري خدمة البريد الإلكتروني. يمكن أن يؤثر ذلك بشدة على قدرتك على تسليم رسائل البريد الإلكتروني، بما في ذلك اتصالات العملاء المهمة.

باستخدام نطاق منفصل، يمكنك عزل المخاطر المحتملة للتواصل عبر البريد الإلكتروني البارد وحماية عنوان IP الخاص بنطاقك الأساسي من القائمة السوداء. وهذا يضمن عدم تأثر رسائل البريد الإلكتروني الخاصة بنشاطك التجاري والحفاظ على معدل تسليم مرتفع.

- التخصيص والتحسين: يمنحك وجود مجال مخصص للتواصل عبر البريد الإلكتروني البارد مزيدًا من المرونة والتحكم في عملية إرسال البريد الإلكتروني. يمكنك تخصيص اسم النطاق ليتوافق مع حملة البريد الإلكتروني البارد أو الجمهور المستهدف.

بالإضافة إلى ذلك، يمكنك تحسين سمعة النطاق من خلال بناء سجل إرسال وسمعة إيجابية تدريجيًا خصيصًا لرسائل البريد الإلكتروني الباردة. يتيح لك ذلك تنفيذ بروتوكولات محددة لمصادقة البريد الإلكتروني مثل SPF وDKIM وDMARC لتعزيز إمكانية التسليم وضمان ثقة موفري البريد الإلكتروني للمستلمين في رسائل البريد الإلكتروني الباردة الخاصة بك.

- تحليل مقاييس الأداء: يمكّنك استخدام مجال منفصل للتواصل عبر البريد الإلكتروني البارد من مراقبة وتحليل مقاييس الأداء لحملات البريد الإلكتروني البارد الخاصة بك عن كثب. يمكنك تتبع معدلات الفتح ونسب النقر ومعدلات الاستجابة للبريد الإلكتروني البارد، بشكل منفصل عن رسائل البريد الإلكتروني المعتادة الخاصة بالعمل. يمكن أن توفر هذه البيانات القيمة رؤى حول فعالية إستراتيجيات البريد الإلكتروني البارد لديك، مما يسمح لك باتخاذ قرارات تعتمد على البيانات، وتحسين حملاتك، وتحسين كفاءة التواصل بشكل عام.

مقالة ذات صلة: ما هي مقاييس التواصل عبر البريد الإلكتروني التي يجب تتبعها؟

لذا، كما ترون، فإن النطاق المنفصل للتواصل البارد يعزز الفعالية والكفاءة الشاملة لحملاتك. من خلال عزل أنشطة التوعية الخاصة بك إلى مجال مميز، يمكنك الحفاظ على السمعة الأصلية لنطاقك الأساسي، وحمايته من مشكلات التسليم المحتملة التي قد تنشأ عن ممارسات البريد الإلكتروني البارد.

خاتمة

تعد بروتوكولات مصادقة البريد الإلكتروني مثل DMARC وSPF وDKIM ضرورية لمسوقي البريد الإلكتروني والشركات. تعمل هذه البروتوكولات جنبًا إلى جنب لتعزيز أمان البريد الإلكتروني وتحسين إمكانية التسليم وحماية سمعة العلامة التجارية. أتقن أمان البريد الإلكتروني باستخدام هذه البروتوكولات اليوم لفتح الإمكانات الكاملة للتسويق عبر البريد الإلكتروني مع ضمان قناة اتصال آمنة وجديرة بالثقة لجمهورك.

يتحقق نظام التعرف على هوية المرسل (SPF) من مصادر الإرسال المعتمدة، ويضيف DKIM توقيعًا رقميًا للتحقق من صحة الرسالة، ويقوم DMARC بتعيين السياسات للتعامل مع المصادقة الفاشلة. ويشكلون معًا دفاعًا قويًا ضد مرسلي البريد العشوائي ويحميون المستلمين من محاولات التصيد الاحتيالي. بالنسبة للمسوقين عبر البريد الإلكتروني، فإن تنفيذ هذه البروتوكولات يعني زيادة إمكانية تسليم البريد الإلكتروني، وتقليل تصفية البريد العشوائي، وتحسين سمعة العلامة التجارية.