Die 7 besten SIEM-Tools und -Software im Jahr 2023

Veröffentlicht: 2023-12-28Zusammenfassung: SIEM-Tools spielen eine wichtige Rolle im Sicherheitsbetrieb eines Unternehmens und ermöglichen es Sicherheitsteams, Sicherheitsvorfälle anzuzeigen, zu erkennen und darauf zu reagieren. Dieser Artikel hilft Ihnen bei der Auswahl der richtigen Lösung für das Sicherheitsvorfall- und Ereignismanagement für Ihr Unternehmen.

Mit der sich weiterentwickelnden digitalen Landschaft ist der Bedarf an robuster Bedrohungserkennung, Reaktion auf Vorfälle und Compliance-Management immer wichtiger geworden. SIEM-Tools sind eine solche Lösung, die Sie bei der Aggregation und Analyse verschiedener Sicherheitsdatenquellen unterstützen kann, um Erkenntnisse über potenzielle Sicherheitsvorfälle zu gewinnen. In diesem Artikel erfahren Sie mehr über die besten Tools, mit denen Sie Ihre Sicherheit stärken können.

Inhaltsverzeichnis

Was ist Sicherheitsinformations- und Ereignismanagement (SIEM)?

Security Information and Event Management (SIEM) ist eine Art Sicherheitssoftware, die bei der Organisation und Behebung potenzieller Sicherheitslücken und Bedrohungen hilft, die sich auf den täglichen Geschäftsbetrieb auswirken könnten. Diese Systeme helfen Sicherheitsteams, Anomalien im Benutzerverhalten zu erkennen und KI zur Automatisierung manueller Verfahren im Zusammenhang mit der Erkennung von Bedrohungen und der Reaktion auf Vorfälle zu nutzen.

Wie funktioniert SIEM?

SIEM-Software sammelt die Sicherheitsprotokolldaten, die über verschiedene Quellen wie Firewalls und Antivirenprogramme generiert werden. Anschließend verarbeitet die Software diese Daten und wandelt sie in ein Standardformat um.

Anschließend führen SIEM-Sicherheitstools Analysen durch, um Sicherheitsvorfälle zu identifizieren und zu kategorisieren. Sobald diese entdeckt werden, werden Sicherheitswarnungen an das für die Bewältigung von Vorfällen zuständige Personal gesendet. Darüber hinaus generieren diese Tools auch spezifische Berichte zu Sicherheitsvorfällen.

Durch Durchsicht dieser Berichte formulieren Sicherheitsteams Vorfallmanagementpläne, um diese Vorfälle anzugehen und ihre Auswirkungen abzuschwächen.

Wichtige Funktionen von SIEM-Tools

SIEM-Sicherheitstools verfügen über viele wesentliche Funktionen, um das Vorfallmanagement zu optimieren und die Sicherheit innerhalb des Unternehmens zu stärken. Es verfügt über Funktionen wie Threat Intelligence, Compliance Management, Incident Management sowie Bedrohungs- und Angriffserkennung. Hier sind einige der wichtigsten Funktionen, die Sie in Software zur Verwaltung von Sicherheitsvorfällen und -ereignissen erhalten:

- Protokollsammlung: SIEM-Tools sammeln Protokolldaten aus verschiedenen Quellen wie Netzwerkgeräten, Servern, Anwendungen, Sicherheitsgeräten usw.

- Ereigniskorrelation: SIEM-Software korreliert und analysiert die gesammelten Daten, um Muster, Trends und potenzielle Sicherheitsvorfälle zu identifizieren, indem sie verwandte Ereignisse miteinander verknüpft.

- Warnungen und Benachrichtigungen: SIEM-Lösungen senden Warnungen und Benachrichtigungen an das Sicherheitsteam, um schnell auf verdächtige Aktivitäten und Sicherheitsvorfälle zu reagieren.

- Vorfallmanagement: Diese Tools bieten eine integrierte Funktion zur Untersuchung und Reaktion auf Sicherheitsvorfälle und helfen Unternehmen dabei, die Auswirkungen potenzieller Sicherheitsverletzungen abzumildern.

- Forensische Analyse: SIEM-Tools umfassen forensische Funktionen, die es Sicherheitsteams ermöglichen, historische Daten zu analysieren und die Grundursache von Sicherheitsvorfällen zu verstehen.

- Benutzer- und Entitätsverhaltensanalyse (UEBA): Mit UEBA können Sie das Verhalten von Benutzern und Entitäten überwachen und analysieren, die an anomalen Aktivitäten beteiligt sind.

Unsere Methodik zur Auswahl von SIEM-Tools

Wir haben die folgenden Faktoren berücksichtigt, um die richtige Software für Sie auszuwählen:

- Ein SIEM-Tool, das sowohl Protokollmeldungen als auch Live-Verkehrsdaten sammeln kann

- Ein Modul zur Verwaltung von Protokolldateidaten

- Software sollte Datenanalysefunktionen bieten

- Jede Software, die intuitiv und einfach zu bedienen ist

Top SIEM-Tools und -Software

| Software | Beste für | Unterstütztes Betriebssystem | Kostenlose Testphase |

|---|---|---|---|

| SolarWinds Security Event Manager | Verwalten von Netzwerkereignissen | Windows, Linux, Mac, Solaris. | 30 Tage |

| IBM QRadar | Überwachungsprotokolle verschiedener Server. | Windows, Linux, Mac, Solaris. | Verfügbar |

| Dynatrace | Überwachung von Anwendungen und Infrastruktur | Linux, Ubuntu, Red Hat usw. | 15 Tage |

| Elastic Security SIEM | App-Daten von einem Ort aus anzeigen | Unterstützt die Bereitstellung von Elastic Stack | Kostenlose Nutzung |

| Neues Relikt | Verbesserung der Sichtbarkeit der gesamten Infrastruktur | Linux, Windows, MacOS, ARM usw. | Verfügbar |

| Splunk | Daten visualisieren und analysieren | Windows, Linux, Mac, Solaris | Verfügbar |

| Datadog Cloud SIEM | Verwaltung der Erkennung und Untersuchung von Bedrohungen | Cloudbasiert | 14 Tage |

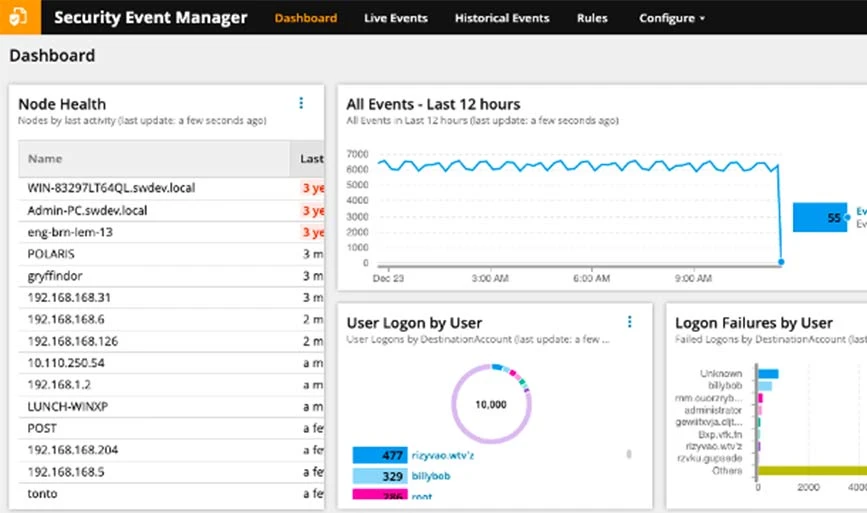

1. SolarWinds Security Event Manager

SolarWinds Security Event Manager ist eine SIEM-Software zur Erkennung und Reaktion auf Sicherheitsbedrohungen. Es fungiert als zentraler Knotenpunkt zum Sammeln, Analysieren und Visualisieren von Protokolldaten aus verschiedenen Quellen in Ihrem Netzwerk und bietet so einen einheitlichen Überblick über Ihre Sicherheitslage. Zu den wesentlichen Funktionen dieser Software gehören Dateiintegritätsüberwachung, Netzwerksicherheitsüberwachung, SIEM-Protokollüberwachung, Botnet-Erkennung und so weiter.

Funktionen des SolarWinds Security Event Managers

- Bietet eine zentralisierte Protokollerfassung und -normalisierung

- Bietet Bedrohungserkennung und Reaktionsmanagement

- Bietet integrierte Compliance-Reporting-Tools

- Identifiziert und verwaltet DDoS-Angriffe

- Squid-Proxyserver-Protokollanalyse

Wie funktioniert der SolarWinds Security Event Manager?

SolarWinds Security Event Manager sammelt und normalisiert die Protokolldaten von Agenten- und Nicht-Agenten-Geräten in einem zentralen Dashboard. Anschließend können Sie damit Muster im Dashboard für anomale Aktivitäten identifizieren. Es kann auch bei der Erstellung von Regeln zur Überwachung des Ereignisverkehrs und zur Erstellung einer automatisierten Aktion für die aufgetretenen Ereignisse hilfreich sein.

Vor- und Nachteile von SolarWinds Security Event Manager

- Damit können Sie das Compliance-Risikomanagement automatisieren.

- Damit können Sie Ereignisse und Protokolle aus mehreren Quellen überwachen, um DDoS-Angriffe zu verhindern.

- Die Fehlerbehebung nimmt viel Zeit in Anspruch.

2. IBM QRadar

IBM QRadar ist eine von IBM entwickelte SIEM-Lösung (Security Information and Event Management). Es hilft Unternehmen, Cybersicherheitsbedrohungen zu erkennen und darauf zu reagieren, indem es Protokolldaten aus verschiedenen Quellen in ihrer gesamten IT-Infrastruktur sammelt und analysiert. QRadar bietet Echtzeitüberwachung, Korrelation von Ereignissen und unterstützt Maßnahmen zur Reaktion auf Vorfälle, wodurch die allgemeine Cybersicherheitslage eines Unternehmens verbessert wird.

IBM QRadar-Funktionen

- Führt Netzwerk-Bedrohungsanalysen durch, um Bedrohungen zu identifizieren

- Unterstützt Benutzerverhaltensanalysen (UBA), um anomale Aktivitäten zu identifizieren

- Bietet Bedrohungsinformationen, um die Bedrohungslandschaft zu verstehen

Wie funktioniert IBM QRadar?

IBM QRadar sammelt, verarbeitet und speichert die Netzwerkdaten in Echtzeit. Das Tool nutzt diese Daten zur Verwaltung der Netzwerksicherheit durch Echtzeitinformationen und -überwachung, Warnungen und Reaktionen auf Netzwerkbedrohungen.

IBM QRadar SIEM verfügt über eine modulare Architektur, um Echtzeiteinblicke in Ihre IT-Infrastruktur zu erhalten, die Sie zur Erkennung und Priorisierung von Bedrohungen verwenden können.

Vor- und Nachteile von IBM QRadar

- Es bietet einen umfassenden Informationsleitfaden zum Auffinden wichtiger Daten in der Software.

- Der Sicherheitsüberwachungsprozess ist mit IBM QRadar vollständig automatisiert.

- Die Einrichtung von IBM QRadar kann für Personen ohne Fachwissen komplex sein.

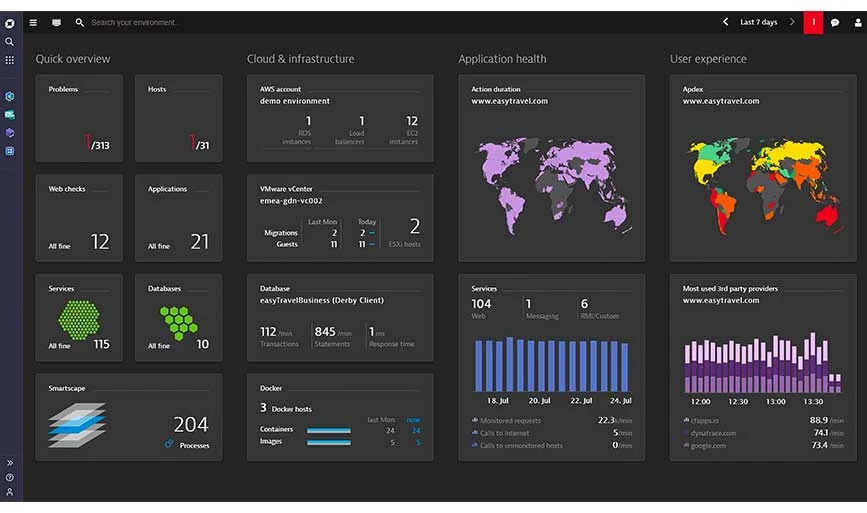

3. Dynatrace

Dynatrace bietet Tools für die Überwachung der Anwendungsleistung (APM), die Überwachung der Infrastruktur und die Überwachung digitaler Erlebnisse. Es hilft Unternehmen, in Echtzeit Einblicke in die Leistung ihrer Anwendungen und Infrastruktur zu gewinnen. Dynatrace nutzt künstliche Intelligenz, um die Problemerkennung, Ursachenanalyse und Optimierung der Anwendungsleistung zu automatisieren und so zu effizienten und zuverlässigen digitalen Abläufen beizutragen.

Funktionen von Dynatrace

- Bietet erweiterte Bedrohungserkennung

- Löst Warnungen aus, wenn das Risiko steigt

- Bietet über 1000 Integrations-Apps

- Identifiziert und verwaltet Vorfälle

Wie funktioniert Dynatrace?

Mit leistungsstarken Kerntechnologien liefert Dynatrace Analysen und Automatisierung für einheitliche Beobachtbarkeit und Sicherheit in einer vollständig anpassbaren Umgebung. Es kann beispielsweise in AppEngine integriert werden, um Webanwendungen in großem Maßstab zu entwickeln und zu hosten.

Vor- und Nachteile von Dynatrace

- Dynatrace verfügt über eine einfache Einrichtung, die nur minimales technisches Fachwissen erfordert.

- Es kann auch tiefe Einblicke in die Anwendungsleistung liefern.

- Es bietet begrenzte Anpassungsoptionen zum Anpassen von Dashboards und Berichten.

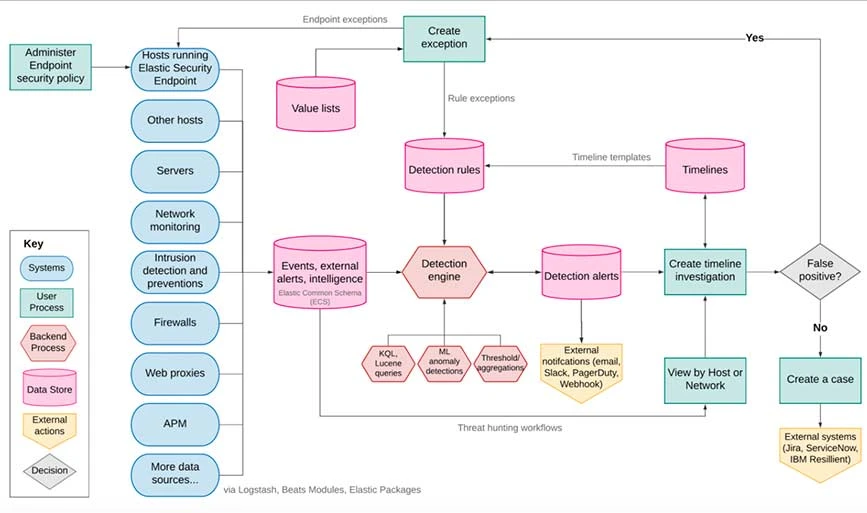

4. Elastic Security SIEM

Elastic Security SIEM (Security Information and Event Management) ist eine Sicherheitslösung von Elastic. Dieses SIEM-Tool soll Unternehmen dabei helfen, Sicherheitsbedrohungen zu erkennen und darauf zu reagieren, indem es sicherheitsrelevante Daten zentralisiert und analysiert. Es verfügt über Funktionen zur Risikobewertung mit ML und Entitätsanalysen, zur Automatisierung der Bedrohungsreaktion, zur Optimierung von Bedrohungsabläufen usw.

Wie funktioniert Elastic Security SIEM?

Dieses Tool verwendet Beats (Agenten), um Protokolle und Sicherheitsereignisse zu sammeln und zu versenden. Anschließend werden diese aufgenommenen Daten zur Analyse verwendet. Anschließend analysiert es die gegebenen Daten mithilfe vorgefertigter Regeln und maschineller Lernmodelle, um anomale Aktivitäten, Bedrohungen usw. zu erkennen. Sobald die Bedrohungen erkannt werden, werden Warnungen basierend auf dem Ergebnis der Anomalieerkennung an das zuständige Personal gesendet. Schließlich verwaltet es Bedrohungen und Vorfälle automatisch auf der Grundlage ausgelöster Aktionen.

Funktionen von Elastic Security SIEM

- Sammelt und analysiert Elastic Security SIEMs-Protokolle aus verschiedenen Quellen

- Verwendet Bedrohungsinformationen, um potenzielle Bedrohungen zu identifizieren

- Analysiert die Umgebungsdaten in großen Mengen

- Automatisiert die Erkennung verdächtiger Aktivitäten mithilfe verhaltensbasierter Regeln

Vor- und Nachteile von Elastic Security SIEM

- Es kann auch 0-Day-Malware identifizieren.

- Der Zeitrahmen für die Bewältigung von Vorfällen ist kurz.

- Es gibt keine Möglichkeit, Sensorprofile nach der Erstellung zu bearbeiten.

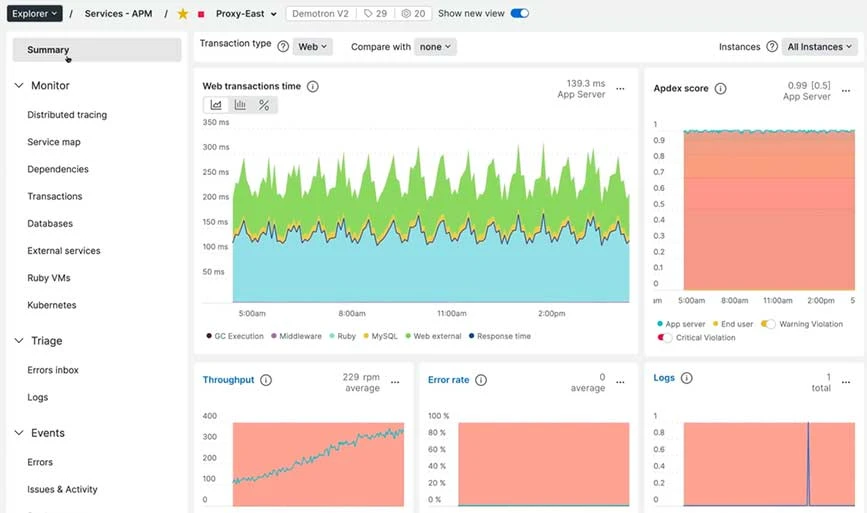

5. Neues Relikt

New Relic ist eine Überwachungsplattform, die Einblicke in die Anwendungsleistung, Benutzerinteraktionen, Systemverhalten usw. bietet. Sie ermöglicht Entwicklern und IT-Teams, Probleme zu erkennen, die Leistung zu optimieren und die Benutzererfahrung zu verbessern. Damit erhalten Sie Funktionen wie Echtzeitüberwachung, Warnungen und Analysen, die Unternehmen dabei helfen, die Zuverlässigkeit und Effizienz ihrer Software und Anwendungen aufrechtzuerhalten.

Funktionen von New Relic

- Verschlüsselt vertrauliche Daten aus Sicherheitsgründen

- Authentifiziert Benutzer über die Zugriffsverwaltung

- Erfüllt die Sicherheits-Compliance-Aufzeichnungen

- Bietet anpassbare Sicherheitseinstellungen

Wie funktioniert New Relic?

New Relic fügt zunächst alle App-Protokolldaten zur Software hinzu, die über das Anwendungsüberwachungs-Dashboard sichtbar sind. Als Nächstes können Sie die App-Daten anzeigen, indem Sie zu den UI-Seiten Infrastruktur > APM > Protokolle gehen. Wenn Sie weitere Daten sehen möchten, können Sie diese zum Dashboard hinzufügen. Anschließend werden Sie per Warnmeldung benachrichtigt, falls in der Anwendung Probleme festgestellt werden.

Vor- und Nachteile von New Relic

- Es verfügt über eine intuitive Lernkurve, wenn es um die Visualisierung und Organisation von Daten geht.

- New Relic bietet tiefe Einblicke in das Benutzerverhalten wie Sitzungswiederholungen, Fehleranalyse, Trichteranalyse usw.

- Seine Suchfunktionen beschränken sich auf die Überwachung und Fehlerbehebung von Apps und Infrastruktur.

6. Splunk

Splunk Enterprise Security hilft bei der Überwachung und Erkennung von Ereignissen aus verschiedenen Netzwerken und Sicherheitsgeräten. Zu den Funktionen dieser Software gehören die Verwaltung von Ereigniskorrelationen, das Senden von Warnungen, die Analyse der Bedrohungstopologie, die Gewinnung von Einblicken in die IT-Infrastruktur, das Senden risikobasierter Warnungen usw. Darüber hinaus kann sie bei der Identifizierung von Anomalien auf verschiedenen Geräten hilfreich sein.

Splunk-Funktionen

- Bietet erweiterte Bedrohungserkennung

- Löst Warnungen aus, wenn das Risiko steigt

- Bietet über 1000 Integrations-Apps

- Identifiziert und verwaltet Vorfälle

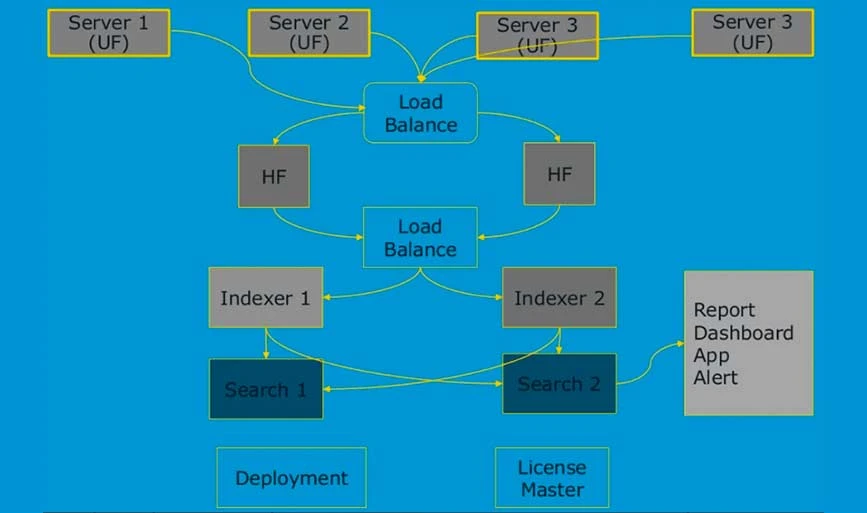

Wie funktioniert Splunk?

Splunk funktioniert über einen Forwarder, der Daten von verschiedenen Remote-Maschinen sammelt und an einen Index weiterleitet. Dieser Indexer verarbeitet diese Daten dann in Echtzeit. Anschließend können Endbenutzer damit Daten finden, analysieren und visualisieren.

Vor- und Nachteile von Splunk

- Das Tool unterstützt auch Echtzeit-Daten-Streaming-Analysen.

- Es unterstützt auch komplexe Ereigniskorrelationen.

- Splunk bietet begrenzte Optionen zum Anpassen der Software.

7. Datadog Cloud SIEM

Datadog Cloud SIEM bietet Tools zur Überwachung und Verbesserung der Sicherheit der Infrastruktur, Anwendungen, Container usw. eines Unternehmens. Es ermöglicht Benutzern, Sicherheitsbedrohungen zu erkennen und darauf zu reagieren, indem sie sicherheitsrelevante Daten aus verschiedenen Quellen sammeln und analysieren.

Wie funktioniert Datadog Cloud SIEM?

Datadog Cloud SIEM identifiziert die Bedrohungen in Anwendungen und Infrastruktur in Echtzeit. Das Tool analysiert zunächst die Cloud-Audit-Protokolle und untersucht Regeln zur Identifizierung von Vorfällen. Anschließend werden die Protokolle überprüft, um festzustellen, ob gegen die Regeln verstoßen wurde oder nicht. Wenn ja, wird ein Signal generiert und Benachrichtigungen an das zuständige Personal gesendet, um auf Vorfälle zu reagieren.

Datadog-Sicherheitsfunktionen

- Korreliert und priorisiert Ereignisse

- Erkennt Bedrohungen in Echtzeit

- Untersucht Vorfälle und reagiert schnell

- Bietet ein zentrales Dashboard für die Zusammenarbeit in Echtzeit

- Durchbricht Silos zwischen Entwicklern, Sicherheitsteams, Betriebsteams usw.

Vor- und Nachteile von Datadog Cloud SIEM

- Damit können Sie Zehntausende Infrastrukturmetriken verfolgen und historische Aufzeichnungen anzeigen, sogar für Infrastrukturen, die nicht vorhanden sind.

- Datadog bietet ein integriertes Dashboard, mit dem Sie Ihr gesamtes technisches System auf einer Seite visualisieren können.

- Benutzer haben Probleme bei der Integration von Apps mit dieser Software.

Abschluss

SIEM-Tools sind ein unverzichtbares Hilfsmittel für die Cybersicherheit von Unternehmen und bieten eine einheitliche Plattform für die Überwachung, Erkennung und Reaktion auf Sicherheitsvorfälle. Durch den Einsatz von SIEM-Tools können Unternehmen belastbar und flexibel im dynamischen Bereich der Cybersicherheit navigieren, ihre digitalen Vermögenswerte schützen und eine wachsame Verteidigung gegen sich entwickelnde Cyber-Bedrohungen aufrechterhalten.

FAQs

Welches SIEM-Tool wird am häufigsten verwendet?

SolarWinds, Splunk, Datadog Cloud SIEM und New Relic gehören zu den am häufigsten verwendeten SIEM-Sicherheitstools, die Sie zur Identifizierung und Verwaltung von Vorfällen verwenden können.

Was sind Beispiele für SIEM-Tools?

Beliebte Beispiele für SIEM-Tools sind Datadog, Exabeam, Splunk Enterprise Security, IBM QRadar, LogRhythm NextGen SIEM usw.

Was sind SIEM- und SOAR-Tools?

SIEM-Lösungen bieten Benachrichtigungen und Warnungen zu Bedrohungen und Vorfällen. Während die SOAR-Software diese Warnungen kontextualisiert und bei Bedarf Abhilfemaßnahmen durchführt.

Was sind kostenlose SIEM-Tools?

Mit kostenlosen SIEM-Tools können Sie Ihre Infrastruktur einfach überwachen und etwaige Anomalien identifizieren, ohne ein aktives Abonnement abzuschließen. Zu den beliebten kostenlosen SIEM-Tools gehören Prelude, OSSEC, Splunk Free, QRadar usw.

Was ist die Hauptfunktion des Sicherheitsinformations- und Ereignismanagements (SIEM)?

Der Hauptzweck von SIEM besteht darin, Unternehmen dabei zu helfen, Sicherheitsbedrohungen, die den täglichen Geschäftsbetrieb beeinträchtigen, zu erkennen, zu analysieren und schnell darauf zu reagieren.

Was bedeutet SIEM in der Cybersicherheit?

SIEM steht für Security Information and Event Management und ist eine Art Software zur Identifizierung und Reaktion auf Bedrohungen und Vorfälle.