Cybersicherheitsbedrohungen: Quellen, Typen und Lösungen

Veröffentlicht: 2023-11-17Zusammenfassung : Malware-, Social-Engineering- und Ransomware-Angriffe gehören zu den häufigsten Cyberbedrohungen, die zu Datendiebstahl und finanziellen Verlusten führen können. In diesem Artikel erfahren wir mehr über diese Cyberangriffe im Detail.

Mit der zunehmenden Zuverlässigkeit der Technologie sind Einzelpersonen, Unternehmen und Regierungen einer wachsenden Zahl von Cyber-Bedrohungen ausgesetzt. Von bösartigen Software-Updates bis hin zu Hacking-Techniken – die Bedrohungslage für die Cybersicherheit verändert sich ständig und erfordert ständige Wachsamkeit, um Datenschutzverletzungen zu verhindern. In diesem Artikel gehen wir auf verschiedene Arten von Cybersicherheitslücken ein, um Ihnen dabei zu helfen, Cyberangriffe in Ihrem Unternehmen zu verhindern.

Inhaltsverzeichnis

Was sind Cybersicherheitsbedrohungen?

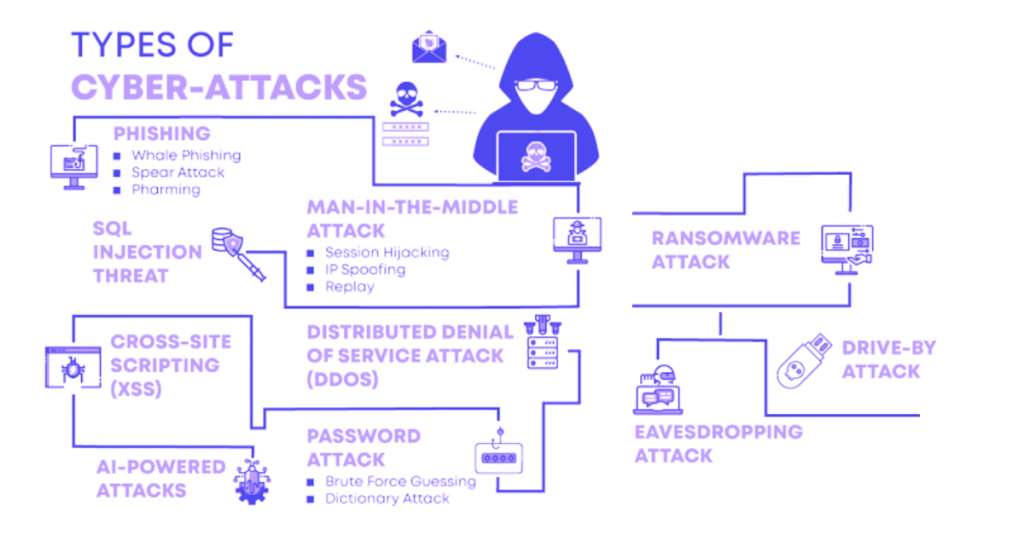

Bei Cybersicherheitsbedrohungen handelt es sich um Handlungen von Personen mit schädlicher Absicht, sensible Daten zu stehlen oder Computersysteme zu stören. Zu den häufigsten Kategorien von Cyber-Bedrohungen gehören Malware, Social Engineering, Denial of Service (DoS), Injektionsangriffe, Man-in-the-Middle-Angriffe (MitM) usw. In diesem Artikel erfahren Sie mehr über jede dieser Kategorien

Häufige Quellen von Cyber-Bedrohungen

Bedrohungen der Cybersicherheit können aus mehreren Quellen stammen. Hier sind einige der häufigsten Quellen für Cyber-Bedrohungen.

- Nationalstaaten: Viele verfeindete Länder starten Cyberangriffe gegen viele lokale Unternehmen und Institutionen, um die Kommunikation zu stören. Dies wird zu Unruhen und Schäden im Land führen.

- Terroristische Organisationen: Sie führen Cyberangriffe durch, um die wichtige Infrastruktur des Landes zu zerstören, die Wirtschaft zu stören, die nationale Sicherheit zu gefährden und den Bürgern zu schaden.

- Kriminelle Gruppen: Viele kriminelle Gruppen zielen darauf ab, Computersysteme zu zerstören, um finanzielle Vorteile zu erzielen. Sie nutzen Spam, Phishing, Spyware usw., um vertrauliche Informationen zu erpressen und zu stehlen.

- Hacker: Hacker zielen mit verschiedenen Techniken, darunter Malware und Spyware, auf bestimmte Organisationen ab. Sie tun dies aus persönlichen Gründen, aus finanziellen Gründen, aus Rache usw.

- Böswillige Insider: Böswillige Insider sind hauptsächlich Mitarbeiter von Organisationen, die ihre Position missbrauchen, um aus finanziellen oder persönlichen Gründen Daten zu stehlen oder Systeme zu beschädigen.

Arten von Cybersicherheitsbedrohungen

Malware-Angriffe

Malware-Angriffe sind die häufigsten Arten von Cyber-Bedrohungen, die auftreten, wenn Sie auf einen Link klicken, den Sie von einer nicht vertrauenswürdigen Website oder E-Mail erhalten haben. Wenn dieser Angriff stattfindet, kann er sensible Daten sammeln, den Netzwerkzugriff blockieren, Systeme herunterfahren usw.

Beispiel: Viren, Würmer, Trojaner, Ransomware, Cryptojacking, Spyware usw.

Social-Engineering-Angriffe

Social-Engineering-Angriffe werden durchgeführt, indem Menschen dazu verleitet werden, vertrauliche Informationen preiszugeben oder unfreiwillig Malware auf ihren Systemen zu installieren. Der Angreifer manipuliert das Opfer so, dass es Aktionen ausführt, die zu Sicherheitsverletzungen führen können.

Beispiele für Social-Engineering-Angriffe: Baiting, Pretexting, Vishing, Smishing, Piggybacking, Tailgating usw.

Angriffe auf die Lieferkette

Bei Supply-Chain-Angriffen handelt es sich um eine Art Cyberangriff, der auf die schwächeren Glieder der Lieferkette eines Unternehmens abzielt. Diese Lieferkette ist die Kette aller Menschen, Ressourcen, Technologien und Aktivitäten, die an der Herstellung und dem Verkauf eines Produkts beteiligt sind. Durch Angriffe auf die Lieferketten versuchen die Hacker, die Beziehung zwischen der Organisation und den beteiligten Parteien für ihre eigenen finanziellen Vorteile auszunutzen.

Beispiele für Angriffe auf die Lieferkette: Kompromittierung von Entwicklungspipelines, Kompromittierung von Codesignaturverfahren, automatisierte Updates der Hardware,

Auf der Hardware vorinstallierter Schadcode usw.

Man-in-the-Middle-Angriff

Bei dieser Art von Angriff fängt der Angreifer die Kommunikation zwischen den beiden Endpunkten ab. Der Hacker belauscht die Kommunikation, um vertrauliche Informationen zu stehlen, und gibt sich beim Diebstahl von Informationen sogar als die an der Kommunikation beteiligten Parteien aus.

Beispiele für Man-in-the-Middle-Angriffe: WLAN-Abhören, E-Mail-Hijacking, DNS-Spoofing, IP-Spoofing, HTTPS-Spoofing usw.

Denial-of-Service-Angriff

Ein Denial-of-Service-Angriff (DoS) ist eine Art Angriff, der ein System und ein Netzwerk lahmlegt und es für die Benutzer unzugänglich macht. Diese Angriffe erreichen dies, indem sie das System oder Netzwerk mit Datenverkehr überfluten, um es zum Absturz zu bringen und die legitimen Benutzer daran zu hindern, die erforderlichen Dienste zu nutzen.

Beispiele für Denial-of-Service-Angriffe: HTTP-Flood-DDoS, SYN-Flood-DDoS, UDP-Flood-DDoS, ICMP-Flood, Network Time Protocol (NTP)-Verstärkung usw.

Injektionsangriffe

Beim Injektionsangriff fügt der Hacker böswillige Eingaben in den Quellcode einer Anwendung ein. Die eingefügte Eingabe wird dann vom Server als Teil einer Abfrage oder eines Befehls verarbeitet, der die Funktionsweise der Anwendung verändert. Sobald der Angriff erfolgreich ist, kann der Hacker leicht auf die sensiblen Daten zugreifen und sogar das gesamte System in seine Gewalt bringen.

Beispiele für Injektionsangriffe: SQL-Injection, Code-Injection, OS-Befehlsinjection, Lightweight Directory Access Protocol (LDAP)-Injection, XML eXternal Entities (XXE)-Injection, Ausführung serverseitiger Anforderungsfälschung (SSRF), Cross-Site Scripting (XSS), usw.

Warum ist es notwendig, sich vor Cyber-Bedrohungen zu schützen?

Der Schutz vor Cyber-Bedrohungen ist wichtig, um sensible Daten, persönliche Informationen oder andere vertrauliche Informationen zu schützen. Hier sind einige weitere Gründe, warum Sie sich vor Cybersicherheitsbedrohungen schützen müssen:

- Den Ruf der Marke wahren

- Reduzierung von Sicherheitsverletzungen durch Dritte

- Schutz der personenbezogenen Daten (PII) Ihrer Kunden

- Aufrechterhaltung der Einhaltung von Vorschriften und Gesetzen

- Glaubwürdigkeit und Vertrauen bei den Kunden wahren

- Reduzieren Sie den finanziellen Verlust, der durch Datenschutzverletzungen entsteht.

Erfahren Sie mehr: Tipps und Best Practices zur Cybersicherheit im Jahr 2023

Arten von Cybersicherheitslösungen zur Eindämmung von Cyberangriffen

Cybersicherheitslösungen sind eine Art Tools und Dienste, die dabei helfen können, die Auswirkungen von Cyberangriffen abzumildern. Diese Lösungen verfügen über spezifische Funktionen für den Umgang mit einer bestimmten Art von Cyber-Bedrohungen. Hier sind einige der gängigsten Arten von Cybersicherheitslösungen:

- Anwendungssicherheitslösungen: Zur Identifizierung von Schwachstellen in einer App während und nach der Entwicklung.

- Endpoint-Sicherheitslösungen: Diese Lösungen werden auf Endpunktgeräten wie Servern bereitgestellt, um Malware und unbefugten Zugriff zu verhindern.

- Netzwerksicherheitslösungen: Diese werden zur Überwachung des Netzwerkverkehrs, zur Identifizierung böswilligen Datenverkehrs und zur Eindämmung von Netzwerkbedrohungen verwendet.

- Sicherheitslösungen für das Internet der Dinge (IoT): Diese Arten von Lösungen helfen dabei, Transparenz zu gewinnen und das Netzwerk der IoT-Geräte zu kontrollieren.

- Cloud-Sicherheitslösungen: Diese werden verwendet, um Transparenz und Kontrolle über öffentliche, private und hybride Cloud-Umgebungen zu erlangen. Darüber hinaus helfen sie auch dabei, Schwachstellen zu erkennen und zu beheben.

Cybersicherheitsbedrohungen und Trends für 2023

Da neue Schwachstellen und Angriffsvektoren auftauchen, treten zusätzlich zu den bestehenden auch viele neue Cyber-Bedrohungen in den Vordergrund. Hier sind einige der aufkommenden Cyber-Bedrohungen, von denen Unternehmen im Jahr 2023 betroffen waren.

- Einsatz künstlicher Intelligenz durch Hacker zum Hacken von Systemen

- Hacken von Fahrzeugen und IoT-Geräten, um Daten mithilfe von Software zu stehlen

- Cloud-Umgebungen falsch konfigurieren, um Informationen zu stehlen

- Durchführung staatlich geförderter Angriffe aufgrund von Geolokalisierungssituationen

- Verwendung von Malvertising, um Schadcode in digitale Anzeigen einzuschleusen

Abschluss

In der heutigen digitalen Landschaft ist es für Einzelpersonen und Organisationen unerlässlich, über neue Cyber-Bedrohungen auf dem Laufenden zu bleiben und wirksame Sicherheitsmaßnahmen zu ergreifen. Wenn Sie sich der Arten von Cyber-Bedrohungen bewusst sind, können Sie die Auswirkungen dieser Bedrohungen abmildern und alle Daten sowohl in der Gegenwart als auch in der Zukunft vor Sicherheitsverletzungen schützen.

FAQs

Was ist eine Bedrohung in der Cybersicherheit?

Eine Bedrohung in der Cybersicherheit ist eine Art Handlung, die eine Person ausführt, um vertrauliche Informationen zu stehlen oder die Computersysteme zu eigenen finanziellen Vorteilen zu beschädigen.

Was sind die sechs Säulen der Cybersicherheit?

Zu den sechs Säulen der Cybersicherheit gehören Governance, Compliance, Risikomanagement, Bildung, Vorfallmanagement und technische Kontrollen.

Was sind die Cyber-Bedrohungen im Jahr 2023?

Phishing, Social Engineering, Datendiebstahl, Ransomware und Software-Supply-Chain-Angriffe sind die häufigsten Arten von Cyber-Bedrohungen im Jahr 2023.

Welche Arten von Cybersicherheit gibt es?

Es gibt verschiedene Arten von Cybersicherheit, darunter Anwendungssicherheit, Cloud-Sicherheit, Endpunktsicherheit, mobile Sicherheit, Netzwerksicherheit, Endpunktsicherheit usw.

Wie funktioniert Cybersicherheit?

Cybersicherheit funktioniert durch die Implementierung vorbeugender Maßnahmen wie Firewalls und Software-Updates, um böswillige Aktivitäten zu blockieren.

Was sind die zehn größten Bedrohungen für die Cybersicherheit?

Zu den Top 10 der Cybersicherheitsbedrohungen zählen Phishing, Ransomware, Malware, Social Engineering, Man-in-the-Middle-Angriffe, Trojaner, Denial-of-Service-Angriffe, SQL-Injection und Cryptojacking.