So implementieren Sie Salesforce SSO mit OAuth

Veröffentlicht: 2023-11-23SSO, auch als Anmeldung bekannt, macht es für Benutzer überflüssig, sich bei jedem System anzumelden. Es konfiguriert ein System so, dass es sich bei der Authentifizierung von Benutzern auf ein anderes System verlässt. Das System, das Benutzer authentifiziert, wird als Identitätsanbieter bezeichnet, und das System, das dem Identitätsanbieter bei der Authentifizierung vertraut, wird als Dienstanbieter bezeichnet.

Sie können Salesforce SSO auch implementieren, um die Anzahl der Angriffsflächen zu verringern, da sich Benutzer nur einmal täglich anmelden und einen Satz Anmeldeinformationen verwenden. Darüber hinaus erhöht die Reduzierung der Anmeldung auf einen Satz Anmeldeinformationen die Unternehmenssicherheit.

Wir können Salesforce SSO mithilfe eines Identitätsanbieters eines Drittanbieters, delegierter Authentifizierung, OAuth und mehr implementieren. Abhängig von der aktuellen Infrastruktur, den Benutzerverwaltungspraktiken und den Sicherheitsanforderungen Ihres Unternehmens können Sie eine beliebige Methode auswählen. Sie müssen den Prozess verstehen und dann gründlich vorgehen.

In diesem Beitrag implementieren wir Salesforce SSO mithilfe von OAuth (einem offenen Protokoll, das einer Client-App den Zugriff auf Daten einer geschützten Ressource über den Token-Austausch autorisiert).

Inhaltsverzeichnis

Implementieren Sie Salesforce SSO – starten wir den Prozess

Zuerst müssen wir die Connect-App für Salesforce SSO erstellen. Eine verbundene Anwendung ist ein Framework, das die Integration einer externen Anwendung in Salesforce mithilfe von APIs und Standardprotokollen wie SAML, OAuth und OpenID Connect ermöglicht. Darüber hinaus nutzen verbundene Apps diese Protokolle zur Authentifizierung, Autorisierung und Bereitstellung von Single Sign-On (SSO) für externe Apps. Solche Apps aktivieren ein SSO oder legen Sicherheitsrichtlinien fest, um einzuschränken, auf welche Daten Drittanbieter-Apps von Ihrer Organisation aus zugreifen können.

Die in Salesforce integrierten externen Apps können auf der Customer Success Platform, anderen Plattformen, Geräten oder SaaS-Abonnements ausgeführt werden.

Wenn Sie sich beispielsweise bei Ihrer mobilen Salesforce-Anwendung anmelden und Ihre Daten aus Ihrer Salesforce-Organisation sehen, verwenden Sie eine verbundene Anwendung.

Durch die Erfassung von Metadaten zu einer externen Anwendung teilt eine verbundene Anwendung Salesforce mit, welches Protokoll – SAML, OAuth und OpenID Connect – die externe Anwendung verwendet und wo die externe Anwendung ausgeführt wird. Salesforce kann dann der externen App Zugriff auf ihre Daten gewähren und Richtlinien anhängen, die Zugriffsbeschränkungen definieren, beispielsweise wann der Zugriff der App abläuft. Salesforce kann auch die Nutzung verbundener Apps überwachen.

Wie kann mein Salesforce.Org verbundene Apps nutzen?

- Zugriff auf Daten mit API-Integration

- Integrieren Sie Dienstanbieter mit Salesforce

Zugriffsdaten mit API-Integration:

Wenn Entwickler oder unabhängige Softwareanbieter (ISVs) webbasierte oder mobile Anwendungen erstellen, die Daten aus Ihrer Salesforce-Organisation abrufen müssen, können Sie verbundene Apps als Clients zum Anfordern dieser Daten verwenden. Dazu erstellen Sie eine verbundene Anwendung, die in Salesforce-APIs integriert ist.

Lesen Sie auch: So verbinden Sie Pipedrive und Salesforce-Integration

Integrieren Sie Dienstleister mit Salesforce:

Wenn Salesforce als Ihr Identitätsanbieter fungiert, können Sie eine verbundene App verwenden, um Ihren Dienstanbieter in Ihre Organisation zu integrieren. Abhängig von der Konfiguration Ihrer Organisation können Sie eine dieser Methoden verwenden.

Verwenden Sie eine verbundene App mit SAML 2.0, um einen Dienstanbieter in Ihre Organisation zu integrieren. Salesforce unterstützt SAML Single Sign-On (SSO), wenn der Dienstanbieter oder der Identitätsanbieter den Ablauf initiiert.

Welche Rolle spiele ich bei vernetzten Apps?

Vereinfacht ausgedrückt erstellen und konfigurieren Entwickler Autorisierungsflüsse für verbundene Apps, und Administratoren legen Richtlinien und Berechtigungen fest, um die Nutzung verbundener Apps zu steuern. Aber jede Rolle hat noch viel mehr zu bieten.

- Vernetzter App-Entwickler

- Verbundener App-Administrator

Die Schritte zur Verwendung einer verbundenen App:

Es gibt einige Schritte, die Sie befolgen müssen. Diese Schritte werden im Folgenden beschrieben:

- 1. Domäneneinrichtung

- 2. Das Profil muss auf das Benutzerobjekt zugreifen

- 3. Einrichtung der verbundenen App

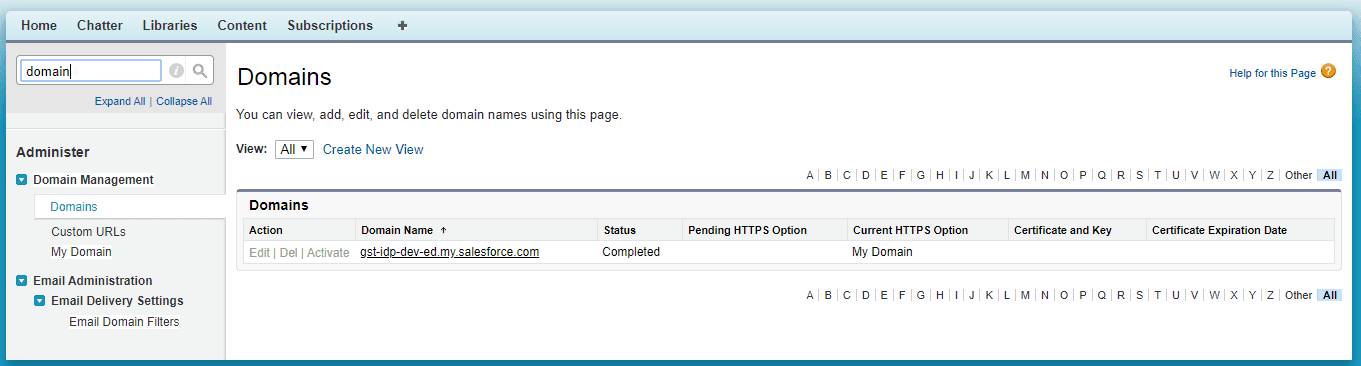

Schritte zur Domäneneinrichtung:

Gehen Sie zu Setup -> Schnellsuchfeld -> Domänenverwaltung -> Klicken Sie auf Domänen -> Neue Domäne erstellen (falls nicht bereits vorhanden).

In meinem Fall lautet der Domainname: gst-idp-dev-ed

Profilzugriffsbenutzerobjekt

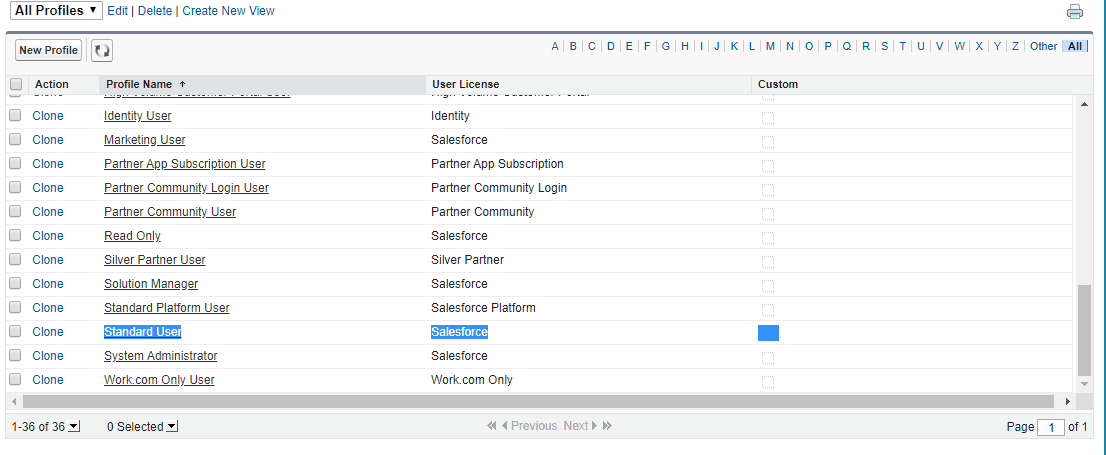

Das Profil, das Sie für jeden Benutzer verwenden, kann jeder sein, der Zugriff auf den Benutzer hat.

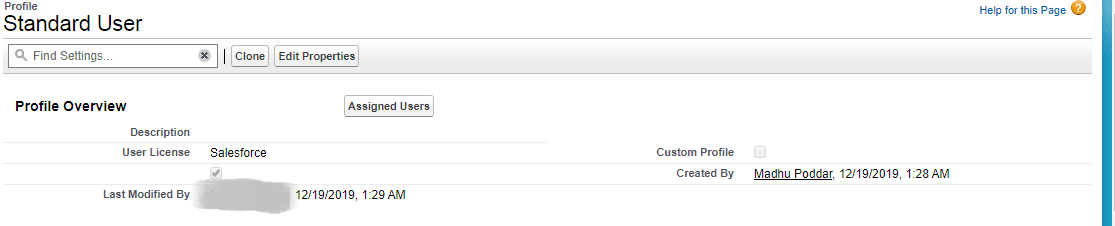

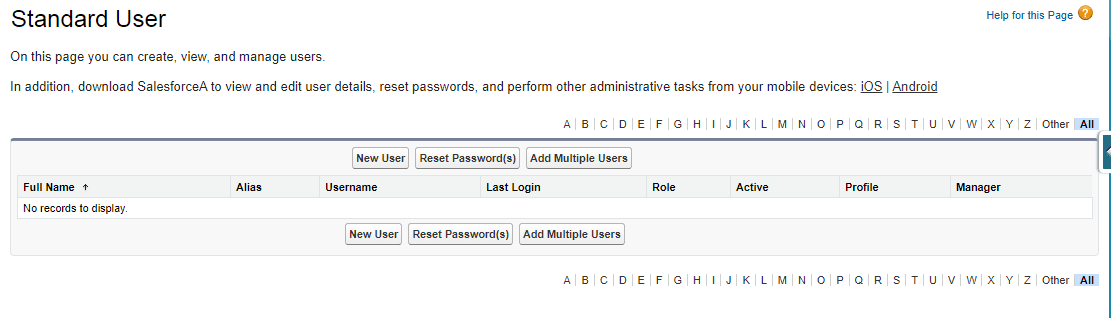

- Hier ist zum Beispiel ein Profil „ Standardbenutzer “. Durch Klicken auf dieses Profil können Sie Benutzer zu diesem Profil hinzufügen.

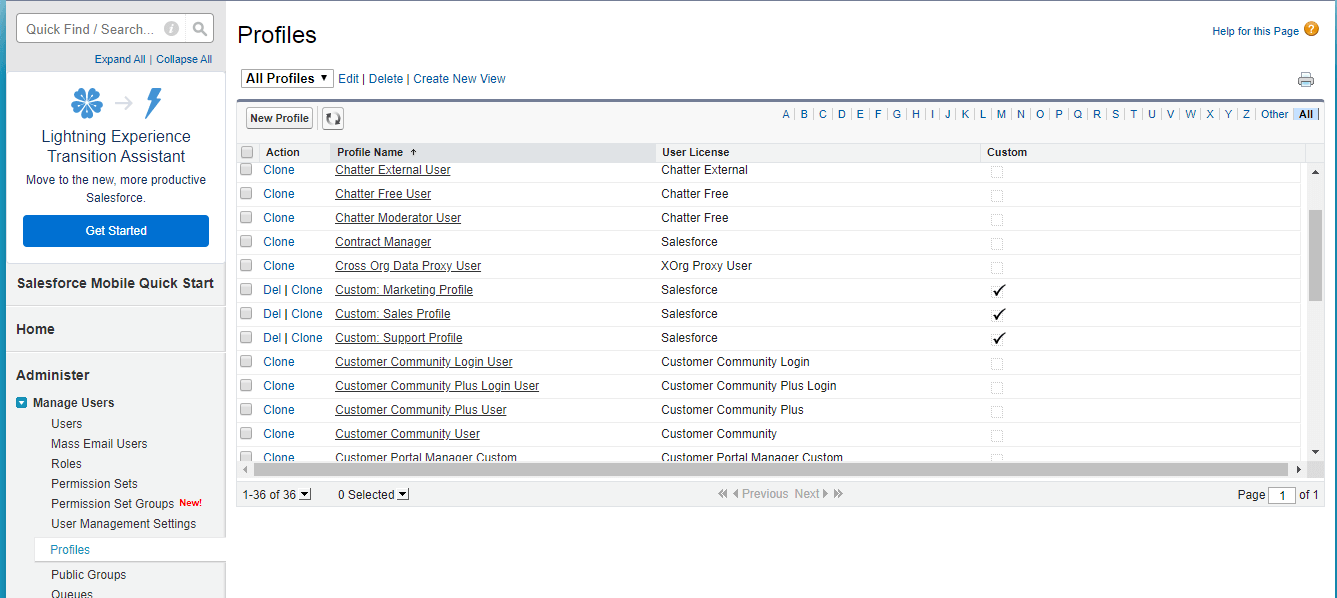

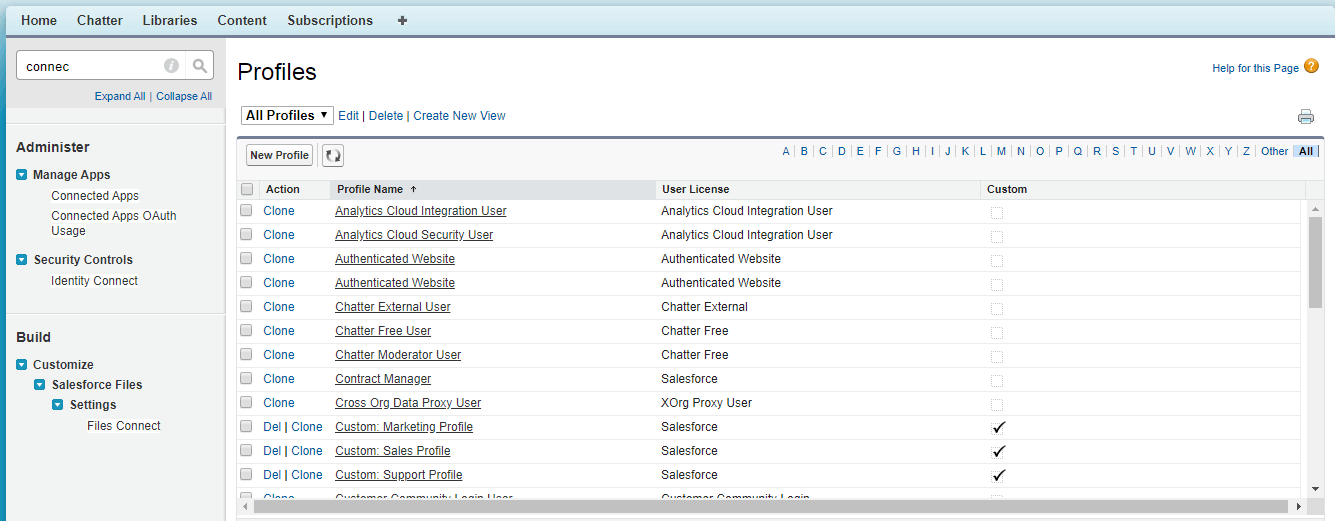

Setup -> Schnellsuchfeld -> Profile -> Standardbenutzerprofil -> Klicken Sie auf Standardbenutzer oder ein anderes Profil.

Fügen Sie externe Benutzer zu jedem Profil hinzu, z. B. „Ich arbeite an einem Standardbenutzer“.

- Oder Sie können beim Erstellen eines Benutzers dieses Profil dem Benutzer zuweisen.

Klicken Sie auf Zugewiesene Benutzer

Klicken Sie auf Neuer Benutzer und fügen Sie dann Benutzer hinzu

- Oder Sie können ein neues benutzerdefiniertes Profil erstellen, das auf das Benutzerobjekt zugreifen und es dann verwenden muss.

Setup -> Schnellsuchfeld -> Neuen Benutzer erstellen oder vorhandenen Benutzer bearbeiten -> Standardbenutzerprofil oder das von Ihnen erstellte benutzerdefinierte Profil zuweisen.

für benutzerdefinierte Gehen Sie zu:

Setup -> Schnellsuchfeld -> Profile -> Neues Profil mit Benutzerzugriffsberechtigung erstellen.

Schritte zur Einrichtung der verbundenen App:

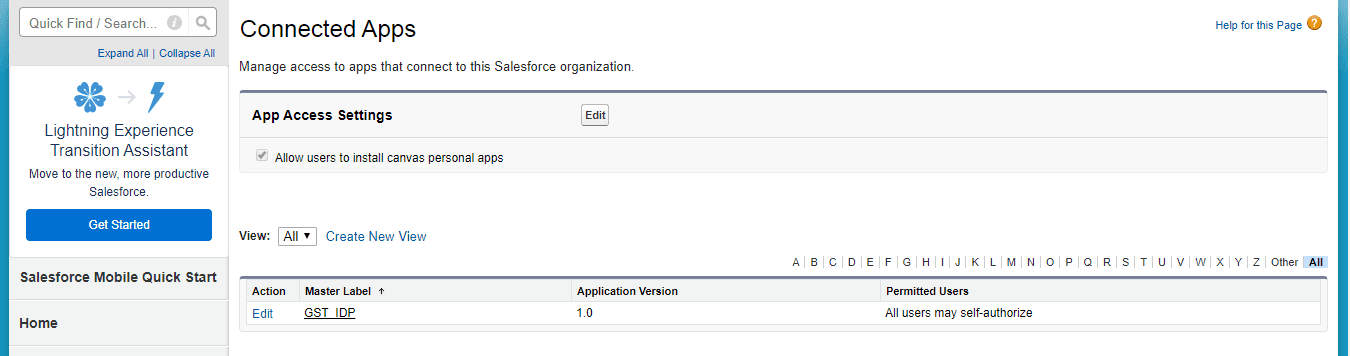

Setup -> Schnellsuchfeld -> Apps verwalten -> Verbundene App -> Verbundene App erstellen

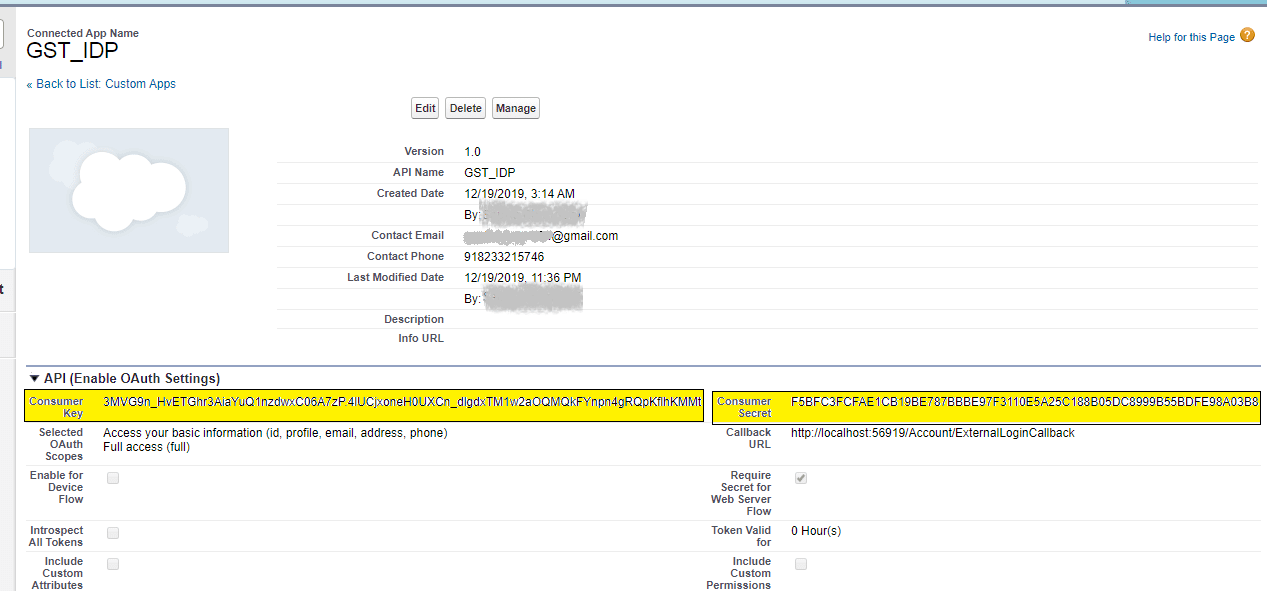

In meinem Fall ist das App-Label GST_IDP. Sie können einen beliebigen Namen und eine beliebige Version angeben.

Details in der Connected App:

Consumer Key und Consumer Secret werden von Salesforce selbst generiert.

GST-Systemaufruf-API

Greifen Sie auf Ihre grundlegenden Informationen zu (ID, Profil, E-Mail, Adresse, Telefon).

Vollzugriff (vollständig)

Diese URL wird vom GST-System verwendet.

Ausgewählte OAuth-Bereiche:

Rückruf-URL:

http://{Domain Name}/Account/ExternalLoginCallback

Der Domänenname wird durch die Site-URL ersetzt, über die auf die Anwendung zugegriffen wird

Ex:

https://gme-gst-test.bp.com/Account/ExternalLoginCallback

1. Dadurch werden Consumer Key und Consumer Secret zurückgegeben

2. Dann müssen wir den Verbraucherschlüssel, das Verbrauchergeheimnis und den Domänennamen als Parameter an die .net-API übergeben.

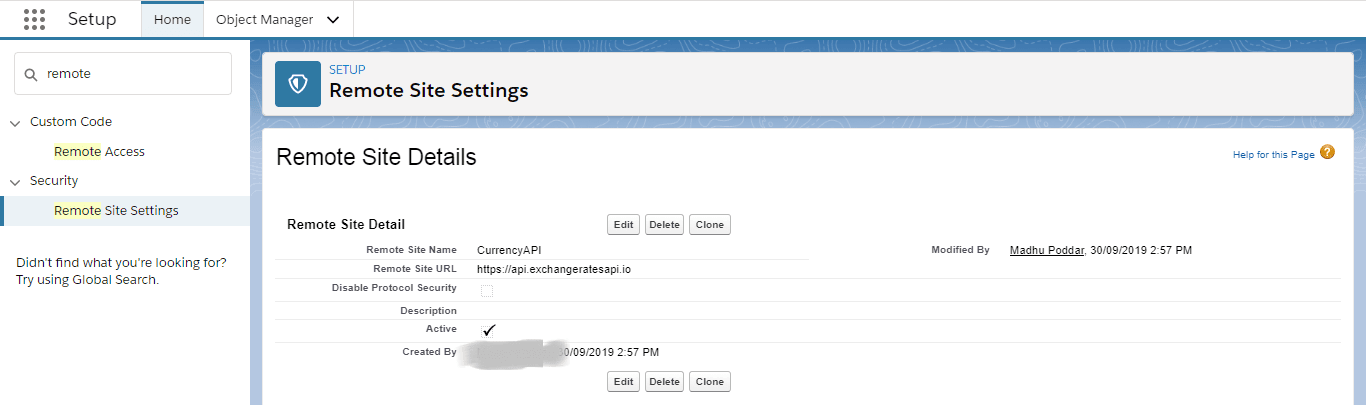

Hinweis: Wenn Sie die Integration mit einer anderen Site mithilfe einer API durchführen, müssen Sie die Site-URL in den Remote-Site-Einstellungen festlegen.

Wenn Sie auf der Suche nach erfahrenen Salesforce-Beratern für Salesforce-Entwicklungsdienstleistungen sind, nehmen Sie bitte Kontakt mit uns auf.

Lesen Sie auch: Vorteile der Salesforce Commerce Cloud-Implementierung

Die zentralen Thesen

Jetzt wissen Sie, wie Sie SSO mithilfe von OAuth implementieren, um die Anmeldung von Benutzern bei jedem System zu vereinfachen. Es mag für Sie einfach sein, dies zu erreichen, aber vertrauen Sie uns, es erfordert Fachwissen. Sie können sich an ein führendes Salesforce-Beratungsunternehmen wenden, das Ihnen perfekte Beratung für die optimale Nutzung der Plattform bietet.

Wenn Emizentech für Sie da ist, um Ihnen das Beste zu bieten, müssen Sie nicht hin und her gehen, um das beste Unternehmen zu finden. Wir verfügen über ein Team erfahrener Salesforce-Berater, die Kunden weltweit bei der Umsetzung ihrer Salesforce-Projekte unterstützen.