Cyber Threat Intelligence: Bedeutung und Typen

Veröffentlicht: 2023-11-21Zusammenfassung: Durch die Nutzung von Cyber-Sicherheitsinformationen können Sie unbekannte Cyber-Angreifer leicht unsichtbar machen und die Motive hinter Angriffen identifizieren. Nachfolgend erfahren Sie mehr über die weiteren Vorteile der Nutzung von Informationen zu Cyber-Bedrohungen.

Cyber-Bedrohungsinformationen stehen an der Spitze der modernen Cybersicherheit und sind ein wesentlicher Bestandteil im Kampf gegen sich entwickelnde digitale Bedrohungen. In einer Umgebung, in der Cyber-Sicherheitsangreifer ihre Taktiken häufig ändern, nutzen Unternehmen Cyber-Intelligence, um unschätzbare Einblicke in potenzielle Risiken, Schwachstellen und die von böswilligen Agenten verwendeten Methoden zu gewinnen.

Damit können Sie Cyber-Bedrohungen erfolgreich antizipieren, verhindern und abschwächen. In diesem Artikel erfahren wir mehr darüber und wie Sie es für Ihr Unternehmen nutzen können.

Inhaltsverzeichnis

Was versteht man unter Threat Intelligence?

Unter Threat Intelligence versteht man Daten, die gesammelt, verarbeitet und analysiert werden, um die Ziele, Motive und Angriffsverhalten der Bedrohungsakteure zu verstehen. Es ermöglicht Benutzern, schnelle Entscheidungen zu treffen und ihre Strategien zur Bekämpfung verschiedener Bedrohungsakteure zu ändern.

Warum brauchen Sie Threat Intelligence?

Threat Intelligence kommt Unternehmen zugute, da sie die Bedrohungsdaten verarbeiten und Cyber-Angreifer besser verstehen, schnell auf Vorfälle reagieren und proaktiv Maßnahmen ergreifen können, um Angriffe in der Zukunft zu verhindern. Weitere Gründe für die Nutzung von Bedrohungsinformationen sind:

- Bietet Einblick in unbekannte Angreifer oder Bedrohungsakteure

- Stärkt Teams, indem es die Motive der Angreifer sowie ihre Taktiken, Techniken und Verfahren (TTPs) hervorhebt.

- Hilft beim Verständnis des Entscheidungsprozesses des Angreifers

- Automatisierung der Datenerfassung und -verarbeitung durch maschinelles Lernen

- Verwalten Sie den täglichen Fluss an Bedrohungsdaten

Wer profitiert am meisten von Threat Intelligence?

Sicherheits- und Risikomanagementteams profitieren am meisten von Bedrohungsinformationen, da sie ihnen dabei helfen, die bedrohungs- und sicherheitsbezogenen Aufgaben innerhalb des Unternehmens zu rationalisieren. Hier sind die Teammitglieder, die am meisten von Bedrohungsinformationen profitieren:

- Sec/IT-Analyst: Der Analyst kann Präventions- oder Erkennungsfähigkeiten optimieren und seine Verteidigung gegen Cyber-Angriffe verbessern.

- SOC-Analyst: Threat Intelligence kann SOC-Analysten dabei helfen, Vorfälle zu priorisieren, nachdem sie deren Risiko und Auswirkungen auf das Unternehmen berücksichtigt haben.

- Computer Security Incident Response Team (CSIRT): Das Team kann Daten nutzen, um die Untersuchung, Verwaltung, Priorisierung usw. von Vorfällen zu beschleunigen.

- Intel Analyst: Mithilfe von Threat Intelligence kann der Analyst Bedrohungsakteure identifizieren und verfolgen, die das Unternehmen angreifen.

- Geschäftsführendes Management: Das Management kann Cyber-Sicherheitsrisiken und die verfügbaren Optionen zu deren Bewältigung besser verstehen.

Was ist der Threat Intelligence-Lebenszyklus?

Der Threat Intelligence Lifecycle bietet Sicherheitsteams eine strukturierte Methodik zum Sammeln, Analysieren und Nutzen von Threat Intelligence. Darüber hinaus trägt der Zyklus dazu bei, die Bedrohungslandschaft besser zu verstehen, um effizient auf Sicherheitsbedrohungen reagieren zu können. Der Threat Intelligence Lifecycle funktioniert in sechs Schritten, wie unten aufgeführt:

Schritt 1: Planung: Im ersten Schritt legen das Sicherheitsteam und andere an der Sicherheitsentscheidung beteiligte Personen die Anforderungen an Bedrohungsinformationen fest. Sie können beispielsweise planen, Angreifer und ihre Motive, Angriffsflächen und Strategien zur Bekämpfung dieser Angriffe zu ermitteln.

Schritt 2: Sammlung: Im zweiten Schritt sammelt das Team alle Daten, die zur Erreichung der in Schritt eins festgelegten Ziele erforderlich sind. Abhängig von diesen Zielen nutzt das Sicherheitsteam Verkehrsprotokolle, verfügbare Datenquellen, soziale Medien, Foren usw., um Daten zu sammeln.

Schritt 3: Verarbeitung: Sobald die Daten erfasst sind, werden sie zur Analyse in ein lesbares Format umgewandelt. Das Verfahren umfasst das Filtern von Fehlalarmen, das Entschlüsseln von Dateien, das Übersetzen von Daten aus fremden Ressourcen usw. Sie können dieses Verfahren auch mit einem Threat-Intelligence-Tool durch KI und maschinelles Lernen automatisieren.

Schritt 4: Analyse: Nachdem die Daten verarbeitet wurden, testet und verifiziert das Team Trends, Muster und Erkenntnisse anhand dieser Daten. Die Erkenntnisse werden dann verwendet, um die im ersten Schritt festgelegten Ziele zu erreichen.

Schritt 5: Verbreitung: In diesem Schritt wandelt das Threat-Intelligence-Team seine Datenergebnisse in ein verdauliches Format um und teilt sie den Stakeholdern mit. Die Informationen werden häufig auf einer von zwei Seiten präsentiert, ohne dass Fachjargon verwendet wird.

Schritt 6: Feedback: Dies ist die letzte Phase des Threat-Intelligence-Lebenszyklus, in der Feedback von Aktionären gesammelt und entschieden wird, ob es einige Änderungen in den Threat-Intelligence-Operationen geben sollte. Darüber hinaus ist der nächste Threat-Intelligence-Zyklus geplant, falls die Anforderungen der Stakeholder im aktuellen Zyklus nicht erfüllt werden.

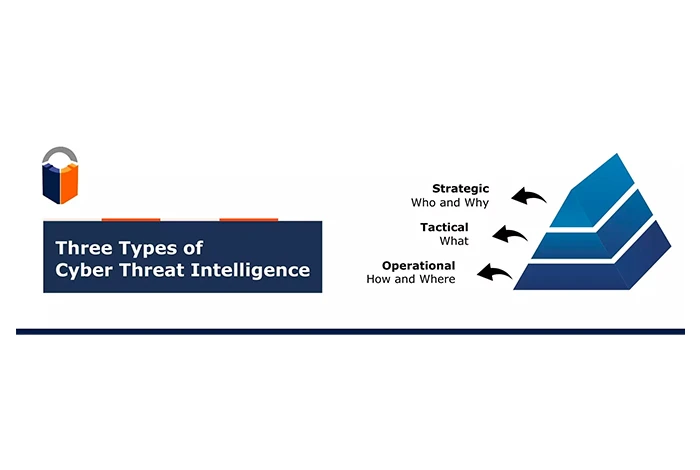

Welche Arten von Threat Intelligence gibt es?

Cyber-Bedrohungsinformationen werden hauptsächlich in drei Kategorien eingeteilt, die unterschiedliche Phasen der Entscheidungsfindung und Reaktionen auf die Cybersicherheitsstrategie des Unternehmens abdecken.

Taktische Bedrohungsinformationen konzentrieren sich auf laufende Bedrohungen, während sich operative und strategische Bedrohungsinformationen auf eine tiefere Bedrohungsanalyse konzentrieren. Nachfolgend finden Sie eine detaillierte Aufzählung jedes einzelnen davon.

Taktische Bedrohungsintelligenz

Es wird vom Security Operations Center (SOC) zur Erkennung und Reaktion auf laufende Cyberangriffe eingesetzt. Es konzentriert sich hauptsächlich auf häufige Kompromittierungsindikatoren (Indicators of Compromise, IOCs) wie fehlerhafte IP-Adressen, Datei-Hashes, URLs usw.

Darüber hinaus hilft es dem Incident-Response-Team dabei, Fehlalarme herauszufiltern und echte Angriffe abzufangen.

Operationelle Bedrohungsintelligenz

Diese Art von Threat Intelligence liefert Erkenntnisse über Angriffe. Der Schwerpunkt liegt auf der Bereitstellung von Details zu TTPs und Verhaltensweisen identifizierter Bedrohungsakteure, wie z. B. deren Vektoren, Schwachstellen und auch den Unternehmensressourcen, auf die Hacker abzielen können.

Diese Informationen können dabei helfen, Bedrohungsakteure zu identifizieren, die Organisationen angreifen können, und Sicherheitskontrollen zu formulieren, um ihre Angriffe einzudämmen.

Strategische Bedrohungsintelligenz

Bei der strategischen Bedrohungsanalyse geht es darum, Bedrohungstrends, potenzielle Risiken und neu auftretende Bedrohungen zu analysieren und zu verstehen, die sich langfristig auf das Unternehmen auswirken können. Es bietet Entscheidungsträgern Einblicke in die globale Bedrohungslandschaft, um wirksame langfristige Sicherheitsstrategien zu entwickeln.

Dazu gehört das Sammeln von Daten zu geopolitischen Entwicklungen, Branchentrends, Cyber-Bedrohungen usw., um Risiken vorherzusehen und zu mindern.

Was versteht man unter dem Cyber Threat Intelligence Program?

Das Cyber Threat Intelligence Program führt alle Cyber-Bedrohungs-Feeds in einem einzigen Feed zusammen, um sie gemeinsam statt separat anzuzeigen. Durch die gemeinsame Betrachtung können Sie Cyber-Bedrohungen, Trends und Ereignisse sowie Änderungen in den Taktiken von Hackern leicht erkennen.

Mit Threat-Intelligence-Programmen werden die Informationen so dargestellt, dass Sie die Bedrohungsanalyse einfacher durchführen können.

Abschluss

Cyber-Bedrohungsinformationen dienen als leistungsstarkes Tool, das Unternehmen die Möglichkeit gibt, die aktuelle Bedrohungslandschaft zu verstehen und zukünftige Cyber-Angriffe vorherzusagen und sich darauf vorzubereiten.

Durch die Nutzung der Erkenntnisse aus Cyber-Sicherheitsinformationen können Sie Sicherheitsrichtlinien und -verfahren entwickeln, die Ihnen dabei helfen, Ihr Unternehmen vor Cyber-Bedrohungen zu schützen.

FAQs im Zusammenhang mit Cyber Threat Intelligence

Was sind die neuesten Trends und Entwicklungen im Bereich Cyber Threat Intelligence?

Zu den neuesten Trends und Entwicklungen in der Cyber-Bedrohungsintelligenz gehört der Einsatz von KI und maschinellem Lernen, um Analysen zu automatisieren und potenzielle Cyber-Bedrohungen zu identifizieren. Darüber hinaus wird die Option der Zusammenarbeit in Echtzeit Sicherheitsteams dabei helfen, zusammenzuarbeiten und Risiken und Cyber-Bedrohungen zu mindern.

Was ist das Hauptziel der Cyber Threat Intelligence?

Das Hauptziel von Cyber Threat Intelligence besteht darin, Sicherheitsteams ein Situationsbewusstsein zu vermitteln. Situationsbewusstsein setzt ein klares Verständnis der Bedrohungslandschaft, der Schwachstellen der Organisation und der Auswirkungen von Cyberangriffen auf Organisationen voraus.

Wer nutzt Cyber-Bedrohungsinformationen?

Cyber-Bedrohungsinformationen werden im Allgemeinen von SOC-Mitarbeitern und Incident-Response-Teams genutzt, die die Daten nutzen, um wirksame Strategien zur Eindämmung von Cyber-Bedrohungen zu entwickeln.

Was sind Cyber-Bedrohungs-Intelligence-Feeds?

Threat-Intelligence-Feeds sind die aktualisierten Datenströme, die Benutzern helfen, verschiedene Cybersicherheitsbedrohungen, ihre Quellen und auch die Infrastruktur zu identifizieren, die von diesen Angriffen betroffen sein könnte.

Wie nutzen Sie Cyber-Bedrohungsinformationen?

Mit Cyber Threat Intelligence können Sie Bedrohungsakteure erkennen, die Ihr Unternehmen angreifen können, und über verschiedene Sicherheitsprotokolle schnell auf diese Angriffe reagieren.

Was ist eine Threat-Intelligence-Plattform?

Eine Threat-Intelligence-Plattform sammelt, aggregiert und organisiert Bedrohungsdaten aus verschiedenen Ressourcen.