Las 7 mejores herramientas y software SIEM en 2023

Publicado: 2023-12-28Resumen: Las herramientas SIEM desempeñan un papel importante en las operaciones de seguridad de una empresa, ya que permiten a los equipos de seguridad ver, detectar y responder a incidentes de seguridad. Este artículo le ayudará a elegir la solución de gestión de eventos e incidentes de seguridad adecuada para su empresa.

Con el panorama digital en evolución, la necesidad de una detección sólida de amenazas, respuesta a incidentes y gestión del cumplimiento se ha vuelto importante. Las herramientas SIEM son una de esas soluciones que pueden ayudarle a agregar y analizar diferentes fuentes de datos de seguridad para proporcionar información sobre posibles incidentes de seguridad. En este artículo, conocerá las principales herramientas que puede utilizar para fortalecer su postura de seguridad.

Tabla de contenido

¿Qué es la gestión de eventos e información de seguridad (SIEM)?

La gestión de eventos e información de seguridad (SIEM) es un tipo de software de seguridad que ayuda a organizar y abordar posibles vulnerabilidades y amenazas de seguridad que podrían afectar las operaciones comerciales diarias. Estos sistemas ayudan a los equipos de seguridad a detectar anomalías en el comportamiento de los usuarios y a utilizar la IA para automatizar los procedimientos manuales relacionados con la detección de amenazas y la respuesta a incidentes.

¿Cómo funciona SIEM?

El software SIEM recopila los datos del registro de seguridad generados a través de diferentes fuentes, como firewalls y antivirus. A continuación, el software procesa estos datos y los convierte a un formato estándar.

Posteriormente, las herramientas de seguridad SIEM realizan análisis para identificar y categorizar incidentes de seguridad. Una vez descubiertos, se envían alertas de seguridad al personal responsable de gestionar las incidencias. Además, estas herramientas también generan informes específicos de incidentes de seguridad.

Al revisar estos informes, los equipos de seguridad formulan planes de gestión de incidentes para abordarlos y mitigar sus efectos.

Funciones importantes de las herramientas SIEM

Las herramientas de seguridad SIEM vienen con muchas características esenciales para optimizar la gestión de incidentes y fortalecer la seguridad dentro de la organización. Viene con funciones como inteligencia de amenazas, gestión de cumplimiento, gestión de incidentes y detección de amenazas y ataques. Estas son algunas de las características más esenciales que obtiene en el software de gestión de eventos e incidentes de seguridad:

- Recopilación de registros: las herramientas SIEM recopilan datos de registro de diferentes fuentes, como dispositivos de red, servidores, aplicaciones, dispositivos de seguridad, etc.

- Correlación de eventos: el software SIEM correlaciona y analiza los datos recopilados para identificar patrones, tendencias y posibles incidentes de seguridad vinculando eventos relacionados.

- Alertas y notificaciones: las soluciones SIEM envían alertas y notificaciones al equipo de seguridad para responder rápidamente a actividades sospechosas e incidentes de seguridad.

- Gestión de incidentes: estas herramientas ofrecen una función integrada para investigar y responder a incidentes de seguridad, ayudando a las organizaciones a mitigar el impacto de cualquier posible violación de seguridad.

- Análisis forense: las herramientas SIEM incluyen capacidades forenses, lo que permite a los equipos de seguridad analizar datos históricos y comprender la causa raíz de los incidentes de seguridad.

- Análisis de comportamiento de usuarios y entidades (UEBA): con UEBA, puede monitorear y analizar el comportamiento de usuarios y entidades involucradas en actividades anómalas.

Nuestra metodología para seleccionar herramientas SIEM

Hemos considerado los siguientes factores para seleccionar el software adecuado para usted:

- Una herramienta SIEM que puede recopilar mensajes de registro y datos de tráfico en vivo

- Un módulo para gestionar los datos del archivo de registro.

- El software debe ofrecer capacidades de análisis de datos.

- Cualquier software que sea intuitivo y fácil de usar.

Principales herramientas y software SIEM

| Software | Mejor para | SO compatible | Prueba gratis |

|---|---|---|---|

| Administrador de eventos de seguridad de SolarWinds | Gestionar eventos de red | Windows, Linux, Mac, Solaris. | 30 dias |

| QRadar de IBM | Monitoreo de registros de diferentes servidores. | Windows, Linux, Mac, Solaris. | Disponible |

| Dynatrace | Monitoreo de aplicaciones e infraestructura | Linux, Ubuntu, Red Hat, etc. | 15 días |

| Seguridad Elástica SIEM | Ver datos de aplicaciones desde un solo lugar | Admite la implementación de Elastic Stack | Gratis para usar |

| Nueva reliquia | Mejorar la visibilidad de toda la infraestructura | Linux, Windows, MacOS, ARM, etc. | Disponible |

| Splunk | Visualización y análisis de datos. | Windows, Linux, Mac, Solaris | Disponible |

| Nube SIEM de Datadog | Gestión de la detección e investigaciones de amenazas | Basado en la nube | 14 dias |

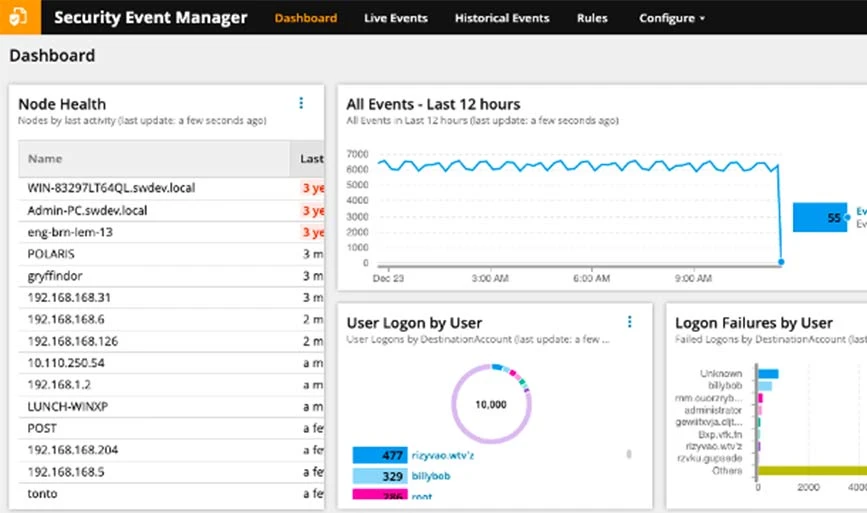

1. Administrador de eventos de seguridad de SolarWinds

SolarWinds Security Event Manager es un software SIEM diseñado para detectar y responder a amenazas de seguridad. Actúa como un centro central para recopilar, analizar y visualizar datos de registro de varias fuentes en su red, proporcionando una vista unificada de su postura de seguridad. Algunas características esenciales de este software incluyen monitoreo de integridad de archivos, monitoreo de seguridad de red, monitoreo de registros SIEM, detección de botnets, etc.

Funciones del administrador de eventos de seguridad de SolarWinds

- Proporciona recopilación y normalización de registros centralizados.

- Ofrece detección de amenazas y gestión de respuesta.

- Ofrece herramientas integradas de informes de cumplimiento.

- Identifica y gestiona ataques DDoS

- Análisis de registros del servidor proxy Squid

¿Cómo funciona el administrador de eventos de seguridad de SolarWinds?

SolarWinds Security Event Manager recopila y normaliza los datos de registro de los dispositivos de agentes y no agentes en un panel centralizado. Después de eso, puede usarlo para identificar patrones en el panel de control de actividades anómalas. También puede ayudar a crear reglas para monitorear el tráfico de eventos y crear una acción automatizada para los eventos que ocurrieron.

Pros y contras del administrador de eventos de seguridad de SolarWinds

- Con él, puede automatizar la gestión de riesgos de cumplimiento.

- Le permite monitorear eventos y registros de múltiples fuentes para prevenir ataques DDoS.

- Se necesita mucho tiempo para solucionar errores.

2. IBM QRadar

IBM QRadar es una solución de gestión de eventos e información de seguridad (SIEM) desarrollada por IBM. Ayuda a las organizaciones a detectar y responder a amenazas de ciberseguridad mediante la recopilación y análisis de datos de registro de diversas fuentes en su infraestructura de TI. QRadar proporciona monitoreo en tiempo real, correlación de eventos y respalda las actividades de respuesta a incidentes, mejorando la postura general de ciberseguridad de una organización.

Características de IBM QRadar

- Realiza inteligencia de amenazas de red para identificar amenazas.

- Admite análisis del comportamiento del usuario (UBA) para identificar actividades anómalas

- Proporciona inteligencia sobre amenazas para comprender el panorama de amenazas.

¿Cómo funciona IBM QRadar?

IBM QRadar recopila, procesa y almacena los datos de la red en tiempo real. La herramienta utiliza estos datos para gestionar la seguridad de la red a través de información y monitoreo, alertas y respuestas en tiempo real a las amenazas de la red.

IBM QRadar SIEM tiene una arquitectura modular para obtener visibilidad en tiempo real de su infraestructura de TI que puede utilizar para la detección y priorización de amenazas.

Pros y contras de IBM QRadar

- Proporciona una guía informativa extensa para localizar datos importantes en el software.

- El proceso de supervisión de la seguridad está completamente automatizado con IBM QRadar.

- IBM QRadar puede resultar complejo de configurar para quienes no tienen experiencia.

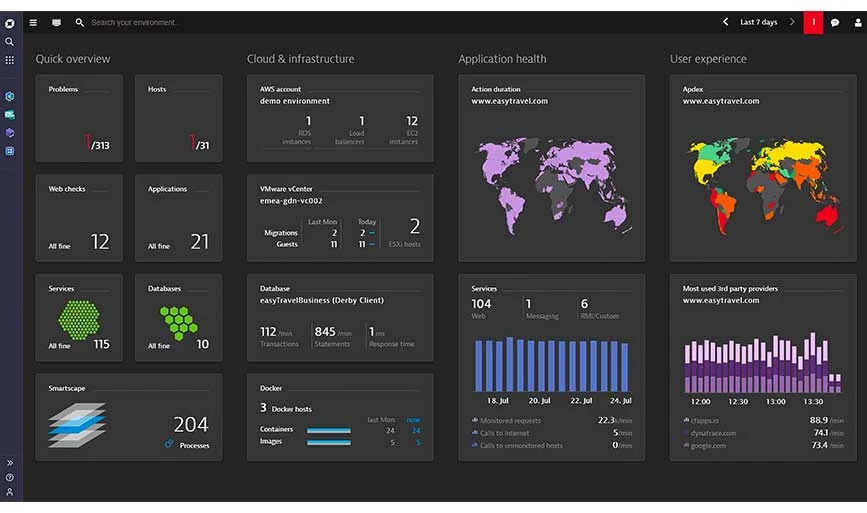

3. Dynatrace

Dynatrace proporciona herramientas para el monitoreo del rendimiento de las aplicaciones (APM), el monitoreo de la infraestructura y el monitoreo de la experiencia digital. Ayuda a las organizaciones a obtener información sobre el rendimiento de sus aplicaciones e infraestructura en tiempo real. Dynatrace utiliza inteligencia artificial para automatizar la detección de problemas, el análisis de la causa raíz y la optimización del rendimiento de las aplicaciones, lo que contribuye a operaciones digitales eficientes y confiables.

Características de Dynatrace

- Proporciona detección avanzada de amenazas

- Activa alertas cuando aumenta el riesgo

- Ofrece más de 1000 aplicaciones de integración

- Identifica y gestiona incidencias.

¿Cómo funciona Dynatrace?

Con potentes tecnologías centrales, Dynatrace ofrece análisis y automatización para una observabilidad y seguridad unificadas en un entorno completamente adaptable. Por ejemplo, puede integrarse con AppEngine para desarrollar y alojar aplicaciones web a escala.

Pros y contras de Dynatrace

- Dynatrace tiene una configuración sencilla que requiere una experiencia técnica mínima.

- También puede proporcionar información detallada sobre el rendimiento de la aplicación.

- Ofrece opciones de personalización limitadas para personalizar paneles e informes.

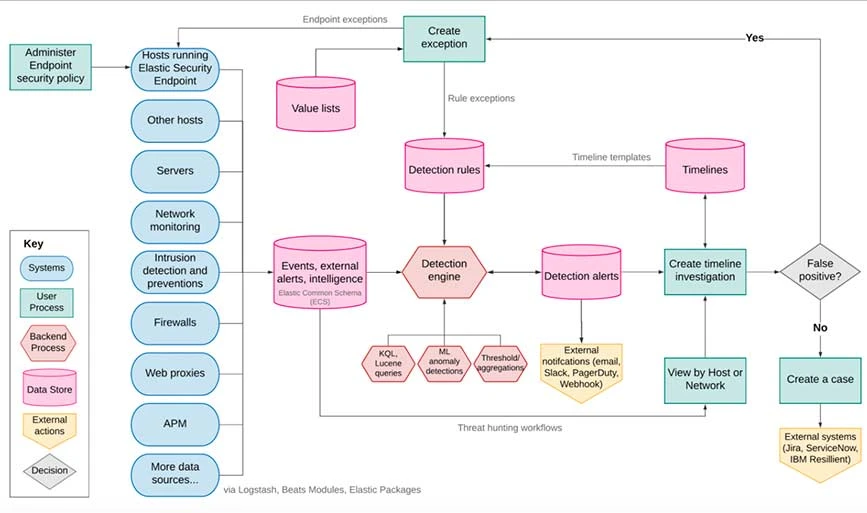

4. SIEM de seguridad elástica

Elastic Security SIEM (Gestión de eventos e información de seguridad), es una solución de seguridad proporcionada por Elastic. Esta herramienta SIEM está diseñada para ayudar a las organizaciones a detectar y responder a amenazas de seguridad centralizando y analizando datos relacionados con la seguridad. Viene con funciones para evaluar el riesgo con ML y análisis de entidades, automatizar la respuesta a amenazas, optimizar los flujos de trabajo ante amenazas, etc.

¿Cómo funciona Elastic Security SIEM?

Esta herramienta utiliza Beats (agentes) para recopilar y enviar registros y eventos de seguridad. A continuación, utiliza estos datos ingeridos para su análisis. Después de eso, utiliza reglas prediseñadas y modelos de aprendizaje automático para analizar los datos proporcionados y detectar actividades anómalas, amenazas, etc. Una vez que se detectan las amenazas, se envían alertas al personal designado según el resultado de la detección de anomalías. Por último, gestiona automáticamente las amenazas y los incidentes en función de las acciones desencadenadas.

Características de Elastic Security SIEM

- Recopila y analiza registros SIEM de Elastic Security de varias fuentes

- Utiliza inteligencia de amenazas para identificar amenazas potenciales

- Analiza los datos del entorno de forma masiva.

- Automatiza la detección de actividades sospechosas mediante reglas basadas en el comportamiento.

Pros y contras de Elastic Security SIEM

- También puede identificar malware de día 0.

- Su plazo para gestionar incidencias es rápido.

- No proporciona ninguna opción para editar perfiles de sensores después de crearlos.

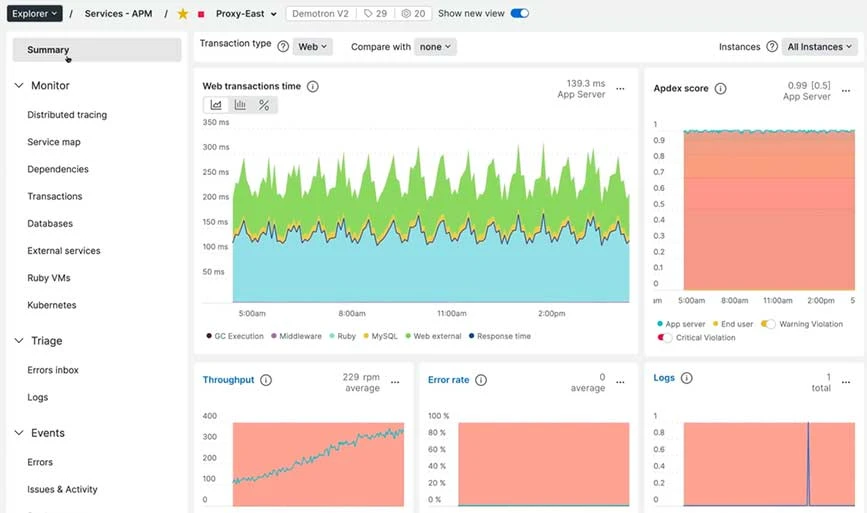

5. Nueva Reliquia

New Relic es una plataforma de monitoreo que proporciona información sobre el rendimiento de las aplicaciones, las interacciones del usuario, el comportamiento del sistema, etc. Permite a los desarrolladores y equipos de TI detectar problemas, optimizar el rendimiento y mejorar la experiencia del usuario. Con él, obtiene funciones como monitoreo, alertas y análisis en tiempo real para ayudar a las empresas a mantener la confiabilidad y eficiencia de su software y aplicaciones.

Características de la nueva reliquia

- Cifra datos confidenciales por seguridad

- Autentica a los usuarios a través de la gestión de acceso

- Cumple con los registros de cumplimiento de seguridad

- Ofrece configuraciones de seguridad personalizables

¿Cómo funciona la nueva reliquia?

New Relic primero agrega todos los datos de registros de aplicaciones al software visibles a través del panel de monitoreo de aplicaciones. A continuación, puede ver los datos de la aplicación yendo a las páginas Infraestructura > APM > Registros de UI. En caso de que desee ver más datos, puede agregarlos al panel. Después de eso, le notifica mediante alertas en caso de que se detecte algún problema dentro de la aplicación.

Pros y contras de la nueva reliquia

- Tiene una curva de aprendizaje intuitiva cuando se trata de visualizar y organizar datos.

- New Relic ofrece información detallada sobre el comportamiento del usuario, como repeticiones de sesiones, análisis de errores, análisis de embudo, etc.

- Sus funcionalidades de búsqueda se limitan a monitorear y solucionar problemas de aplicaciones e infraestructura.

6. Splunk

Splunk Enterprise Security ayuda a monitorear y detectar eventos de diferentes redes y dispositivos de seguridad. Algunas características de este software incluyen la gestión de correlaciones de eventos, el envío de alertas, el análisis de la topología de amenazas, la obtención de visibilidad de la infraestructura de TI, el envío de alertas basadas en riesgos, etc. Además, puede ayudar a identificar anomalías en diferentes dispositivos.

Características de Splunk

- Proporciona detección avanzada de amenazas

- Activa alertas cuando aumenta el riesgo

- Ofrece más de 1000 aplicaciones de integración

- Identifica y gestiona incidencias.

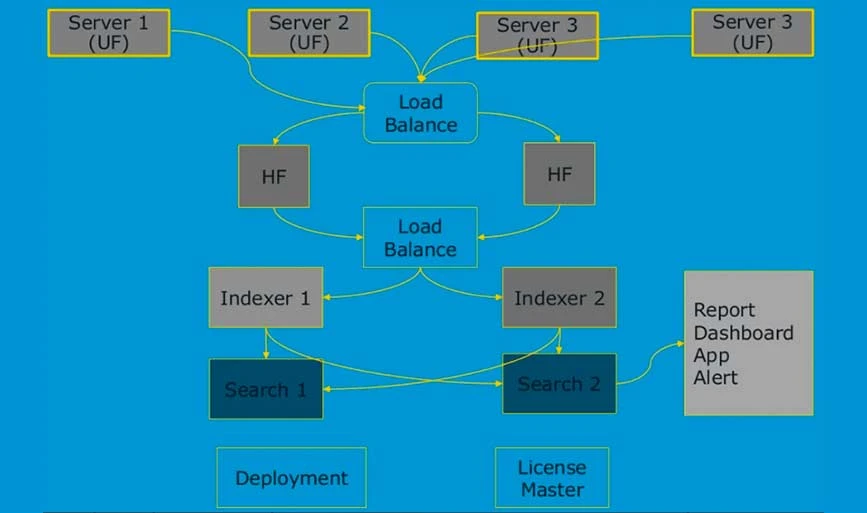

¿Cómo funciona Splunk?

Splunk funciona a través de un reenviador que recopila datos de varias máquinas remotas y los reenvía a un índice. Luego, este indexador procesa estos datos en tiempo real. Después de eso, los usuarios finales pueden usarlo para buscar, analizar y visualizar datos.

Pros y contras de Splunk

- La herramienta también admite análisis de transmisión de datos en tiempo real.

- También admite correlaciones de eventos complejas.

- Splunk ofrece opciones limitadas para personalizar el software.

7. Nube SIEM de Datadog

Datadog Cloud SIEM proporciona herramientas para monitorear y mejorar la seguridad de la infraestructura, aplicaciones, contenedores, etc. de una organización. Permite a los usuarios detectar y responder a amenazas de seguridad mediante la recopilación y el análisis de datos relacionados con la seguridad de diversas fuentes.

¿Cómo funciona Datadog Cloud SIEM?

Datadog Cloud SIEM identifica las amenazas en tiempo real en aplicaciones e infraestructura. La herramienta primero analiza los registros de auditoría de la nube y explora las reglas de identificación de incidentes. A continuación, revisa los registros para determinar si se han violado las reglas o no. En caso afirmativo, se genera una señal y se envían notificaciones al personal designado para dar respuesta a las incidencias.

Funciones de seguridad de Datadog

- Correlaciona y prioriza eventos.

- Detecta amenazas en tiempo real

- Investiga incidentes y responde rápidamente

- Ofrece un panel centralizado para la colaboración en tiempo real.

- Rompe silos entre desarrolladores, seguridad, equipos de operaciones, etc.

Pros y contras de Datadog Cloud SIEM

- Le permite realizar un seguimiento de decenas de miles de métricas de infraestructura y ver registros históricos, incluso en infraestructura que no existe.

- Datadog ofrece un panel incorporado que le permite visualizar todo su sistema tecnológico desde una sola página.

- Los usuarios enfrentan problemas al integrar aplicaciones con este software.

Conclusión

Las herramientas SIEM son un activo indispensable para la ciberseguridad organizacional, ya que proporcionan una plataforma unificada para monitorear, detectar y responder a incidentes de seguridad. Al utilizar herramientas SIEM, las organizaciones pueden navegar en el ámbito dinámico de la ciberseguridad con resiliencia y agilidad, salvaguardar sus activos digitales y mantener una defensa vigilante contra las ciberamenazas en evolución.

Preguntas frecuentes

¿Qué herramienta SIEM es la más utilizada?

SolarWinds, Splunk, Datadog Cloud SIEM y New Relic son algunas de las herramientas de seguridad SIEM más utilizadas que puede utilizar para identificar y gestionar incidentes.

¿Cuáles son ejemplos de herramientas SIEM?

Ejemplos populares de herramientas SIEM incluyen Datadog, Exabeam, Splunk Enterprise Security, IBM QRadar, LogRhythm NextGen SIEM, etc.

¿Qué son las herramientas SIEM y SOAR?

Las soluciones SIEM brindan notificaciones y alertas sobre amenazas e incidentes. Mientras que el software SOAR contextualiza estas alertas y aplica acciones correctivas según sea necesario.

¿Qué son las herramientas SIEM gratuitas?

Con las herramientas SIEM gratuitas, puede monitorear fácilmente su infraestructura e identificar cualquier anomalía sin necesidad de una suscripción activa. Algunas de las herramientas SIEM gratuitas más populares incluyen Prelude, OSSEC, Splunk free, QRadar, etc.

¿Cuál es la función principal de la gestión de eventos e información de seguridad (SIEM)?

El objetivo principal de SIEM es ayudar a las empresas a detectar, analizar y responder rápidamente a las amenazas de seguridad que afectan las operaciones comerciales cotidianas.

¿Qué significa SIEM en ciberseguridad?

SIEM significa Gestión de eventos e información de seguridad, que es un tipo de software que se utiliza para identificar y responder a amenazas e incidentes.