Amenazas a la ciberseguridad: fuentes, tipos y soluciones

Publicado: 2023-11-17Resumen : Los ataques de malware, ingeniería social y ransomware son algunas de las amenazas cibernéticas más comunes que pueden provocar robo de datos y pérdidas financieras. En este artículo aprenderemos más sobre estos ciberataques en detalle.

Con la creciente confiabilidad de la tecnología, los individuos, las empresas y los gobiernos enfrentan una creciente variedad de amenazas cibernéticas. Desde actualizaciones de software malicioso hasta técnicas de piratería, el panorama de las amenazas a la ciberseguridad está en constante cambio y necesita una vigilancia constante para evitar filtraciones de datos. En este artículo, analizaremos varios tipos de vulnerabilidades de ciberseguridad para ayudarlo a prevenir ciberataques dentro de su organización.

Tabla de contenido

¿Qué son las amenazas a la ciberseguridad?

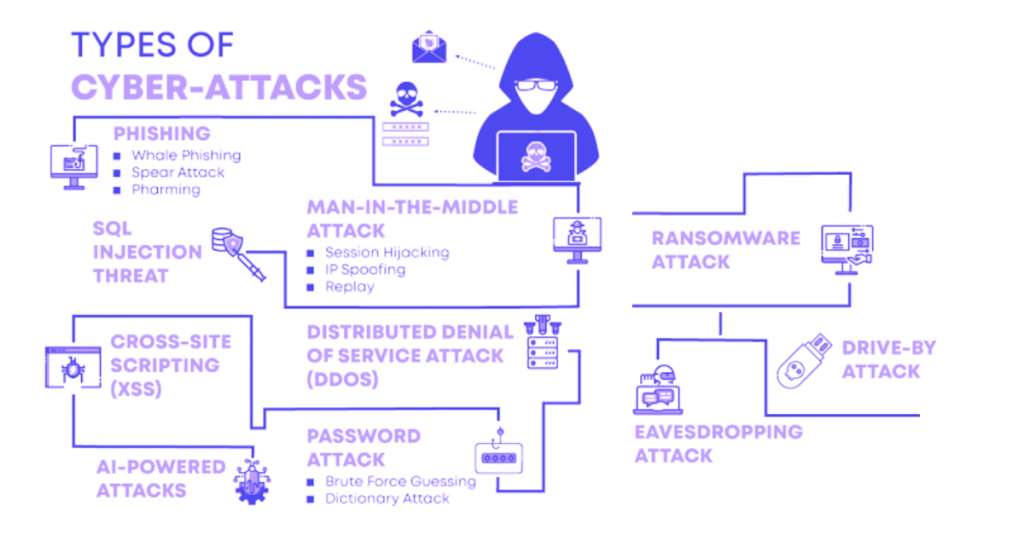

Las amenazas a la ciberseguridad son un tipo de actos realizados por personas con intenciones dañinas de robar datos confidenciales o causar interrupciones en los sistemas informáticos. Algunas categorías comunes de amenazas cibernéticas incluyen malware, ingeniería social, denegación de servicio (DoS), ataques de inyección, ataques de intermediario (MitM), etc. En este artículo, aprenderá sobre cada una de estas categorías.

Fuentes comunes de amenazas cibernéticas

Las amenazas a la seguridad cibernética pueden provenir de múltiples fuentes. Estas son algunas de las fuentes más comunes de amenazas cibernéticas.

- Estados nacionales: muchos países hostiles lanzan ataques cibernéticos contra muchas empresas e instituciones locales para interferir con las comunicaciones. Esto causará desorden y daño en el país.

- Organizaciones terroristas: llevan a cabo ataques cibernéticos para destruir la infraestructura importante del país, perturbar las economías, amenazar la seguridad nacional y dañar a los ciudadanos.

- Grupos criminales: muchos grupos criminales tienen como objetivo aplastar los sistemas informáticos para obtener beneficios monetarios. Utilizan spam, phishing, spyware, etc., para extorsionar y robar información confidencial.

- Hackers: los piratas informáticos se dirigen a organizaciones específicas mediante diversas técnicas, incluido malware y spyware. Lo hacen por beneficio personal, beneficio económico, venganza, etc.

- Personas internas maliciosas: las personas internas maliciosas son principalmente empleados de las organizaciones que abusan de sus puestos para robar datos o dañar sistemas para obtener ganancias monetarias o personales.

Tipos de amenazas a la ciberseguridad

Ataques de malware

Los ataques de malware son los tipos más comunes de amenazas cibernéticas que ocurren cuando se hace clic en un enlace recibido de un sitio y un correo electrónico que no son de confianza. Cuando ocurre este ataque, puede recopilar datos confidenciales, bloquear el acceso a la red, apagar sistemas, etc.

Ejemplo: Virus, Gusanos, Troyanos, Ransomware, Cryptojacking, Spyware, etc.

Ataques de ingeniería social

Los ataques de ingeniería social se logran engañando a las personas para que proporcionen información confidencial o instalando malware en sus sistemas sin querer. El atacante manipula a la víctima de tal manera que realiza acciones que pueden provocar violaciones de seguridad.

Ejemplos de ataques de ingeniería social: hostigamiento, pretexto, vishing, smishing, piggybacking, tailgating, etc.

Ataques a la cadena de suministro

Los ataques a la cadena de suministro son un tipo de ciberataque que tiene como objetivo los eslabones más débiles de la cadena de suministro de una organización. Esta cadena de suministro es la cadena de todas las personas, recursos, tecnologías y actividades involucradas en la producción y venta de un producto. Al atacar las cadenas de suministro, los piratas informáticos intentan explotar la relación entre la organización y las partes involucradas para obtener sus propios beneficios monetarios.

Ejemplos de ataques a la cadena de suministro: comprometer los procesos de desarrollo, comprometer los procedimientos de firma de código, actualizaciones automatizadas de hardware,

código malicioso preinstalado en el hardware, etc.

Ataque de hombre en el medio

En este tipo de ataque, el atacante intercepta las comunicaciones entre los dos puntos finales. El pirata informático escucha a escondidas la comunicación para robar información confidencial e incluso se hace pasar por las partes involucradas en la comunicación para robar información.

Ejemplos de ataques de intermediario: escuchas de Wi-Fi, secuestro de correo electrónico, suplantación de DNS, suplantación de IP, suplantación de HTTPS, etc.

Ataque de denegación de servicio

Un ataque de denegación de servicio (DoS) es un tipo de ataque que apaga un sistema y una red dejándolos inaccesibles para los usuarios. Estos ataques lo logran inundando el sistema o la red con tráfico para bloquearlo e impedir que los usuarios legítimos utilicen los servicios requeridos.

Ejemplos de ataques de denegación de servicio: inundación DDoS HTTP, inundación DDoS SYN, inundación DDoS UDP, inundación ICMP, amplificación del protocolo de tiempo de red (NTP), etc.

Ataques de inyección

Bajo el ataque de inyección, el hacker inserta entradas maliciosas en el código fuente de una aplicación. Luego, el servidor procesa la entrada insertada como parte de una consulta o un comando que altera el funcionamiento de la aplicación. Una vez que se logra el ataque, el pirata informático puede acceder fácilmente a los datos confidenciales e incluso abarcar todo el sistema.

Ejemplos de ataques de inyección: inyección de SQL, inyección de código, inyección de comandos del sistema operativo, inyección de protocolo ligero de acceso a directorios (LDAP), inyección de entidades externas XML (XXE), ejecución de falsificación de solicitudes del lado del servidor (SSRF), secuencias de comandos entre sitios (XSS), etc.

¿Por qué es necesario protegerse contra las ciberamenazas?

La protección contra amenazas cibernéticas es importante para salvaguardar y proteger datos sensibles, información personal o cualquier otra información confidencial. A continuación se detallan otras razones por las que necesita protección contra las amenazas de ciberseguridad:

- Mantener la reputación de la marca.

- Reducir las violaciones de seguridad de terceros

- Protección de la información de identificación personal (PII) de sus clientes

- Mantener el cumplimiento normativo y legal

- Mantener la credibilidad y la confianza entre los clientes.

- Reducir las pérdidas financieras resultantes de violaciones de datos.

Más información: Consejos y mejores prácticas de ciberseguridad en 2023

Tipos de soluciones de ciberseguridad para frenar los ciberataques

Las soluciones de ciberseguridad son un tipo de herramientas y servicios que pueden ayudar a mitigar los efectos de los ciberataques. Estas soluciones vienen con características específicas para hacer frente a un tipo particular de amenazas cibernéticas. Estos son algunos de los tipos más comunes de soluciones de ciberseguridad:

- Soluciones de seguridad de aplicaciones: para identificar vulnerabilidades en una aplicación durante y después del desarrollo.

- Soluciones de seguridad para terminales: estas soluciones se implementan en dispositivos terminales, como servidores, para evitar malware y acceso no autorizado.

- Soluciones de seguridad de red: se utilizan para monitorear el tráfico de la red, identificar el tráfico malicioso y mitigar las amenazas de la red.

- Soluciones de seguridad de Internet de las cosas (IoT): este tipo de soluciones ayudan a ganar visibilidad y controlar la red de los dispositivos IoT.

- Soluciones de Seguridad en la Nube: se utilizan para ganar visibilidad y control sobre entornos de nube pública, privada e híbrida. Además, también ayudan a identificar vulnerabilidades y remediarlas.

Amenazas y tendencias de la ciberseguridad para 2023

A medida que van surgiendo nuevas vulnerabilidades y vectores de ataque, muchas amenazas cibernéticas nuevas han pasado a primer plano además de las existentes. Estas son algunas de las ciberamenazas emergentes que han afectado a las empresas en 2023.

- Uso de inteligencia artificial por parte de piratas informáticos para piratear sistemas

- Hackear vehículos y dispositivos IoT para robar datos a través de software

- Configurar mal los entornos de nube para robar información

- Realizar ataques patrocinados por el estado debido a situaciones de geolocalización

- Uso de Malvertising para inyectar código malicioso en anuncios digitales

Conclusión

En el panorama digital actual, es imperativo que las personas y las organizaciones se mantengan informados sobre las ciberamenazas emergentes e implementen medidas de seguridad efectivas. Al ser consciente de los tipos de amenazas cibernéticas, podrá mitigar los efectos de estas amenazas y mantener todos los datos protegidos contra filtraciones tanto en el presente como en el futuro.

Preguntas frecuentes

¿Qué es una amenaza en ciberseguridad?

Una amenaza en ciberseguridad es un tipo de acto realizado por una persona para robar información confidencial o dañar los sistemas informáticos para su propio beneficio monetario.

¿Cuáles son los seis pilares de la ciberseguridad?

Los seis pilares de la ciberseguridad incluyen gobernanza, cumplimiento, gestión de riesgos, educación, gestión de incidentes y controles técnicos.

¿Cuáles son las ciberamenazas en 2023?

El phishing, la ingeniería social, el robo de datos, el ransomware y los ataques a la cadena de suministro de software serán los tipos más comunes de ciberamenazas en 2023.

¿Cuáles son los tipos de ciberseguridad?

Existen diferentes tipos de ciberseguridad, incluida la seguridad de aplicaciones, la seguridad en la nube, la seguridad de terminales, la seguridad móvil, la seguridad de redes, la seguridad de terminales, etc.

¿Cómo funciona la ciberseguridad?

La ciberseguridad funciona mediante la implementación de medidas preventivas como firewalls y actualizaciones de software para bloquear actividades maliciosas.

¿Cuáles son las 10 principales amenazas a la ciberseguridad?

Las 10 principales amenazas a la seguridad cibernética son phishing, ransomware, malware, ingeniería social, ataques de intermediario, troyanos, ataques de denegación de servicio, inyección SQL y criptojacking.