Inteligencia sobre amenazas cibernéticas: significado y tipos

Publicado: 2023-11-21Resumen: Al aprovechar la inteligencia de seguridad cibernética, puede ganar fácilmente invisibilidad ante ciberatacantes desconocidos e identificar los motivos detrás de los ataques. Descubramos a continuación algunos otros beneficios de utilizar información sobre amenazas cibernéticas.

La inteligencia sobre amenazas cibernéticas está a la vanguardia de la ciberseguridad moderna y actúa como un componente esencial en la lucha contra las amenazas digitales en evolución. En un panorama donde los atacantes de la seguridad cibernética cambian sus tácticas con frecuencia, las organizaciones utilizan la ciberinteligencia para obtener información valiosa sobre los riesgos potenciales, las vulnerabilidades y los métodos utilizados por los agentes maliciosos.

Con él, podrá anticipar, prevenir y mitigar con éxito las ciberamenazas. En este artículo, aprenderemos más sobre esto y cómo puedes aprovecharlo para tu empresa.

Tabla de contenido

¿Qué se entiende por inteligencia sobre amenazas?

La inteligencia de amenazas son los datos que se recopilan, procesan y analizan para comprender los objetivos, los motivos y los comportamientos de ataque de los actores de la amenaza. Permite a los usuarios tomar decisiones rápidas y cambiar sus estrategias para luchar contra varios actores de amenazas.

¿Por qué necesita inteligencia contra amenazas?

La inteligencia sobre amenazas beneficia a las empresas al permitirles procesar los datos de las amenazas y obtener una mejor comprensión de los ciberatacantes, responder rápidamente a los incidentes y tomar medidas de forma proactiva para evitar ataques en el futuro. Algunas otras razones para aprovechar la inteligencia sobre amenazas incluyen:

- Proporciona visibilidad sobre atacantes desconocidos o actores de amenazas.

- Empodera a los equipos destacando los motivos de los atacantes y sus tácticas, técnicas y procedimientos (TTP).

- Ayuda a comprender el procedimiento de toma de decisiones de los atacantes.

- Automatización de la recopilación y el procesamiento de datos mediante el aprendizaje automático

- Gestión del flujo diario de datos de amenazas

¿Quién se beneficia más de la inteligencia sobre amenazas?

Los equipos de seguridad y gestión de riesgos son los que más se benefician de la inteligencia sobre amenazas, ya que les ayuda a optimizar las tareas relacionadas con amenazas y seguridad dentro de la organización. Estos son los miembros del equipo que más se benefician de la inteligencia sobre amenazas:

- Analista de Seguridad/TI: El analista puede optimizar las capacidades de prevención o detección y mejorar su defensa contra ciberataques.

- Analista de SOC: la inteligencia de amenazas puede ayudar al analista de SOC a priorizar los incidentes después de considerar su riesgo e impacto en la empresa.

- Equipo de respuesta a incidentes de seguridad informática (CSIRT): el equipo puede aprovechar los datos para acelerar las investigaciones, la gestión, la priorización de incidentes, etc.

- Analista de Intel: con la ayuda de la inteligencia sobre amenazas, el analista puede identificar y rastrear a los actores de amenazas que atacan a la organización.

- Dirección ejecutiva: la dirección puede comprender mejor los riesgos de seguridad cibernética y las opciones disponibles para abordarlos.

¿Qué es el ciclo de vida de la inteligencia sobre amenazas?

El ciclo de vida de Threat Intelligence proporciona a los equipos de seguridad una metodología estructurada para recopilar, analizar y utilizar inteligencia sobre amenazas. Además, el ciclo ayuda a comprender mejor el panorama de amenazas para reaccionar de manera eficiente ante las amenazas a la seguridad. El ciclo de vida de Threat Intelligence funciona en seis pasos, como se enumera a continuación:

Paso 1: Planificación: en el primer paso, el equipo de seguridad y otras personas involucradas en la toma de decisiones de seguridad establecen los requisitos de la inteligencia sobre amenazas. Por ejemplo, pueden planear descubrir atacantes y sus motivos, superficies de ataque y estrategias para combatir estos ataques.

Paso 2: Recopilación: En el segundo paso, el equipo recopila todos los datos necesarios para lograr los objetivos establecidos en el paso uno. Dependiendo de estos objetivos, el equipo de seguridad utilizará registros de tráfico, fuentes de datos disponibles, redes sociales, foros, etc., para recopilar datos.

Paso 3: Procesamiento: Una vez que se recopilan los datos, se convertirán a un formato legible para su análisis. El procedimiento incluye filtrar falsos positivos, descifrar archivos, traducir datos de recursos externos, etc. También puede utilizar una herramienta de inteligencia de amenazas para automatizar este procedimiento mediante inteligencia artificial y aprendizaje automático.

Paso 4: Análisis: una vez procesados los datos, el equipo probará y verificará tendencias, patrones y conocimientos a través de estos datos. Luego, los conocimientos se utilizan para lograr los objetivos establecidos en el paso inicial.

Paso 5: Difusión: en este paso, el equipo de inteligencia sobre amenazas convierte los hallazgos de sus datos en un formato digerible y los comparte con las partes interesadas. La información suele presentarse en una o dos páginas sin utilizar jerga técnica.

Paso 6: Comentarios: Esta es la etapa final del ciclo de vida de la inteligencia sobre amenazas donde se recopilan comentarios de los accionistas y se toma una decisión sobre si debería haber algunos cambios en las operaciones de inteligencia sobre amenazas. Además, se planifica el próximo ciclo de inteligencia de amenazas si los requisitos de las partes interesadas no se cumplen en el ciclo actual.

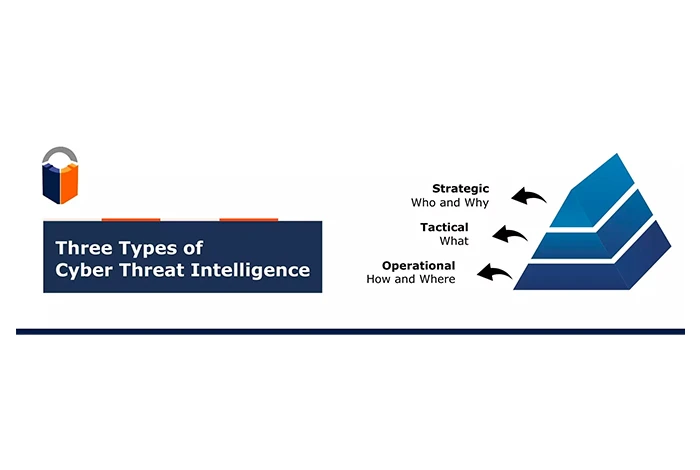

¿Cuáles son los tipos de inteligencia sobre amenazas?

La inteligencia sobre amenazas cibernéticas se clasifica principalmente en tres categorías que atienden a diferentes etapas de la toma de decisiones y respuestas a la estrategia de ciberseguridad de la organización.

La inteligencia de amenazas tácticas se centra en las amenazas en curso, mientras que las inteligencias de amenazas operativas y estratégicas se centran en un análisis de amenazas más profundo. A continuación se muestra una enumeración detallada de cada uno de ellos.

Inteligencia táctica sobre amenazas

Lo utiliza el centro de operaciones de seguridad (SOC) para detectar y responder a ciberataques en curso. Se centra principalmente en indicadores de compromiso (IOC) comunes, como direcciones IP incorrectas, hashes de archivos, URL, etc.

Además, también ayuda al equipo de respuesta a incidentes a filtrar falsos positivos e interceptar ataques genuinos.

Inteligencia operativa sobre amenazas

Este tipo de inteligencia sobre amenazas proporciona conocimiento sobre los ataques. Se centra en proporcionar detalles sobre los TTP y los comportamientos de los actores de amenazas identificados, como sus vectores, vulnerabilidades y también los activos de la empresa a los que pueden apuntar los piratas informáticos.

Esta información puede ayudar a identificar actores de amenazas que pueden atacar a las organizaciones y a formular controles de seguridad para frenar sus ataques.

Inteligencia estratégica sobre amenazas

La inteligencia estratégica sobre amenazas implica analizar y comprender las tendencias de las amenazas, los riesgos potenciales y las amenazas emergentes que pueden afectar a la organización a largo plazo. Proporciona a los responsables de la toma de decisiones información sobre el panorama global de amenazas para formular estrategias de seguridad eficaces a largo plazo.

Esto comprende recopilar datos sobre desarrollos geopolíticos, tendencias de la industria, amenazas cibernéticas, etc., para anticipar y mitigar riesgos.

¿Qué se entiende por programa de inteligencia contra amenazas cibernéticas?

El programa Cyber Threat Intelligence reúne todas las fuentes de amenazas cibernéticas en una sola fuente para verlas juntas en lugar de por separado. Al verlos juntos, puede identificar fácilmente amenazas, tendencias y eventos cibernéticos y cambios en las tácticas de los piratas informáticos.

Con los programas de inteligencia de amenazas, la información se presenta de una manera que le facilita realizar análisis de amenazas.

Conclusión

La inteligencia sobre amenazas cibernéticas sirve como una herramienta poderosa que brinda a las organizaciones los medios para comprender el panorama de amenazas actual y predecir y prepararse para futuros ataques cibernéticos.

Al aprovechar los conocimientos derivados de la inteligencia de seguridad cibernética, puede desarrollar políticas y procedimientos de seguridad que le ayuden a mantener su organización a salvo de las amenazas cibernéticas.

Preguntas frecuentes relacionadas con la inteligencia sobre amenazas cibernéticas

¿Cuáles son las últimas tendencias y desarrollos en inteligencia sobre amenazas cibernéticas?

Las últimas tendencias y desarrollos en inteligencia sobre amenazas cibernéticas incluyen el uso de inteligencia artificial y aprendizaje automático para automatizar el análisis e identificar posibles amenazas cibernéticas. Además, la opción de colaboración en tiempo real también ayudará a los equipos de seguridad a trabajar en colaboración y mitigar los riesgos y las amenazas cibernéticas.

¿Cuál es el objetivo principal de la inteligencia sobre amenazas cibernéticas?

El principal objetivo de la inteligencia sobre ciberamenazas es ofrecer conciencia situacional a los equipos de seguridad. La conciencia situacional implica tener una comprensión clara del panorama de amenazas, las vulnerabilidades de las organizaciones y el impacto de los ciberataques en las organizaciones.

¿Quién utiliza la inteligencia sobre amenazas cibernéticas?

La inteligencia sobre amenazas cibernéticas generalmente la utiliza el personal del SOC y los equipos de respuesta a incidentes que utilizan los datos para crear estrategias efectivas para mitigar las amenazas cibernéticas.

¿Qué son los feeds de inteligencia sobre amenazas cibernéticas?

Las fuentes de inteligencia de amenazas son flujos de datos actualizados que ayudan a los usuarios a identificar diferentes amenazas de ciberseguridad, sus fuentes y también la infraestructura que podría verse afectada por estos ataques.

¿Cómo se utiliza la inteligencia sobre amenazas cibernéticas?

Puede utilizar la inteligencia sobre amenazas cibernéticas para reconocer actores de amenazas que pueden atacar su organización y responder rápidamente a estos ataques a través de varios protocolos de seguridad.

¿Qué es la plataforma de inteligencia de amenazas?

Una plataforma de inteligencia sobre amenazas recopila, agrega y organiza datos de inteligencia sobre amenazas de diversos recursos.