7 meilleurs outils et logiciels SIEM en 2023

Publié: 2023-12-28Résumé : Les outils SIEM jouent un rôle important dans les opérations de sécurité d'une entreprise, permettant aux équipes de sécurité de visualiser, détecter et répondre aux incidents de sécurité. Cet article vous aidera à choisir la bonne solution de gestion des incidents et des événements de sécurité pour votre entreprise.

Avec l’évolution du paysage numérique, la nécessité d’une détection robuste des menaces, d’une réponse aux incidents et d’une gestion de la conformité est devenue importante. Les outils SIEM sont l'une de ces solutions qui peuvent vous aider à regrouper et à analyser différentes sources de données de sécurité pour fournir des informations sur les incidents de sécurité potentiels. Dans cet article, vous découvrirez les meilleurs outils que vous pouvez utiliser pour renforcer votre posture de sécurité.

Table des matières

Qu'est-ce que la gestion des informations et des événements de sécurité (SIEM) ?

La gestion des informations et des événements de sécurité (SIEM) est un type de logiciel de sécurité qui aide à organiser et à traiter les vulnérabilités et menaces de sécurité potentielles qui pourraient avoir un impact sur les opérations commerciales quotidiennes. Ces systèmes aident les équipes de sécurité à détecter les anomalies de comportement des utilisateurs et à utiliser l'IA pour automatiser les procédures manuelles liées à la détection des menaces et à la réponse aux incidents.

Comment fonctionne le SIEM ?

Le logiciel SIEM collecte les données des journaux de sécurité générées via différentes sources telles que les pare-feu et les antivirus. Ensuite, le logiciel traite ces données et les convertit dans un format standard.

Après cela, les outils de sécurité SIEM effectuent une analyse pour identifier et catégoriser les incidents de sécurité. Une fois ceux-ci découverts, des alertes de sécurité sont envoyées au personnel chargé de gérer les incidents. De plus, ces outils génèrent également des rapports spécifiques aux incidents de sécurité.

En parcourant ces rapports, les équipes de sécurité formulent des plans de gestion des incidents pour lutter contre ces incidents et atténuer leurs effets.

Fonctionnalités importantes des outils SIEM

Les outils de sécurité SIEM sont dotés de nombreuses fonctionnalités essentielles pour rationaliser la gestion des incidents et renforcer la sécurité au sein de l'organisation. Il est livré avec des fonctionnalités telles que la veille sur les menaces, la gestion de la conformité, la gestion des incidents, la détection des menaces et des attaques. Voici quelques-unes des fonctionnalités les plus essentielles dont vous bénéficiez dans un logiciel de gestion des incidents et des événements de sécurité :

- Collecte de journaux : les outils SIEM collectent des données de journaux provenant de différentes sources telles que les périphériques réseau, les serveurs, les applications, les appareils de sécurité, etc.

- Corrélation des événements : le logiciel SIEM corrèle et analyse les données collectées pour identifier les modèles, les tendances et les incidents de sécurité potentiels en reliant les événements liés entre eux.

- Alertes et notifications : les solutions SIEM envoient des alertes et des notifications à l'équipe de sécurité pour répondre rapidement aux activités suspectes et aux incidents de sécurité.

- Gestion des incidents : ces outils offrent une fonctionnalité intégrée pour enquêter et répondre aux incidents de sécurité, aidant ainsi les organisations à atténuer l'impact de toute faille de sécurité potentielle.

- Analyse médico-légale : les outils SIEM incluent des fonctionnalités médico-légales, permettant aux équipes de sécurité d'analyser les données historiques et de comprendre la cause première des incidents de sécurité.

- Analyse du comportement des utilisateurs et des entités (UEBA) : avec UEBA, vous pouvez surveiller et analyser le comportement des utilisateurs et des entités impliqués dans des activités anormales.

Notre méthodologie pour sélectionner les outils SIEM

Nous avons pris en compte les facteurs suivants pour sélectionner le logiciel qui vous convient :

- Un outil SIEM capable de collecter à la fois des messages de journal et des données de trafic en direct

- Un module pour gérer les données des fichiers journaux

- Le logiciel doit offrir des capacités d'analyse de données

- Tout logiciel intuitif et facile à utiliser

Meilleurs outils et logiciels SIEM

| Logiciel | Meilleur pour | Système d'Exploitation pris en charge | Essai gratuit |

|---|---|---|---|

| Gestionnaire d’événements de sécurité SolarWinds | Gestion des événements réseau | Windows, Linux, Mac, Solaris. | 30 jours |

| IBM QRadar | Surveillance des journaux de différents serveurs. | Windows, Linux, Mac, Solaris. | Disponible |

| Dynatrace | Surveillance des applications et de l'infrastructure | Linux, Ubuntu, Red Hat, etc. | 15 jours |

| SIEM de sécurité élastique | Afficher les données des applications à partir d'un seul endroit | Prend en charge le déploiement de la Suite Elastic | Utilisation gratuite |

| Nouvelle relique | Améliorer la visibilité sur l’ensemble de l’infrastructure | Linux, Windows, MacOS, ARM, etc. | Disponible |

| Splunk | Visualiser et analyser les données | Windows, Linux, Mac, Solaris | Disponible |

| SIEM Cloud Datadog | Gérer la détection des menaces et les enquêtes | Basé sur le cloud | 14 jours |

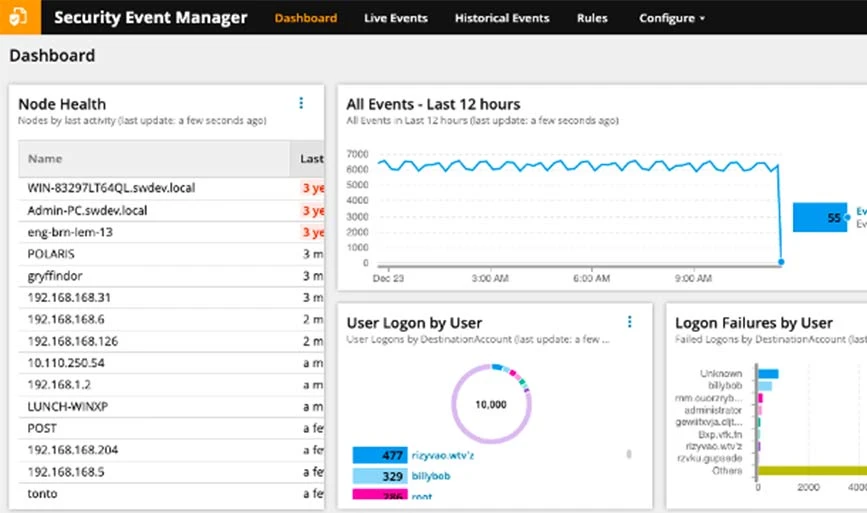

1. Gestionnaire d'événements de sécurité SolarWinds

SolarWinds Security Event Manager est un logiciel SIEM conçu pour détecter et répondre aux menaces de sécurité. Il agit comme une plateforme centrale pour collecter, analyser et visualiser les données de journaux provenant de plusieurs sources sur votre réseau, offrant ainsi une vue unifiée de votre posture de sécurité. Certaines fonctionnalités essentielles de ce logiciel incluent la surveillance de l'intégrité des fichiers, la surveillance de la sécurité du réseau, la surveillance des journaux SIEM, la détection des botnets, etc.

Fonctionnalités du gestionnaire d’événements de sécurité SolarWinds

- Fournit une collecte et une normalisation centralisées des journaux

- Offre une détection des menaces et une gestion des réponses

- Offre des outils intégrés de reporting de conformité

- Identifie et gère les attaques DDoS

- Analyse des journaux du serveur proxy Squid

Comment fonctionne le gestionnaire d’événements de sécurité SolarWinds ?

SolarWinds Security Event Manager rassemble et normalise les données de journal des appareils agents et non-agents dans un tableau de bord centralisé. Après cela, vous pouvez l'utiliser pour identifier des modèles dans le tableau de bord pour les activités anormales. Cela peut également aider à créer des règles pour surveiller le trafic des événements et créer une action automatisée pour les événements survenus.

Avantages et inconvénients du gestionnaire d'événements de sécurité SolarWinds

- Grâce à lui, vous pouvez automatiser la gestion des risques de non-conformité.

- Il vous permet de surveiller les événements et les journaux provenant de plusieurs sources pour empêcher les attaques DDoS.

- La résolution des bugs prend beaucoup de temps.

2. IBM QRadar

IBM QRadar est une solution de gestion des informations et des événements de sécurité (SIEM) développée par IBM. Il aide les organisations à détecter et à répondre aux menaces de cybersécurité en collectant et en analysant les données de journaux provenant de diverses sources au sein de leur infrastructure informatique. QRadar assure une surveillance en temps réel, une corrélation des événements et prend en charge les activités de réponse aux incidents, améliorant ainsi la posture globale de cybersécurité d'une organisation.

Fonctionnalités d'IBM QRadar

- Effectue des renseignements sur les menaces réseau pour identifier les menaces

- Prend en charge l'analyse du comportement des utilisateurs (UBA) pour identifier les activités anormales

- Fournit des renseignements sur les menaces pour comprendre le paysage des menaces

Comment fonctionne IBM QRadar ?

IBM QRadar collecte, traite et stocke les données réseau en temps réel. L'outil utilise ces données pour gérer la sécurité du réseau via des informations et une surveillance en temps réel, des alertes et des réponses aux menaces réseau.

IBM QRadar SIEM dispose d'une architecture modulaire pour obtenir une visibilité en temps réel sur votre infrastructure informatique que vous pouvez utiliser pour la détection et la priorisation des menaces.

Avantages et inconvénients d'IBM QRadar

- Il fournit un guide d'informations complet pour localiser les données importantes dans le logiciel.

- Le processus de surveillance de la sécurité est entièrement automatisé avec IBM QRadar.

- IBM QRadar peut être complexe à mettre en place pour ceux qui n'ont aucune expertise.

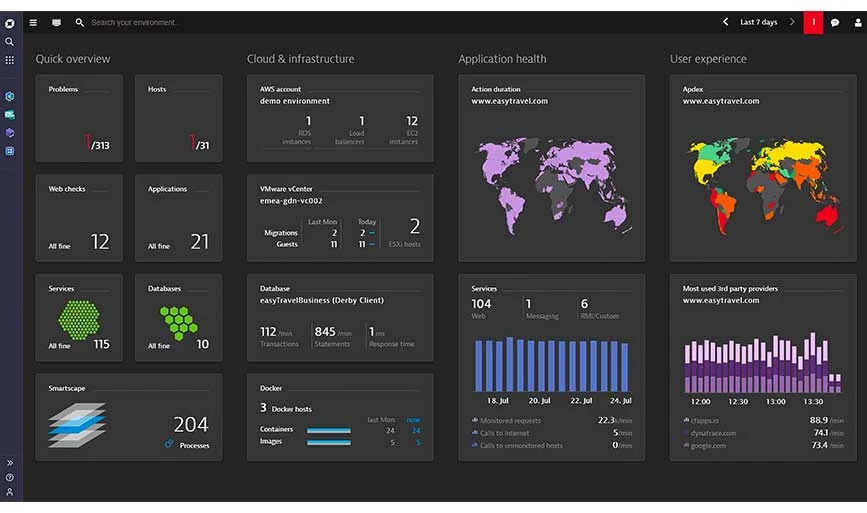

3. Dynatrace

Dynatrace fournit des outils pour la surveillance des performances des applications (APM), la surveillance de l'infrastructure et la surveillance de l'expérience numérique. Il aide les organisations à obtenir des informations sur les performances de leurs applications et de leur infrastructure en temps réel. Dynatrace utilise l'intelligence artificielle pour automatiser la détection des problèmes, l'analyse des causes profondes et l'optimisation des performances des applications, contribuant ainsi à des opérations numériques efficaces et fiables.

Caractéristiques de Dynatrace

- Fournit une détection avancée des menaces

- Déclenche des alertes lorsque le risque augmente

- Offre plus de 1 000 applications d'intégration

- Identifie et gère les incidents

Comment fonctionne Dynatrace ?

Grâce à des technologies de base puissantes, Dynatrace offre des analyses et une automatisation pour une observabilité et une sécurité unifiées dans un environnement totalement adaptable. Par exemple, il peut s'intégrer à AppEngine pour développer et héberger des applications Web à grande échelle.

Avantages et inconvénients de Dynatrace

- Dynatrace a une configuration simple qui nécessite une expertise technique minimale.

- Il peut également fournir des informations approfondies sur les performances des applications.

- Il offre des options de personnalisation limitées pour personnaliser les tableaux de bord et les rapports.

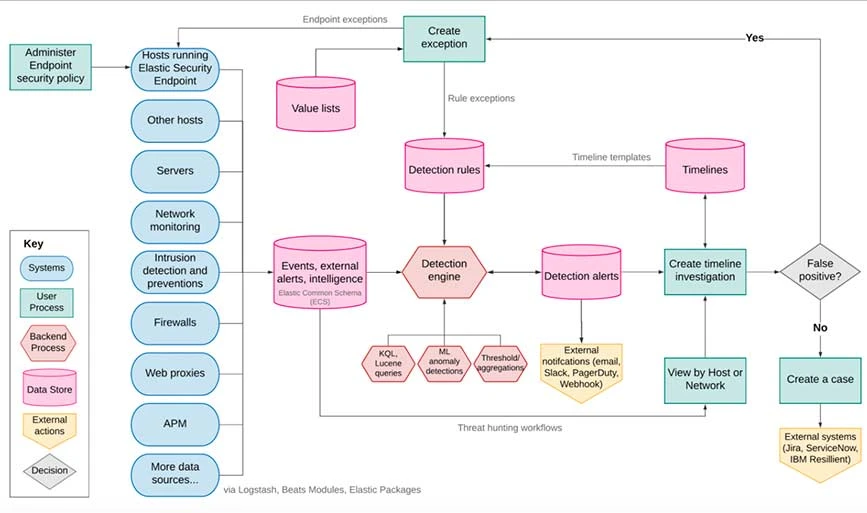

4. SIEM de sécurité élastique

Elastic Security SIEM (Security Information and Event Management), est une solution de sécurité fournie par Elastic. Cet outil SIEM est conçu pour aider les organisations à détecter et à répondre aux menaces de sécurité en centralisant et en analysant les données liées à la sécurité. Il est doté de fonctionnalités permettant d'évaluer les risques grâce au ML et à l'analyse des entités, d'automatiser la réponse aux menaces, de rationaliser les flux de travail liés aux menaces, etc.

Comment fonctionne le SIEM de sécurité élastique ?

Cet outil utilise Beats (agents) pour collecter et expédier les journaux et les événements de sécurité. Ensuite, il utilise ces données ingérées à des fins d’analyse. Après cela, il utilise des règles prédéfinies et des modèles d'apprentissage automatique pour analyser les données fournies afin de détecter les activités anormales, les menaces, etc. Une fois les menaces détectées, des alertes sont envoyées au personnel désigné en fonction des résultats de la détection des anomalies. Enfin, il gère automatiquement les menaces et les incidents en fonction des actions déclenchées.

Fonctionnalités d'Elastic Security SIEM

- Collecte et analyse les journaux Elastic Security SIEM provenant de diverses sources

- Utilise les renseignements sur les menaces pour identifier les menaces potentielles

- Analyse les données d’environnement en masse

- Automatise la détection des activités suspectes via des règles basées sur le comportement

Avantages et inconvénients du SIEM de sécurité élastique

- Il peut également identifier les logiciels malveillants de type 0-day.

- Son délai de gestion des incidents est rapide.

- Il ne fournit aucune option pour modifier les profils de capteurs après les avoir créés.

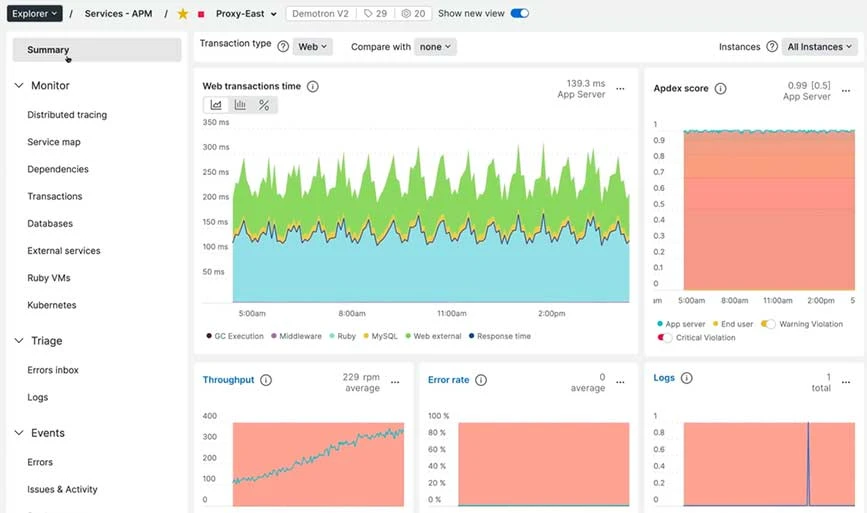

5. Nouvelle relique

New Relic est une plate-forme de surveillance qui fournit des informations sur les performances des applications, les interactions des utilisateurs, le comportement du système, etc. Elle permet aux développeurs et aux équipes informatiques de détecter les problèmes, d'optimiser les performances et d'améliorer l'expérience utilisateur. Grâce à lui, vous bénéficiez de fonctionnalités telles que la surveillance, les alertes et les analyses en temps réel pour aider les entreprises à maintenir la fiabilité et l'efficacité de leurs logiciels et applications.

Caractéristiques de la nouvelle relique

- Crypte les données confidentielles pour plus de sécurité

- Authentifie les utilisateurs via la gestion des accès

- Répond aux dossiers de conformité en matière de sécurité

- Offre des paramètres de sécurité personnalisables

Comment fonctionne la nouvelle relique ?

New Relic ajoute d'abord toutes les données des journaux d'applications dans le logiciel visible via le tableau de bord de surveillance des applications. Ensuite, vous pouvez voir les données de l'application en accédant aux pages Infrastructure > APM > Logs UI. Si vous souhaitez voir plus de données, vous pouvez les ajouter au tableau de bord. Après cela, il vous avertit via des alertes si des problèmes sont détectés dans l'application.

Avantages et inconvénients de la nouvelle relique

- Il présente une courbe d'apprentissage intuitive lorsqu'il s'agit de visualiser et d'organiser des données.

- New Relic offre des informations approfondies sur le comportement des utilisateurs, telles que les rediffusions de sessions, l'analyse des erreurs, l'analyse de l'entonnoir, etc.

- Ses fonctionnalités de recherche se limitent à la surveillance et au dépannage des applications et de l'infrastructure.

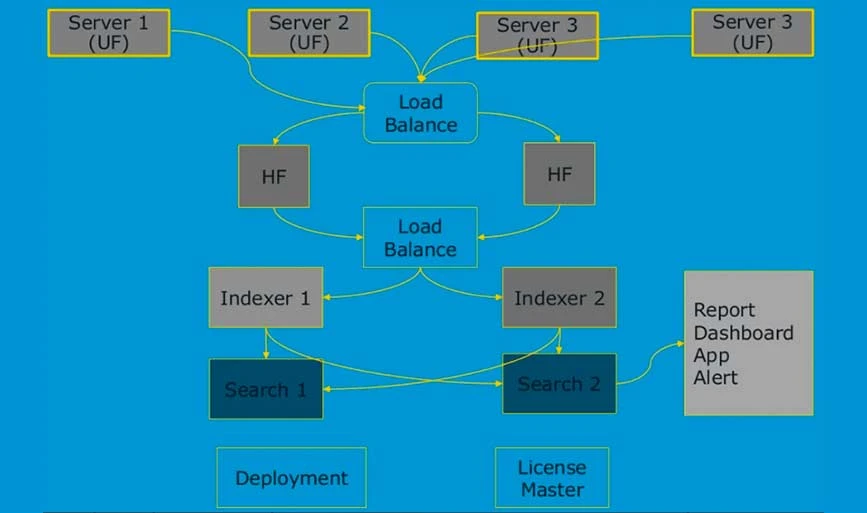

6. Splunk

Splunk Enterprise Security aide à surveiller et à détecter les événements provenant de différents réseaux et dispositifs de sécurité. Certaines fonctionnalités de ce logiciel incluent la gestion des corrélations d'événements, l'envoi d'alertes, l'analyse de la topologie des menaces, l'obtention d'une visibilité sur l'infrastructure informatique, l'envoi d'alertes basées sur les risques, etc. De plus, il peut aider à identifier les anomalies sur différents appareils.

Fonctionnalités Splunk

- Fournit une détection avancée des menaces

- Déclenche des alertes lorsque le risque augmente

- Offre plus de 1 000 applications d'intégration

- Identifie et gère les incidents

Comment fonctionne Splunk ?

Splunk fonctionne via un redirecteur qui collecte les données de diverses machines distantes et les transmet à un index. Cet indexeur traite ensuite ces données en temps réel. Après cela, les utilisateurs finaux peuvent l'utiliser pour rechercher, analyser et visualiser des données.

Avantages et inconvénients de Splunk

- L'outil prend également en charge l'analyse du flux de données en temps réel.

- Il prend également en charge les corrélations d'événements complexes.

- Splunk propose des options limitées pour personnaliser le logiciel.

7. SIEM Cloud Datadog

Datadog Cloud SIEM fournit des outils pour surveiller et améliorer la sécurité de l'infrastructure, des applications, des conteneurs, etc. d'une organisation. Il permet aux utilisateurs de détecter et de répondre aux menaces de sécurité en collectant et en analysant des données liées à la sécurité provenant de diverses sources.

Comment fonctionne le SIEM Cloud de Datadog ?

Datadog Cloud SIEM identifie les menaces en temps réel dans les applications et l'infrastructure. L'outil analyse d'abord les journaux d'audit cloud et explore les règles d'identification des incidents. Ensuite, il examine les journaux pour déterminer si les règles ont été violées ou non. Si oui, un signal est généré et des notifications sont envoyées au personnel désigné pour répondre aux incidents.

Fonctionnalités de sécurité Datadog

- Corrèle et priorise les événements

- Détecte les menaces en temps réel

- Enquête sur les incidents et répond rapidement

- Offre un tableau de bord centralisé pour une collaboration en temps réel

- Brise les silos entre les développeurs, la sécurité, les équipes opérationnelles, etc.

Avantages et inconvénients du SIEM Cloud Datadog

- Il vous permet de suivre des dizaines de milliers de métriques d'infrastructure et d'afficher des enregistrements historiques, même sur une infrastructure qui n'existe pas.

- Datadog propose un tableau de bord intégré qui vous permet de visualiser l'ensemble de votre système technologique à partir d'une seule page.

- Les utilisateurs sont confrontés à des problèmes lors de l'intégration d'applications avec ce logiciel.

Conclusion

Les outils SIEM sont un atout indispensable pour la cybersécurité organisationnelle, fournissant une plate-forme unifiée pour surveiller, détecter et répondre aux incidents de sécurité. En utilisant les outils SIEM, les organisations peuvent naviguer dans le domaine dynamique de la cybersécurité avec résilience et agilité, protéger leurs actifs numériques et maintenir une défense vigilante contre l'évolution des cybermenaces.

FAQ

Quel outil SIEM est le plus utilisé ?

SolarWinds, Splunk, Datadog Cloud SIEM et New Relic font partie des outils de sécurité SIEM les plus utilisés que vous pouvez utiliser pour identifier et gérer les incidents.

Quels sont les exemples d’outils SIEM ?

Des exemples populaires d'outils SIEM incluent Datadog, Exabeam, Splunk Enterprise Security, IBM QRadar, LogRhythm NextGen SIEM, etc.

Que sont les outils SIEM et SOAR ?

Les solutions SIEM fournissent des notifications et des alertes sur les menaces et les incidents. Alors que le logiciel SOAR contextualise ces alertes et applique des actions correctives si nécessaire.

Que sont les outils SIEM gratuits ?

Avec les outils SIEM gratuits, vous pouvez facilement surveiller votre infrastructure et identifier toute anomalie sans prendre d'abonnement actif. Certains des outils SIEM gratuits les plus populaires incluent Prelude, OSSEC, Splunk free, QRadar, etc.

Quelle est la fonction principale de la gestion des informations et des événements de sécurité (SIEM) ?

L'objectif principal du SIEM est d'aider les entreprises à détecter, analyser et répondre rapidement aux menaces de sécurité qui affectent les opérations commerciales quotidiennes.

Quelle est l’importance du SIEM en matière de cybersécurité ?

SIEM signifie Security Information and Event Management, qui est un type de logiciel utilisé pour identifier et répondre aux menaces et aux incidents.