Intelligence sur les cybermenaces : signification et types

Publié: 2023-11-21Résumé : En tirant parti des renseignements sur la cybersécurité, vous pouvez facilement devenir invisible face aux cyberattaquants inconnus et identifier les motifs des attaques. Découvrons ci-dessous quelques autres avantages de l’utilisation des informations sur les cybermenaces.

Le renseignement sur les cybermenaces est à l’avant-garde de la cybersécurité moderne et constitue un élément essentiel dans la lutte contre l’évolution des menaces numériques. Dans un contexte où les cybercriminels changent fréquemment de tactique, les organisations utilisent la cyberintelligence pour obtenir des informations précieuses sur les risques potentiels, les vulnérabilités et les méthodes utilisées par les agents malveillants.

Grâce à lui, vous pouvez anticiper, prévenir et atténuer avec succès les cybermenaces. Dans cet article, nous en apprendrons plus à ce sujet et comment vous pouvez en tirer parti pour votre entreprise.

Table des matières

Qu’entend-on par renseignements sur les menaces ?

Les renseignements sur les menaces sont les données qui sont collectées, traitées et analysées pour comprendre les cibles, les motivations et les comportements d'attaque des acteurs de la menace. Il permet aux utilisateurs de prendre des décisions rapides et de modifier leurs stratégies pour lutter contre divers acteurs menaçants.

Pourquoi avez-vous besoin de renseignements sur les menaces ?

La veille sur les menaces profite aux entreprises en leur permettant de traiter les données sur les menaces et de mieux comprendre les cyberattaquants, de réagir rapidement aux incidents et de prendre de manière proactive des mesures pour éviter les attaques à l'avenir. Voici d’autres raisons d’exploiter les renseignements sur les menaces :

- Fournit une visibilité sur les attaquants inconnus ou les acteurs de la menace

- Renforce les équipes en mettant en évidence les motivations des attaquants et leurs tactiques, techniques et procédures (TTP).

- Aide à comprendre la procédure de prise de décision des attaquants

- Automatisation de la collecte et du traitement des données grâce à l'apprentissage automatique

- Gérer le flux quotidien de données sur les menaces

À qui profite le plus la veille sur les menaces ?

Les équipes de sécurité et de gestion des risques bénéficient le plus des renseignements sur les menaces, car ils les aident à rationaliser les tâches liées aux menaces et à la sécurité au sein de l'organisation. Voici les membres de l’équipe qui bénéficient le plus des renseignements sur les menaces :

- Analyste Sec/IT : L'analyste peut optimiser les capacités de prévention ou de détection et améliorer sa défense contre les cyberattaques.

- Analyste SOC : les renseignements sur les menaces peuvent aider l'analyste SOC à prioriser les incidents après avoir examiné leur risque et leur impact sur l'entreprise.

- Équipe de réponse aux incidents de sécurité informatique (CSIRT) : l'équipe peut exploiter les données pour accélérer les enquêtes, la gestion, la priorisation, etc.

- Analyste Intel : grâce aux renseignements sur les menaces, l'analyste peut identifier et suivre les acteurs malveillants qui attaquent l'organisation.

- Direction exécutive : la direction peut mieux comprendre les risques de cybersécurité et les options disponibles pour y faire face.

Quel est le cycle de vie des renseignements sur les menaces ?

Le cycle de vie des renseignements sur les menaces fournit aux équipes de sécurité une méthodologie structurée pour collecter, analyser et utiliser les renseignements sur les menaces. De plus, le cycle aide à mieux comprendre le paysage des menaces pour mieux réagir efficacement aux menaces de sécurité. Le cycle de vie des renseignements sur les menaces fonctionne en six étapes, énumérées ci-dessous :

Étape 1 : Planification : Dans un premier temps, l'équipe de sécurité et les autres personnes impliquées dans la prise de décision en matière de sécurité définissent les exigences en matière de renseignement sur les menaces. Par exemple, ils peuvent planifier la découverte des attaquants et de leurs motivations, des surfaces d'attaque et des stratégies pour lutter contre ces attaques.

Étape 2 : Collecte : Dans la deuxième étape, l'équipe collecte toutes les données nécessaires pour atteindre les objectifs fixés lors de la première étape. En fonction de ces objectifs, l'équipe de sécurité utilisera les journaux de trafic, les sources de données disponibles, les réseaux sociaux, les forums, etc., pour collecter des données.

Étape 3 : Traitement : Une fois les données collectées, elles seront converties dans un format lisible pour analyse. La procédure comprend le filtrage des faux positifs, le décryptage des fichiers, la traduction des données provenant de ressources étrangères, etc. Vous pouvez également utiliser un outil de renseignement sur les menaces pour automatiser cette procédure grâce à l'IA et à l'apprentissage automatique.

Étape 4 : Analyse : Une fois les données traitées, l'équipe testera et vérifiera les tendances, les modèles et les informations grâce à ces données. Les informations sont ensuite utilisées pour atteindre les objectifs fixés lors de l’étape initiale.

Étape 5 : Diffusion : Au cours de cette étape, l'équipe de renseignement sur les menaces convertit ses résultats de données dans un format compréhensible et les partage avec les parties prenantes. Les informations sont souvent présentées sur une ou deux pages sans aucune utilisation de jargon technique.

Étape 6 : Commentaires : Il s'agit de la dernière étape du cycle de vie du renseignement sur les menaces, au cours de laquelle les commentaires sont recueillis auprès des actionnaires et la décision est prise quant à l'opportunité d'apporter des changements aux opérations de renseignement sur les menaces. De plus, le prochain cycle de renseignement sur les menaces est planifié si les exigences des parties prenantes ne sont pas satisfaites dans le cycle en cours.

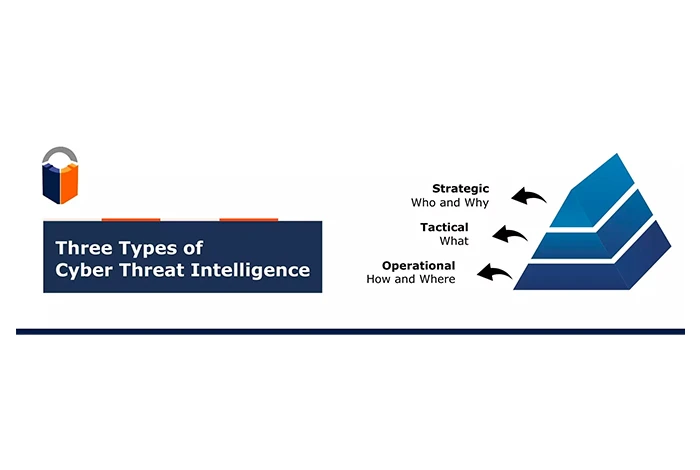

Quels sont les types de renseignements sur les menaces ?

Les renseignements sur les cybermenaces sont principalement classés en trois catégories qui répondent aux différentes étapes de prise de décision et de réponses à la stratégie de cybersécurité de l'organisation.

Les renseignements tactiques sur les menaces se concentrent sur les menaces en cours, tandis que les renseignements opérationnels et stratégiques sur les menaces se concentrent sur une analyse plus approfondie des menaces. Voici ci-dessous une énumération détaillée de chacun d’eux.

Intelligence tactique sur les menaces

Il est utilisé par le centre des opérations de sécurité (SOC) pour détecter et répondre aux cyberattaques en cours. Il se concentre principalement sur les indicateurs de compromission (IOC) courants tels que les mauvaises adresses IP, les hachages de fichiers, les URL, etc.

De plus, il aide également l'équipe de réponse aux incidents à filtrer les faux positifs et à intercepter les véritables attaques.

Intelligence opérationnelle sur les menaces

Ce type de renseignement sur les menaces fournit des connaissances sur les attaques. Il se concentre sur la fourniture de détails sur les TTP et les comportements des acteurs de menace identifiés, tels que leurs vecteurs, leurs vulnérabilités, ainsi que les actifs de l'entreprise que les pirates peuvent cibler.

Ces informations peuvent aider à identifier les acteurs malveillants susceptibles d’attaquer les organisations et à formuler des contrôles de sécurité pour freiner leurs attaques.

Intelligence stratégique sur les menaces

La veille stratégique sur les menaces implique l’analyse et la compréhension des tendances des menaces, des risques potentiels et des menaces émergentes qui peuvent avoir un impact sur l’organisation à long terme. Il fournit aux décideurs des informations sur le paysage mondial des menaces pour élaborer des stratégies de sécurité efficaces à long terme.

Cela comprend la collecte de données sur les évolutions géopolitiques, les tendances du secteur, les cybermenaces, etc., pour anticiper et atténuer les risques.

Qu’entend-on par programme de renseignement sur les cybermenaces ?

Le programme Cyber Threat Intelligence rassemble tous les flux de cybermenaces dans un seul flux pour les afficher ensemble plutôt que séparément. En les visualisant ensemble, vous pouvez facilement identifier les cybermenaces, les tendances, les événements et les changements dans les tactiques des pirates.

Avec les programmes de renseignement sur les menaces, les informations sont présentées de manière à vous permettre d’effectuer plus facilement une analyse des menaces.

Conclusion

Les renseignements sur les cybermenaces constituent un outil puissant qui fournit aux organisations les moyens de comprendre le paysage actuel des menaces, de prévoir et de se préparer aux futures cyberattaques.

En tirant parti des informations dérivées des renseignements sur la cybersécurité, vous pouvez développer des politiques et des procédures de sécurité qui vous aident à protéger votre organisation contre les cybermenaces.

FAQ relatives aux renseignements sur les cybermenaces

Quelles sont les dernières tendances et évolutions en matière de renseignement sur les cybermenaces ?

Les dernières tendances et développements en matière de renseignement sur les cybermenaces incluent l’utilisation de l’IA et de l’apprentissage automatique pour automatiser l’analyse et identifier les cybermenaces potentielles. De plus, l’option de collaboration en temps réel aidera également les équipes de sécurité à travailler en collaboration et à atténuer les risques et les cybermenaces.

Quel est l’objectif principal du renseignement sur les cybermenaces ?

L’objectif principal du renseignement sur les cybermenaces est d’offrir une connaissance de la situation aux équipes de sécurité. La connaissance de la situation implique d'avoir une compréhension claire du paysage des menaces, des vulnérabilités de l'organisation et de l'impact des cyberattaques sur les organisations.

Qui utilise les renseignements sur les cybermenaces ?

Les renseignements sur les cybermenaces sont généralement utilisés par le personnel du SOC et les équipes de réponse aux incidents qui utilisent les données pour créer des stratégies efficaces pour atténuer les cybermenaces.

Qu’est-ce que les flux de renseignements sur les cybermenaces ?

Les flux de renseignements sur les menaces sont des flux de données mis à jour qui aident les utilisateurs à identifier les différentes menaces de cybersécurité, leurs sources, ainsi que l'infrastructure qui pourrait être impactée par ces attaques.

Comment utilisez-vous les renseignements sur les cybermenaces ?

Vous pouvez utiliser les renseignements sur les cybermenaces pour reconnaître les acteurs malveillants susceptibles d'attaquer votre organisation et répondre rapidement à ces attaques via divers protocoles de sécurité.

Qu’est-ce qu’une plateforme de renseignement sur les menaces ?

Une plateforme de renseignement sur les menaces rassemble, regroupe et organise les données sur les menaces provenant de diverses ressources.