Intelligence sulle minacce informatiche: significato e tipologie

Pubblicato: 2023-11-21Riepilogo: sfruttando l'intelligence sulla sicurezza informatica, puoi facilmente ottenere l'invisibilità nei confronti di aggressori informatici sconosciuti e identificare i motivi dietro gli attacchi. Scopriamo di seguito alcuni altri vantaggi derivanti dall'utilizzo delle informazioni sulle minacce informatiche.

L’intelligence sulle minacce informatiche è in prima linea nella moderna sicurezza informatica e funge da componente essenziale nella lotta contro le minacce digitali in evoluzione. In un panorama in cui gli aggressori della sicurezza informatica cambiano frequentemente le loro tattiche, le organizzazioni utilizzano la cyber intelligence per ottenere informazioni preziose su potenziali rischi, vulnerabilità e metodi utilizzati dagli agenti dannosi.

Con esso, puoi anticipare, prevenire e mitigare con successo le minacce informatiche. In questo articolo ne parleremo meglio e scopriremo come sfruttarlo per la tua azienda.

Sommario

Cosa si intende per Threat Intelligence?

L'intelligence sulle minacce è costituita dai dati raccolti, elaborati e analizzati per comprendere gli obiettivi, le motivazioni e i comportamenti di attacco degli autori delle minacce. Consente agli utenti di prendere decisioni rapide e modificare le proprie strategie per combattere i vari attori delle minacce.

Perché hai bisogno di informazioni sulle minacce?

La Threat Intelligence avvantaggia le aziende consentendo loro di elaborare i dati sulle minacce e acquisire una migliore comprensione degli aggressori informatici, rispondere rapidamente agli incidenti e adottare misure proattive per evitare attacchi futuri. Alcuni altri motivi per sfruttare l'intelligence sulle minacce includono:

- Fornisce visibilità su aggressori o autori di minacce sconosciuti

- Autorizza i team evidenziando le motivazioni degli aggressori e le loro tattiche, tecniche e procedure (TTP).

- Aiuta a comprendere la procedura decisionale degli aggressori

- Automatizzazione della raccolta e dell'elaborazione dei dati tramite l'apprendimento automatico

- Gestione del flusso quotidiano di dati sulle minacce

Chi trae maggiori vantaggi dall’intelligence sulle minacce?

I team di sicurezza e gestione del rischio stanno beneficiando maggiormente dell’intelligence sulle minacce poiché li aiuta a semplificare le attività relative alle minacce e alla sicurezza all’interno dell’organizzazione. Ecco i membri del team che traggono maggiore vantaggio dall'intelligence sulle minacce:

- Analista tecnico/informatico: l'analista può ottimizzare le capacità di prevenzione o rilevamento e migliorare la propria difesa contro gli attacchi informatici.

- Analista SOC: l'intelligence sulle minacce può aiutare gli analisti SOC a dare priorità agli incidenti dopo aver considerato il rischio e l'impatto sull'azienda.

- Computer Security Incident Response Team (CSIRT): il team può sfruttare i dati per accelerare le indagini sugli incidenti, la gestione, la definizione delle priorità, ecc.

- Analista Intel: con l'aiuto dell'intelligence sulle minacce, l'analista può identificare e tenere traccia degli attori delle minacce che attaccano l'organizzazione.

- Management esecutivo: il management può comprendere meglio i rischi legati alla sicurezza informatica e le opzioni disponibili per affrontarli.

Qual è il ciclo di vita dell'intelligence sulle minacce?

Il Threat Intelligence Lifecycle fornisce ai team di sicurezza una metodologia strutturata per raccogliere, analizzare e utilizzare le informazioni sulle minacce. Inoltre, il ciclo aiuta a comprendere meglio il panorama delle minacce per reagire in modo efficiente alle minacce alla sicurezza. Il ciclo di vita dell'intelligence sulle minacce funziona in sei passaggi elencati di seguito:

Fase 1: pianificazione: nella prima fase, il team di sicurezza e le altre persone coinvolte nel processo decisionale sulla sicurezza stabiliscono i requisiti dell'intelligence sulle minacce. Ad esempio, possono pianificare di scoprire gli aggressori e le loro motivazioni, le superfici di attacco e le strategie per combattere questi attacchi.

Fase 2: Raccolta: nella seconda fase, il team raccoglie tutti i dati necessari per raggiungere gli obiettivi fissati nella fase uno. A seconda di questi obiettivi, il team di sicurezza utilizzerà i registri del traffico, le fonti di dati disponibili, i social media, i forum, ecc., per raccogliere dati.

Passaggio 3: elaborazione: una volta raccolti, i dati verranno convertiti in formato leggibile per l'analisi. La procedura include il filtraggio dei falsi positivi, la decrittografia dei file, la traduzione dei dati da risorse esterne, ecc. È inoltre possibile utilizzare uno strumento di intelligence sulle minacce per automatizzare questa procedura tramite l'intelligenza artificiale e l'apprendimento automatico.

Passaggio 4: analisi: dopo che i dati sono stati elaborati, il team testerà e verificherà tendenze, modelli e approfondimenti attraverso questi dati. Le informazioni vengono quindi utilizzate per raggiungere gli obiettivi stabiliti nella fase iniziale.

Fase 5: Diffusione: in questa fase, il team di intelligence sulle minacce converte i risultati dei dati in un formato comprensibile e condivide gli stessi con le parti interessate. Le informazioni sono spesso presentate in una o due pagine senza l'uso di termini tecnici.

Fase 6: feedback: questa è la fase finale del ciclo di vita dell'intelligence sulle minacce in cui viene raccolto il feedback degli azionisti e viene presa la decisione sull'opportunità di apportare alcune modifiche alle operazioni di intelligence sulle minacce. Inoltre, verrà pianificato il prossimo ciclo di intelligence sulle minacce nel caso in cui i requisiti delle parti interessate non vengano soddisfatti nel ciclo attuale.

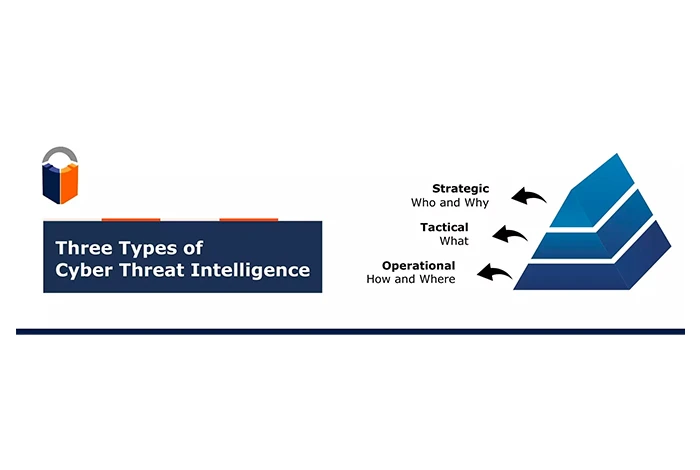

Quali sono i tipi di intelligence sulle minacce?

L'intelligence sulle minacce informatiche è principalmente classificata in tre categorie che soddisfano le diverse fasi del processo decisionale e le risposte alla strategia di sicurezza informatica dell'organizzazione.

L'intelligence tattica sulle minacce si concentra sulle minacce in corso, mentre le informazioni sulle minacce operative e strategiche si concentrano su un'analisi più approfondita delle minacce. Ecco un elenco dettagliato di ciascuno di essi di seguito.

Intelligenza tattica sulle minacce

Viene utilizzato dal Security Operations Center (SOC) per rilevare e rispondere agli attacchi informatici in corso. Si concentra principalmente sugli indicatori comuni di compromesso (IOC) come indirizzi IP errati, hash di file, URL, ecc.

Inoltre, aiuta anche il team di risposta agli incidenti a filtrare i falsi positivi e a intercettare attacchi autentici.

Intelligence operativa sulle minacce

Questo tipo di intelligence sulle minacce fornisce informazioni sugli attacchi. Si concentra sulla fornitura di dettagli sui TTP e sui comportamenti degli attori delle minacce identificati, come i loro vettori, le vulnerabilità e anche le risorse aziendali che gli hacker possono prendere di mira.

Queste informazioni possono aiutare a identificare gli autori delle minacce che possono attaccare le organizzazioni e a formulare controlli di sicurezza per frenare i loro attacchi.

Intelligence sulle minacce strategiche

L’intelligence strategica sulle minacce implica l’analisi e la comprensione delle tendenze delle minacce, dei rischi potenziali e delle minacce emergenti che possono avere un impatto sull’organizzazione nel lungo periodo. Fornisce ai decisori informazioni approfondite sul panorama globale delle minacce per elaborare strategie di sicurezza efficaci a lungo termine.

Ciò comprende la raccolta di dati sugli sviluppi geopolitici, le tendenze del settore, le minacce informatiche, ecc., per anticipare e mitigare i rischi.

Cosa si intende per programma di intelligence sulle minacce informatiche?

Il Programma Cyber Threat Intelligence riunisce tutti i feed sulle minacce informatiche in un unico feed per visualizzarli insieme anziché separatamente. Visualizzandoli insieme, puoi facilmente identificare minacce informatiche, tendenze, eventi e cambiamenti nelle tattiche degli hacker.

Con i programmi di intelligence sulle minacce, le informazioni vengono presentate in modo da semplificare l'esecuzione dell'analisi delle minacce.

Conclusione

L’intelligence sulle minacce informatiche funge da potente strumento che fornisce alle organizzazioni i mezzi per comprendere l’attuale panorama delle minacce e prevedere e prepararsi per futuri attacchi informatici.

Sfruttando le informazioni derivate dall'intelligence sulla sicurezza informatica, puoi sviluppare policy e procedure di sicurezza che ti aiutano a proteggere la tua organizzazione dalle minacce informatiche.

Domande frequenti relative all'intelligence sulle minacce informatiche

Quali sono le tendenze e gli sviluppi più recenti nell’intelligence sulle minacce informatiche?

Le ultime tendenze e sviluppi nell’intelligence sulle minacce informatiche includono l’uso dell’intelligenza artificiale e dell’apprendimento automatico per automatizzare l’analisi e identificare potenziali minacce informatiche. Inoltre, l’opzione della collaborazione in tempo reale aiuterà anche i team di sicurezza a lavorare in collaborazione e a mitigare i rischi e le minacce informatiche.

Qual è l’obiettivo principale dell’intelligence sulle minacce informatiche?

L’obiettivo principale dell’intelligence sulle minacce informatiche è offrire consapevolezza situazionale ai team di sicurezza. La consapevolezza situazionale implica avere una chiara comprensione del panorama delle minacce, delle vulnerabilità dell’organizzazione e dell’impatto degli attacchi informatici sulle organizzazioni.

Chi utilizza l’intelligence sulle minacce informatiche?

L'intelligence sulle minacce informatiche viene generalmente utilizzata dal personale SOC e dai team di risposta agli incidenti che utilizzano i dati per creare strategie efficaci per mitigare le minacce informatiche.

Quali sono i feed di intelligence sulle minacce informatiche?

I feed di intelligence sulle minacce sono flussi di dati aggiornati che aiutano gli utenti a identificare le diverse minacce alla sicurezza informatica, le loro fonti e anche l’infrastruttura che potrebbe essere colpita da questi attacchi.

Come si utilizza l'intelligence sulle minacce informatiche?

Puoi utilizzare l'intelligence sulle minacce informatiche per riconoscere gli autori delle minacce che possono attaccare la tua organizzazione e rispondere rapidamente a questi attacchi tramite vari protocolli di sicurezza.

Cos'è la piattaforma di intelligence sulle minacce?

Una piattaforma di intelligence sulle minacce raccoglie, aggrega e organizza i dati delle informazioni sulle minacce provenienti da varie risorse.