OAuth를 사용하여 Salesforce SSO를 구현하는 방법

게시 됨: 2023-11-23사인온이라고도 하는 SSO를 사용하면 사용자가 모든 시스템에 로그인할 필요가 없습니다. 이는 사용자를 인증하기 위해 다른 시스템에 의존하도록 한 시스템을 구성합니다. 사용자를 인증하는 시스템을 ID 공급자라고 하며, 인증을 위해 ID 공급자를 신뢰하는 시스템을 서비스 공급자라고 합니다.

사용자가 하루에 한 번만 로그인하고 하나의 자격 증명 세트를 사용하므로 Salesforce SSO를 구현하여 공격 표면 수를 줄일 수도 있습니다. 또한 하나의 자격 증명 세트로 로그인을 줄이면 기업 보안이 강화됩니다.

타사 ID 공급자, 위임된 인증, OAuth 등을 사용하여 Salesforce SSO를 구현할 수 있습니다. 조직의 현재 인프라, 사용자 관리 관행 및 보안 요구 사항에 따라 어떤 방법이든 선택할 수 있습니다. 프로세스를 이해한 후 철저하게 진행해야 합니다.

이 게시물에서는 OAuth(토큰 교환을 통해 보호되는 리소스의 데이터에 액세스할 수 있도록 클라이언트 앱에 권한을 부여하는 개방형 프로토콜)를 사용하여 Salesforce SSO를 구현합니다.

목차

Salesforce SSO 구현 - 프로세스를 시작해 보겠습니다.

먼저 Salesforce SSO용 Connect 앱을 만들어야 합니다. 연결된 앱은 SAML, OAuth 및 OpenID 연결과 같은 API 및 표준 프로토콜을 사용하여 외부 응용 프로그램을 Salesforce와 통합할 수 있도록 하는 프레임워크입니다. 또한 연결된 앱은 이러한 프로토콜을 사용하여 외부 앱에 대한 SSO(Single Sign-On)를 인증, 승인 및 제공합니다. 이러한 앱은 SSO를 활성화하거나 보안 정책을 설정하여 타사 앱이 조직에서 액세스할 수 있는 데이터를 제한합니다.

Salesforce와 통합된 외부 앱은 고객 성공 플랫폼, 기타 플랫폼, 장치 또는 SaaS 구독에서 실행할 수 있습니다.

예를 들어 Salesforce 모바일 앱에 로그인하여 Salesforce 조직의 데이터를 보면 연결된 앱을 사용하고 있는 것입니다.

연결된 앱은 외부 앱에 대한 메타데이터를 캡처하여 외부 앱이 사용하는 프로토콜(SAML, OAuth 및 OpenID Connect)과 외부 앱이 실행되는 위치를 Salesforce에 알려줍니다. 그런 다음 Salesforce는 외부 앱에 해당 데이터에 대한 액세스 권한을 부여하고 앱 액세스가 만료되는 경우와 같은 액세스 제한을 정의하는 정책을 연결할 수 있습니다. Salesforce는 연결된 앱 사용을 감사할 수도 있습니다.

내 Salesforce.Org에서 연결된 앱을 어떻게 사용할 수 있습니까?

- API 통합을 통해 데이터에 액세스

- Salesforce와 서비스 공급자 통합

API 통합을 통해 데이터에 액세스:

개발자 또는 ISV(독립 소프트웨어 공급업체)가 Salesforce 조직에서 데이터를 가져와야 하는 웹 기반 또는 모바일 응용 프로그램을 구축하는 경우 연결된 앱을 클라이언트로 사용하여 이 데이터를 요청할 수 있습니다. 이렇게 하려면 Salesforce API와 통합되는 연결된 앱을 만듭니다.

또한 읽어 보세요: Pipedrive와 Salesforce 통합을 연결하는 방법

Salesforce와 서비스 공급자 통합:

Salesforce가 ID 공급자 역할을 하면 연결된 앱을 사용하여 서비스 공급자를 조직과 통합할 수 있습니다. 조직의 구성에 따라 다음 방법 중 하나를 사용할 수 있습니다.

SAML 2.0과 연결된 앱을 사용하여 서비스 공급자를 조직과 통합합니다. Salesforce는 서비스 공급자 또는 ID 공급자가 흐름을 시작할 때 SAML 단일 등록(SSO)을 지원합니다.

연결된 앱으로 나는 어떤 역할을 합니까?

간단히 말해서 개발자는 연결된 앱에 대한 인증 흐름을 생성 및 구성하고, 관리자는 연결된 앱 사용을 제어하기 위한 정책 및 권한을 설정합니다. 그러나 각 역할에는 더 많은 것이 있습니다.

- 연결된 앱 개발자

- 연결된 앱 관리자

연결된 앱을 사용하는 단계:

따라야 할 몇 가지 단계가 있습니다. 이러한 단계는 아래에 설명되어 있습니다.

- 1. 도메인 설정

- 2. 프로필은 사용자 개체에 액세스해야 합니다.

- 3. 연결된 앱 설정

도메인 설정 단계:

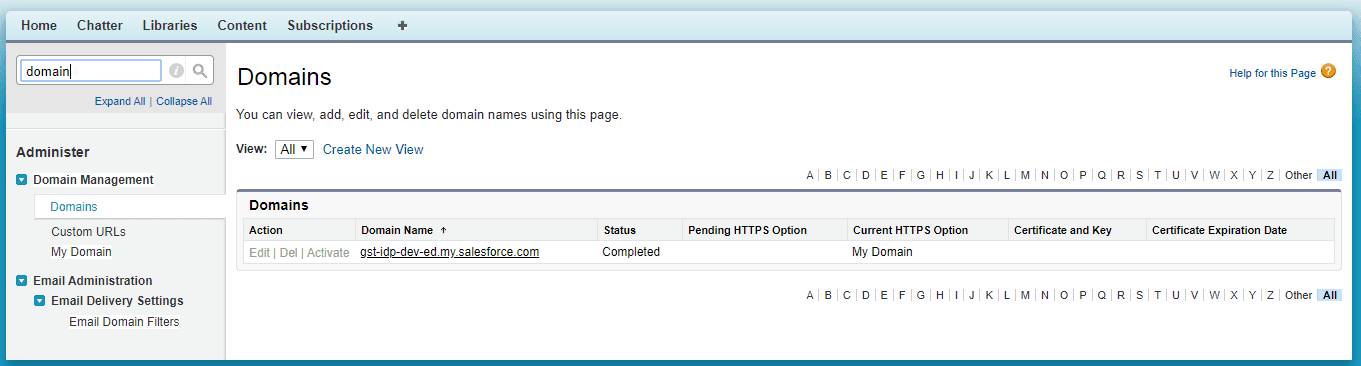

설정으로 이동 -> 빠른 찾기 상자 -> 도메인 관리 -> 도메인 클릭 -> 새 도메인 만들기(아직 존재하지 않는 경우)

제 경우 도메인 이름은 gst-idp-dev-ed 입니다.

프로필 액세스 사용자 개체

모든 사용자에 대해 사용하는 프로필은 해당 사용자에 대한 액세스 권한이 있는 프로필일 수 있습니다.

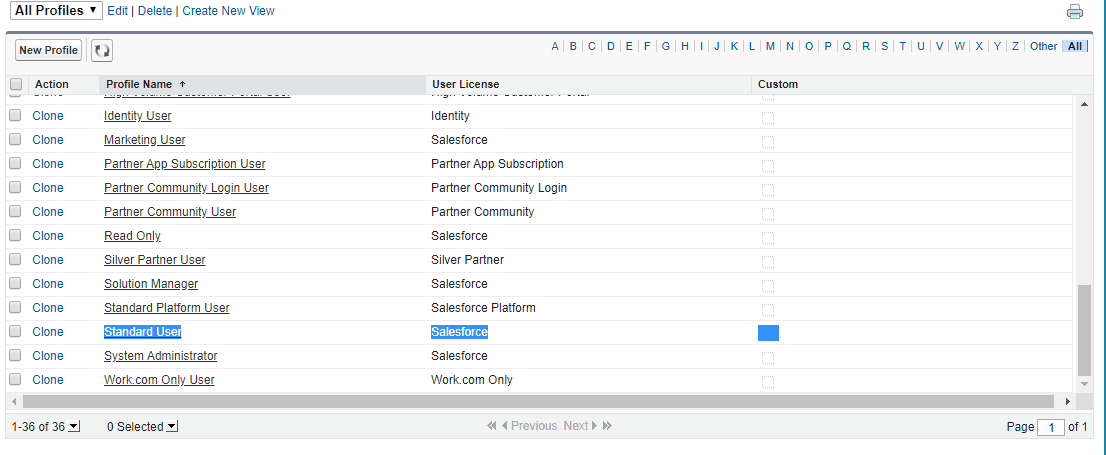

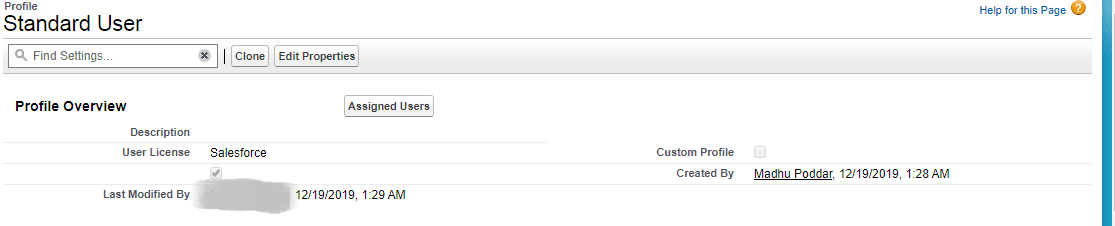

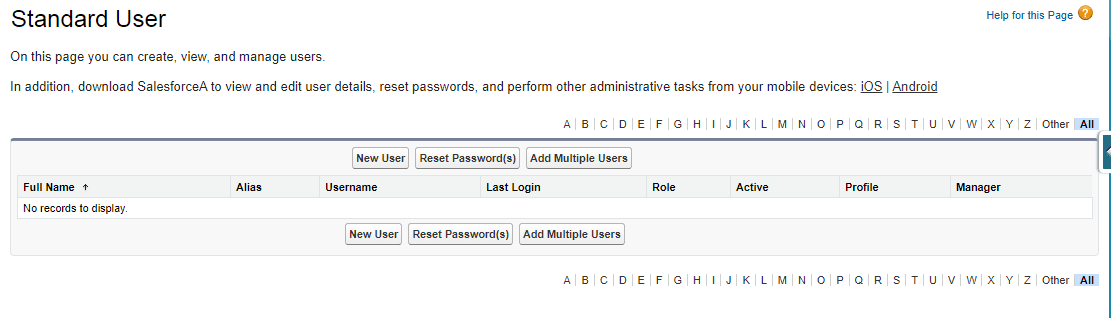

- 예를 들어 여기에 하나의 프로필 " 표준 사용자 "가 있습니다. 이 프로필을 클릭하면 이 프로필에 사용자를 추가할 수 있습니다.

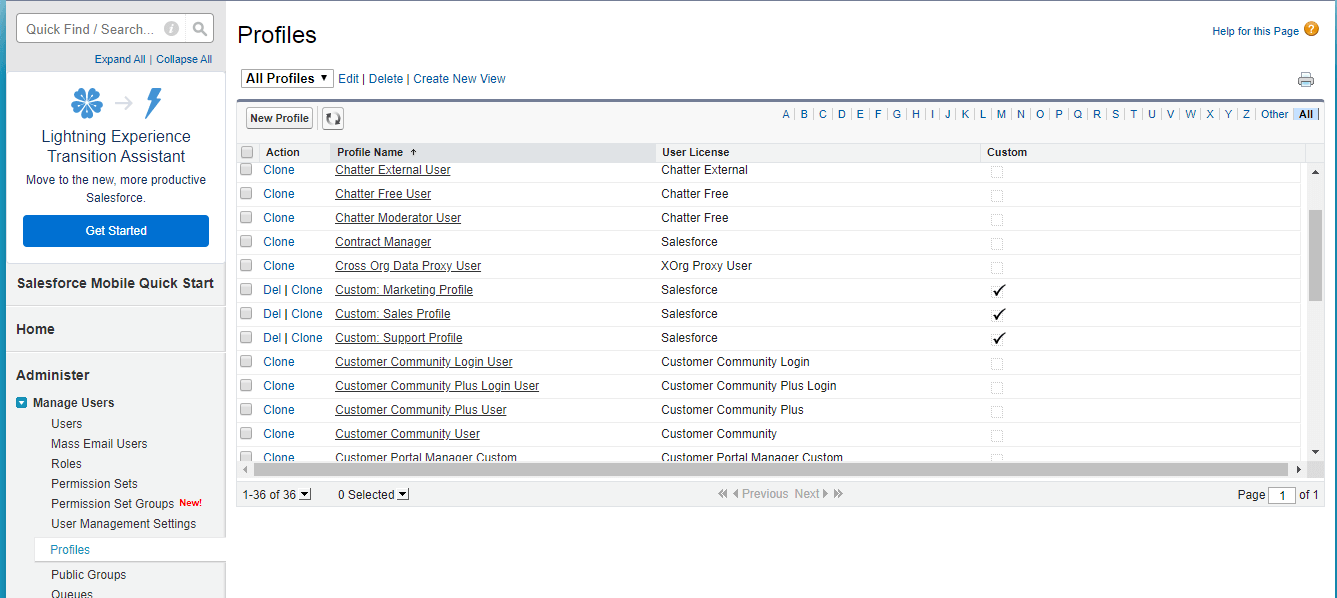

설정 -> 빠른 찾기 상자 -> 프로필 -> 표준 사용자 프로필 -> 표준 사용자 또는 다른 프로필을 클릭합니다.

프로필에 외부 사용자를 추가합니다(예: 표준 사용자로 작업 중).

- 또는 사용자를 생성하는 동안 이 프로필을 사용자에게 할당할 수 있습니다.

할당된 사용자를 클릭하세요.

새 사용자를 클릭한 다음 사용자를 추가하세요.

- 또는 사용자 개체에 액세스한 다음 이를 사용해야 하는 새 사용자 정의 프로필을 생성할 수 있습니다.

설정 -> 빠른 찾기 상자 -> 새 사용자 생성 또는 기존 사용자 편집 -> 표준 사용자 프로필 할당 또는 생성한 사용자 정의 프로필.

맞춤형으로 이동:

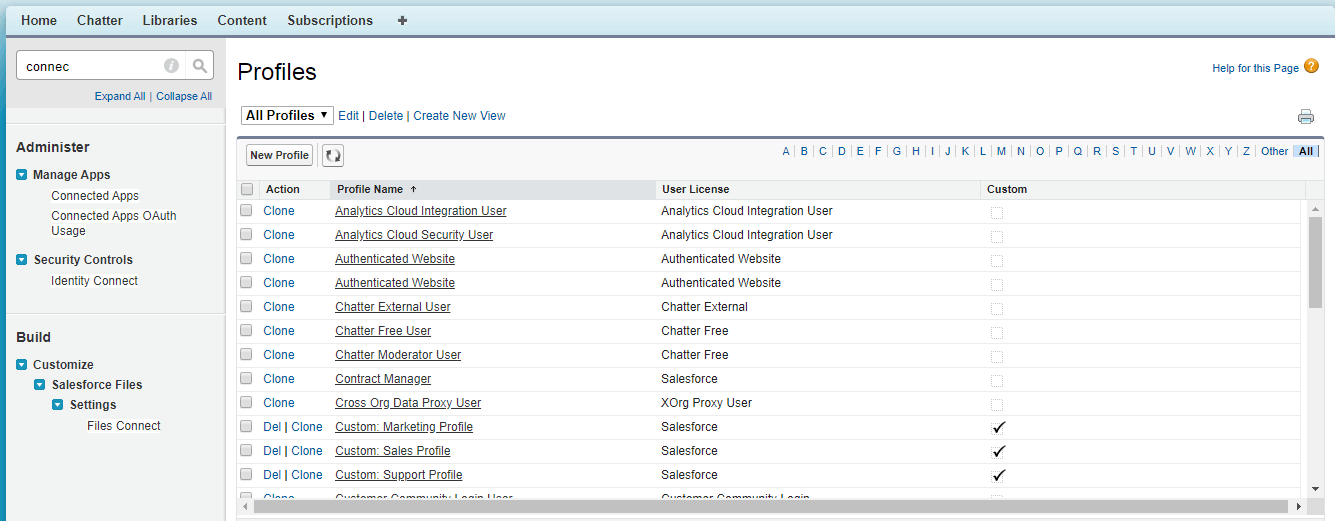

설정 -> 빠른 찾기 상자 -> 프로필 -> 사용자 액세스 권한이 있는 새 프로필 만들기.

연결된 앱 설정 단계:

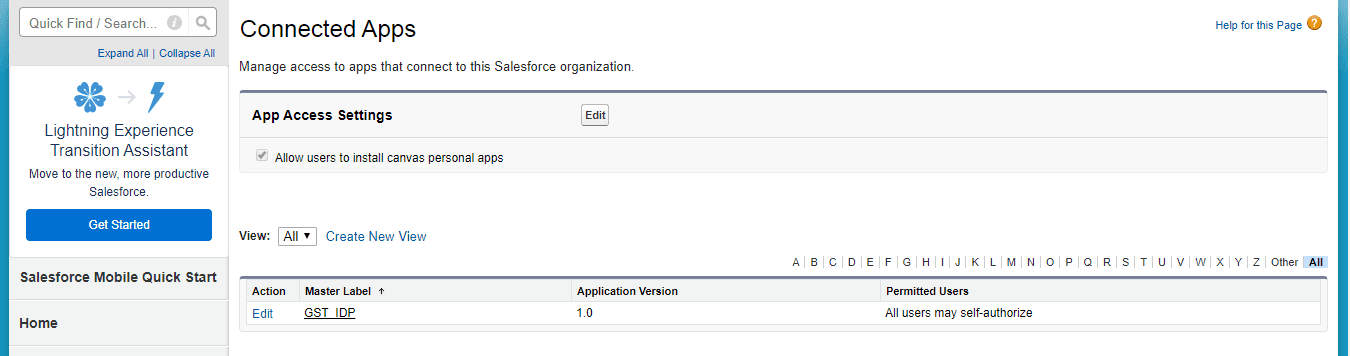

설정 -> 빠른 찾기 상자 -> 앱 관리 -> 연결된 앱 -> 연결된 앱 만들기

제 경우에는 앱 라벨이 GST_IDP 이므로 이름과 버전을 지정할 수 있습니다.

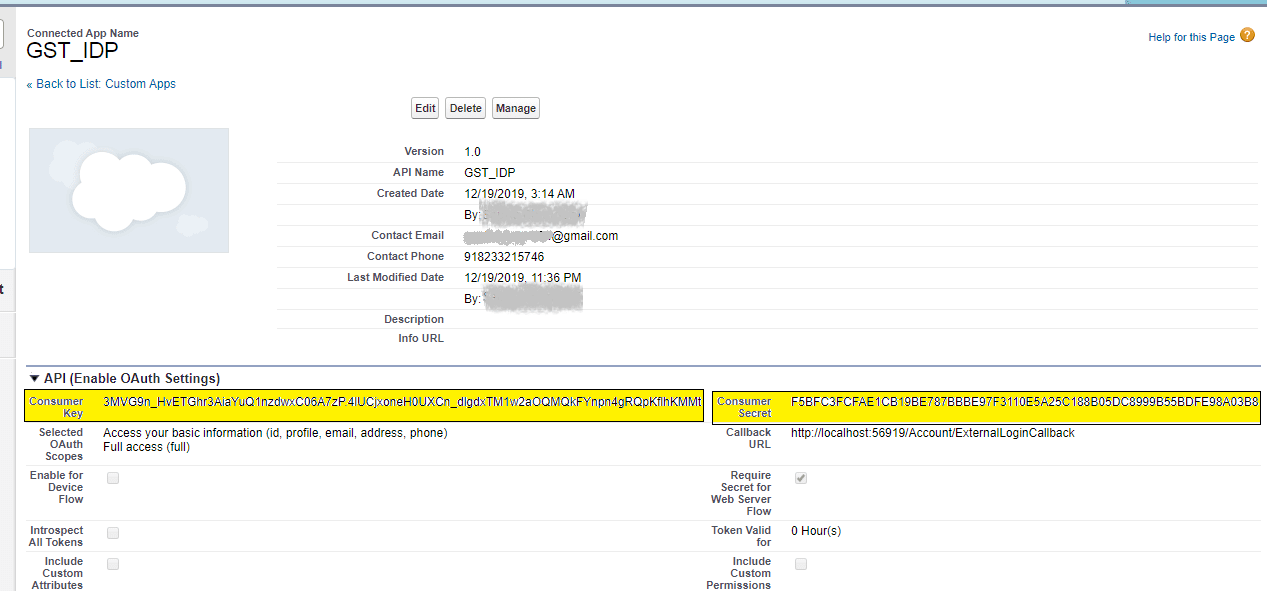

연결된 앱 내부 세부정보:

소비자 키와 소비자 비밀은 Salesforce 자체에서 생성됩니다.

GST 시스템 호출 API

기본 정보(ID, 프로필, 이메일, 주소, 전화번호)에 접근하세요.

전체 액세스(전체)

이 URL은 GST 시스템에서 사용됩니다.

선택된 OAuth 범위:

콜백 URL:

http://{도메인 이름}/Account/ExternalLoginCallback

도메인 이름은 애플리케이션에 액세스하는 데 사용되는 사이트 URL로 대체됩니다.

전:

https://gme-gst-test.bp.com/Account/ExternalLoginCallback

1. 그러면 소비자 키와 소비자 비밀이 반환됩니다.

2. 그런 다음 소비자 키, 소비자 비밀 및 도메인 이름을 .net API에 매개변수로 전달해야 합니다.

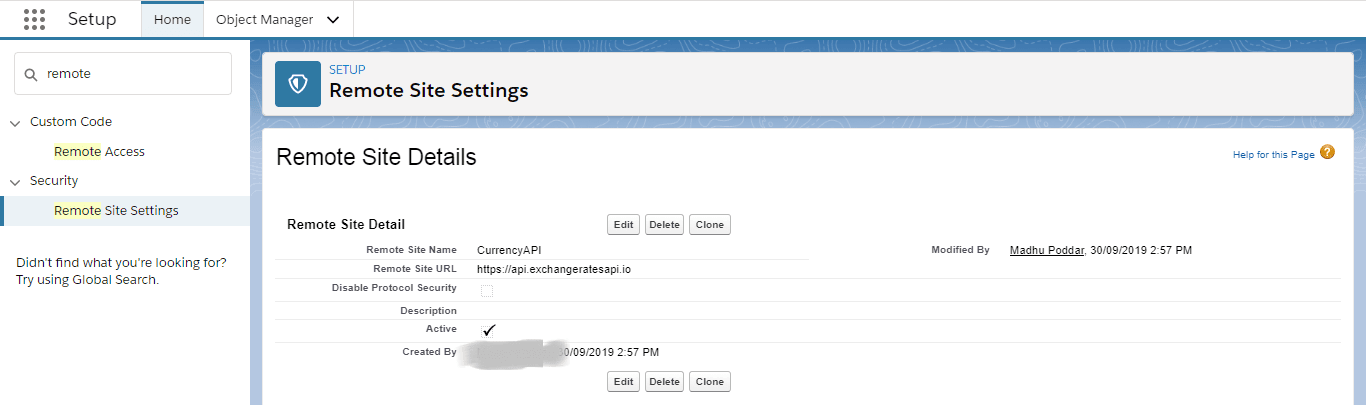

참고: API를 사용하여 다른 사이트와 통합할 때마다 원격 사이트 설정에서 사이트 URL을 설정해야 합니다.

Salesforce 개발 서비스에 대한 숙련된 Salesforce 컨설턴트를 찾고 계시다면 저희에게 연락해 주십시오.

추가 읽기: Salesforce Commerce Cloud 구현의 이점

주요 시사점

이제 OAuth를 사용하여 SSO를 구현하여 사용자가 각 시스템에 쉽게 로그인하는 방법을 알았습니다. 이를 달성하는 것이 간단하다고 생각할 수도 있지만 우리를 믿으십시오. 전문 지식이 필요합니다. 플랫폼을 최대한 활용하기 위한 완벽한 지침을 제공하는 선도적인 Salesforce 컨설팅 회사에 연결할 수 있습니다.

최고의 서비스를 제공하기 위해 에미젠테크가 있다면, 최고의 회사를 찾기 위해 이곳 저곳을 방문할 필요가 없습니다. 우리는 전 세계 고객이 Salesforce 프로젝트를 수행할 수 있도록 지원하는 숙련된 Salesforce 컨설턴트 팀을 보유하고 있습니다.