7 najlepszych narzędzi i oprogramowania SIEM w 2023 r

Opublikowany: 2023-12-28Podsumowanie: Narzędzia SIEM odgrywają ważną rolę w operacjach bezpieczeństwa firmy, umożliwiając zespołom ds. bezpieczeństwa przeglądanie, wykrywanie i reagowanie na incydenty bezpieczeństwa. Ten artykuł pomoże Ci wybrać odpowiednie rozwiązanie do zarządzania incydentami i zdarzeniami bezpieczeństwa dla Twojej firmy.

Wraz z ewoluującym krajobrazem cyfrowym istotna stała się potrzeba niezawodnego wykrywania zagrożeń, reagowania na incydenty i zarządzania zgodnością. Narzędzia SIEM to jedno z takich rozwiązań, które może pomóc w agregowaniu i analizowaniu różnych źródeł danych dotyczących bezpieczeństwa w celu zapewnienia wglądu w potencjalne zdarzenia związane z bezpieczeństwem. W tym artykule dowiesz się o najlepszych narzędziach, których możesz użyć do wzmocnienia swojego poziomu bezpieczeństwa.

Spis treści

Co to jest zarządzanie informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM)?

Zarządzanie informacjami i zdarzeniami związanymi z bezpieczeństwem (SIEM) to rodzaj oprogramowania zabezpieczającego, które pomaga w organizowaniu i eliminowaniu potencjalnych luk w zabezpieczeniach i zagrożeniach, które mogą mieć wpływ na codzienne operacje biznesowe. Systemy te pomagają zespołom ds. bezpieczeństwa wykrywać anomalie w zachowaniu użytkowników i wykorzystywać sztuczną inteligencję do automatyzacji ręcznych procedur związanych z wykrywaniem zagrożeń i reagowaniem na incydenty.

Jak działa SIEM?

Oprogramowanie SIEM gromadzi dane dziennika bezpieczeństwa generowane przez różne źródła, takie jak zapory ogniowe i programy antywirusowe. Następnie oprogramowanie przetwarza te dane i konwertuje je do standardowego formatu.

Następnie narzędzia bezpieczeństwa SIEM przeprowadzają analizę w celu identyfikacji i kategoryzacji incydentów bezpieczeństwa. Po ich wykryciu alerty bezpieczeństwa są wysyłane do personelu odpowiedzialnego za zarządzanie incydentami. Co więcej, narzędzia te generują również raporty dotyczące incydentów związanych z bezpieczeństwem.

Przeglądając te raporty, zespoły ds. bezpieczeństwa formułują plany zarządzania incydentami, aby zaradzić tym incydentom i złagodzić ich skutki.

Ważne funkcje narzędzi SIEM

Narzędzia bezpieczeństwa SIEM są wyposażone w wiele niezbędnych funkcji usprawniających zarządzanie incydentami i wzmacniających bezpieczeństwo w organizacji. Zawiera funkcje takie jak analiza zagrożeń, zarządzanie zgodnością, zarządzanie incydentami, wykrywanie zagrożeń i ataków. Oto niektóre z najważniejszych funkcji dostępnych w oprogramowaniu do zarządzania incydentami i zdarzeniami związanymi z bezpieczeństwem:

- Zbieranie dzienników: narzędzia SIEM zbierają dane dzienników z różnych źródeł, takich jak urządzenia sieciowe, serwery, aplikacje, urządzenia zabezpieczające itp.

- Korelacja zdarzeń: oprogramowanie SIEM koreluje i analizuje zebrane dane w celu zidentyfikowania wzorców, trendów i potencjalnych incydentów związanych z bezpieczeństwem, łącząc ze sobą powiązane zdarzenia.

- Alerty i powiadomienia: rozwiązania SIEM wysyłają alerty i powiadomienia do zespołu ds. bezpieczeństwa, aby szybko reagować na podejrzane działania i zdarzenia związane z bezpieczeństwem.

- Zarządzanie incydentami: narzędzia te oferują wbudowaną funkcję badania incydentów bezpieczeństwa i reagowania na nie, pomagając organizacjom łagodzić skutki wszelkich potencjalnych naruszeń bezpieczeństwa.

- Analiza kryminalistyczna: narzędzia SIEM obejmują funkcje kryminalistyczne, umożliwiające zespołom ds. bezpieczeństwa analizowanie danych historycznych i zrozumienie pierwotnej przyczyny incydentów bezpieczeństwa.

- Analiza zachowań użytkowników i jednostek (UEBA): Dzięki UEBA możesz monitorować i analizować zachowania użytkowników i podmiotów zaangażowanych w nietypowe działania.

Nasza metodologia wyboru narzędzi SIEM

Aby wybrać odpowiednie oprogramowanie dla Ciebie, uwzględniliśmy następujące czynniki:

- Narzędzie SIEM, które może zbierać zarówno komunikaty dziennika, jak i aktualne dane o ruchu

- Moduł do zarządzania danymi pliku logu

- Oprogramowanie powinno oferować możliwości analizy danych

- Dowolne oprogramowanie, które jest intuicyjne i łatwe w obsłudze

Najlepsze narzędzia i oprogramowanie SIEM

| Oprogramowanie | Najlepszy dla | Obsługiwany system operacyjny | Bezpłatny okres próbny |

|---|---|---|---|

| Menedżer zdarzeń związanych z bezpieczeństwem SolarWinds | Zarządzanie zdarzeniami sieciowymi | Windows, Linux, Mac, Solaris. | 30 dni |

| IBM QRadar | Monitorowanie logów różnych serwerów. | Windows, Linux, Mac, Solaris. | Dostępny |

| Dynatrace | Monitorowanie aplikacji i infrastruktury | Linux, Ubuntu, Red Hat itp. | 15 dni |

| Elastyczne zabezpieczenia SIEM | Przeglądanie danych aplikacji z jednego miejsca | Obsługuje wdrażanie Elastic Stack | Bezpłatne |

| Nowa relikwia | Poprawa widoczności całej infrastruktury | Linux, Windows, MacOS, ARM itp. | Dostępny |

| Splunk | Wizualizacja i analiza danych | Windows, Linux, Mac, Solaris | Dostępny |

| Datadog Cloud SIEM | Zarządzanie wykrywaniem i badaniem zagrożeń | Oparta na chmurze | 14 dni |

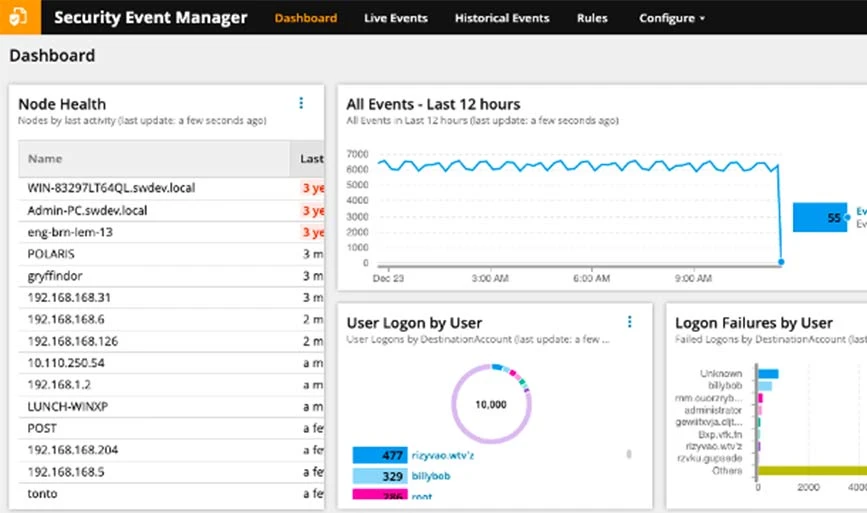

1. Menedżer zdarzeń zabezpieczeń SolarWinds

SolarWinds Security Event Manager to oprogramowanie SIEM zaprojektowane do wykrywania i reagowania na zagrożenia bezpieczeństwa. Pełni funkcję centralnego centrum gromadzenia, analizowania i wizualizacji danych dzienników z kilku źródeł w sieci, zapewniając ujednolicony obraz stanu zabezpieczeń. Niektóre istotne funkcje tego oprogramowania obejmują monitorowanie integralności plików, monitorowanie bezpieczeństwa sieci, monitorowanie dzienników SIEM, wykrywanie botnetów i tak dalej.

Funkcje menedżera zdarzeń zabezpieczeń SolarWinds

- Zapewnia scentralizowane gromadzenie i normalizację dzienników

- Oferuje wykrywanie zagrożeń i zarządzanie reakcjami

- Oferuje zintegrowane narzędzia do raportowania zgodności

- Identyfikuje i zarządza atakami DDoS

- Analiza logów serwera proxy Squid

Jak działa menedżer zdarzeń zabezpieczeń SolarWinds?

Menedżer zdarzeń SolarWinds Security gromadzi i normalizuje dane dziennika z urządzeń Agentów i osób niebędących agentami w scentralizowanym panelu kontrolnym. Następnie możesz go użyć do zidentyfikowania wzorców na pulpicie nawigacyjnym dotyczących nietypowych działań. Może także pomóc w tworzeniu reguł monitorowania ruchu zdarzeń i tworzeniu automatycznych akcji dla zdarzeń, które miały miejsce.

Plusy i minusy Menedżera zdarzeń zabezpieczeń SolarWinds

- Dzięki niemu możesz zautomatyzować zarządzanie ryzykiem braku zgodności.

- Umożliwia monitorowanie zdarzeń i dzienników z wielu źródeł, aby zapobiec atakom DDoS.

- Rozwiązywanie problemów zajmuje dużo czasu.

2. IBM QRadar

IBM QRadar to rozwiązanie do zarządzania informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM) opracowane przez IBM. Pomaga organizacjom wykrywać zagrożenia cyberbezpieczeństwa i reagować na nie, gromadząc i analizując dane dzienników z różnych źródeł w całej infrastrukturze IT. QRadar zapewnia monitorowanie w czasie rzeczywistym, korelację zdarzeń i wspiera działania związane z reagowaniem na incydenty, poprawiając ogólny stan cyberbezpieczeństwa organizacji.

Funkcje IBM QRadar

- Wykonuje analizę zagrożeń sieciowych w celu identyfikacji zagrożeń

- Obsługuje analizę zachowań użytkowników (UBA) w celu identyfikacji nietypowych działań

- Zapewnia analizę zagrożeń pozwalającą zrozumieć krajobraz zagrożeń

Jak działa IBM QRadar?

IBM QRadar zbiera, przetwarza i przechowuje dane sieciowe w czasie rzeczywistym. Narzędzie wykorzystuje te dane do zarządzania bezpieczeństwem sieci poprzez informacje i monitorowanie w czasie rzeczywistym, alerty i reakcje na zagrożenia sieciowe.

IBM QRadar SIEM ma architekturę modułową, która zapewnia wgląd w infrastrukturę IT w czasie rzeczywistym, który można wykorzystać do wykrywania zagrożeń i ustalania priorytetów.

Plusy i minusy IBM QRadar

- Zawiera obszerny przewodnik informacyjny pozwalający zlokalizować ważne dane w oprogramowaniu.

- Proces monitorowania bezpieczeństwa jest całkowicie zautomatyzowany dzięki IBM QRadar.

- Konfiguracja IBM QRadar może być skomplikowana dla osób bez specjalistycznej wiedzy.

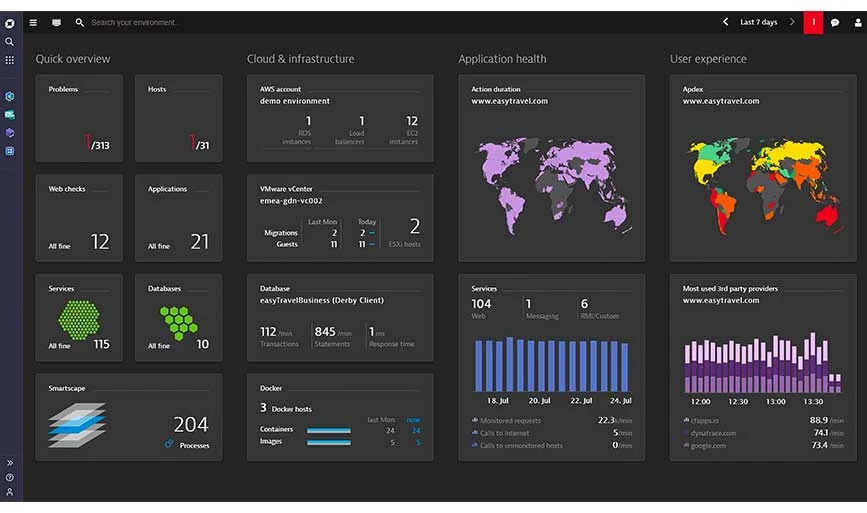

3. Dynatrace

Dynatrace zapewnia narzędzia do monitorowania wydajności aplikacji (APM), monitorowania infrastruktury i monitorowania doświadczeń cyfrowych. Pomaga organizacjom uzyskać wgląd w wydajność swoich aplikacji i infrastruktury w czasie rzeczywistym. Dynatrace wykorzystuje sztuczną inteligencję do automatyzacji wykrywania problemów, analizy przyczyn źródłowych i optymalizacji wydajności aplikacji, przyczyniając się do wydajnych i niezawodnych operacji cyfrowych.

Funkcje Dynatrace’a

- Zapewnia zaawansowane wykrywanie zagrożeń

- Uruchamia alerty, gdy ryzyko wzrasta

- Oferuje ponad 1000 aplikacji integracyjnych

- Identyfikuje i zarządza incydentami

Jak działa Dynatrace?

Dzięki zaawansowanym technologiom podstawowym Dynatrace zapewnia analitykę i automatyzację w celu zapewnienia ujednoliconej obserwowalności i bezpieczeństwa w całkowicie dostosowywalnym środowisku. Można na przykład zintegrować się z AppEngine w celu tworzenia i hostowania aplikacji internetowych na dużą skalę.

Plusy i minusy Dynatrace

- Dynatrace charakteryzuje się łatwą konfiguracją, która wymaga minimalnej wiedzy technicznej.

- Może również zapewnić głęboki wgląd w wydajność aplikacji.

- Oferuje ograniczone opcje dostosowywania w celu dostosowania pulpitów nawigacyjnych i raportów.

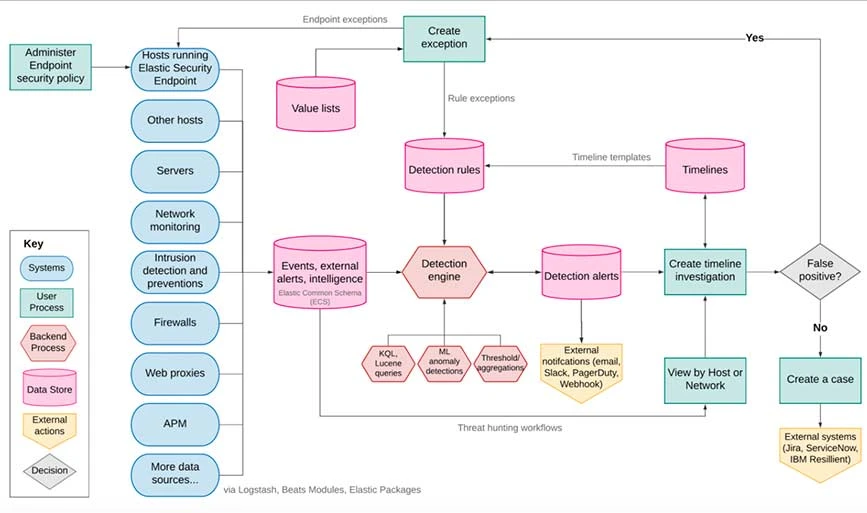

4. Elastyczne zabezpieczenia SIEM

Elastic Security SIEM (Security Information and Event Management) to rozwiązanie bezpieczeństwa dostarczane przez Elastic. To narzędzie SIEM zostało zaprojektowane, aby pomóc organizacjom wykrywać zagrożenia bezpieczeństwa i reagować na nie poprzez centralizację i analizę danych związanych z bezpieczeństwem. Zawiera funkcje umożliwiające ocenę ryzyka za pomocą uczenia maszynowego i analityki jednostek, automatyzację reakcji na zagrożenia, usprawnienie przepływów pracy w przypadku zagrożeń i tak dalej.

Jak działa Elastic Security SIEM?

To narzędzie wykorzystuje Beats (agentów) do gromadzenia i przesyłania dzienników oraz zdarzeń związanych z bezpieczeństwem. Następnie wykorzystuje te pozyskane dane do analizy. Następnie wykorzystuje gotowe reguły i modele uczenia maszynowego do analizy danych w celu wykrycia nietypowych działań, zagrożeń itp. Po wykryciu zagrożeń do wyznaczonego personelu wysyłane są alerty na podstawie wyniku wykrycia anomalii. Wreszcie, automatycznie zarządza zagrożeniami i incydentami w oparciu o wywołane działania.

Funkcje Elastic Security SIEM

- Zbiera i analizuje logi Elastic Security SIEM z różnych źródeł

- Wykorzystuje analizę zagrożeń do identyfikowania potencjalnych zagrożeń

- Masowo analizuje dane środowiskowe

- Automatyzuje wykrywanie podejrzanych działań za pomocą reguł opartych na zachowaniu

Plusy i minusy Elastic Security SIEM

- Potrafi także zidentyfikować złośliwe oprogramowanie typu 0-day.

- Czas potrzebny na zarządzanie incydentami jest szybki.

- Nie zapewnia żadnej opcji edycji profili czujników po ich utworzeniu.

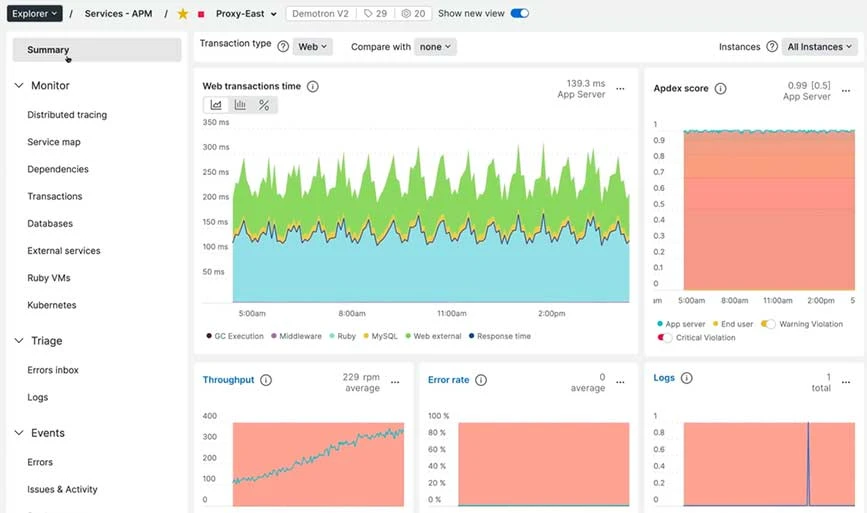

5. Nowa relikwia

New Relic to platforma monitorująca, która zapewnia wgląd w wydajność aplikacji, interakcje użytkowników, zachowanie systemu itp. Umożliwia programistom i zespołom IT wykrywanie problemów, optymalizację wydajności i poprawę komfortu użytkowania. Dzięki niemu zyskujesz funkcje takie jak monitorowanie w czasie rzeczywistym, ostrzeganie i analizy, które pomagają firmom zachować niezawodność i wydajność oprogramowania i aplikacji.

Cechy New Relic

- Szyfruje poufne dane ze względów bezpieczeństwa

- Uwierzytelnia użytkowników poprzez zarządzanie dostępem

- Spełnia zapisy dotyczące zgodności z bezpieczeństwem

- Oferuje konfigurowalne ustawienia zabezpieczeń

Jak działa New Relic?

New Relic najpierw dodaje wszystkie dane logowania aplikacji do oprogramowania widocznego na panelu monitorowania aplikacji. Następnie możesz zobaczyć dane aplikacji, przechodząc do stron Infrastruktura > APM > Logi UI. Jeśli chcesz zobaczyć więcej danych, możesz dodać je do dashboardu. Następnie powiadamia Cię za pomocą alertów w przypadku wykrycia jakichkolwiek problemów w aplikacji.

Nowe zalety i wady reliktu

- Ma intuicyjną krzywą uczenia się, jeśli chodzi o wizualizację i organizowanie danych.

- New Relic oferuje głęboki wgląd w zachowania użytkowników, taki jak powtórki sesji, analiza błędów, analiza ścieżki itp.

- Funkcje wyszukiwania ograniczają się do monitorowania i rozwiązywania problemów z aplikacjami i infrastrukturą.

6. Szaleństwo

Splunk Enterprise Security pomaga w monitorowaniu i wykrywaniu zdarzeń z różnych sieci i urządzeń zabezpieczających. Niektóre funkcje tego oprogramowania obejmują zarządzanie korelacjami zdarzeń, wysyłanie alertów, analizowanie topologii zagrożeń, uzyskiwanie wglądu w infrastrukturę IT, wysyłanie alertów opartych na ryzyku itp. Ponadto może pomóc w identyfikowaniu anomalii na różnych urządzeniach.

Funkcje Splunk'a

- Zapewnia zaawansowane wykrywanie zagrożeń

- Uruchamia alerty, gdy ryzyko wzrasta

- Oferuje ponad 1000 aplikacji integracyjnych

- Identyfikuje i zarządza incydentami

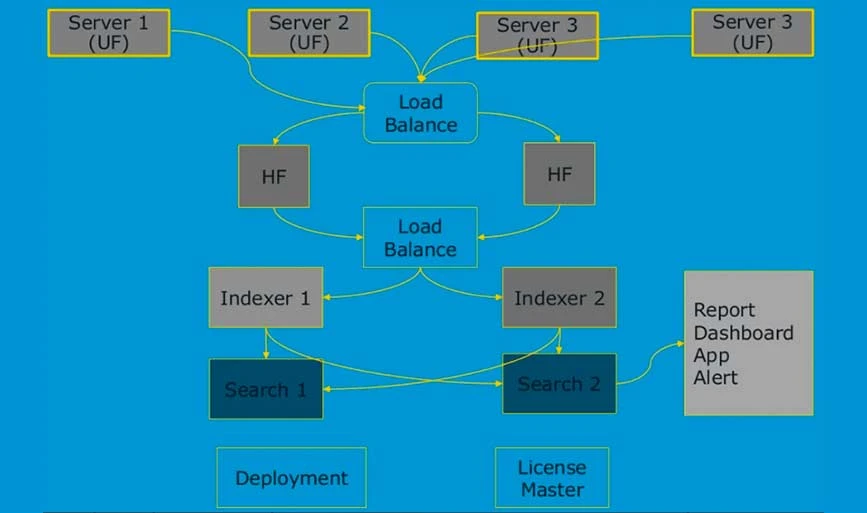

Jak działa Splunk?

Splunk działa poprzez usługę przesyłania dalej, która zbiera dane z różnych zdalnych komputerów i przekazuje je do indeksu. Ten indeksator następnie przetwarza te dane w czasie rzeczywistym. Następnie użytkownicy końcowi mogą używać tego do wyszukiwania, analizowania i wizualizacji danych.

Plusy i minusy Splunk'a

- Narzędzie obsługuje także analizę strumieniowania danych w czasie rzeczywistym.

- Obsługuje również złożone korelacje zdarzeń.

- Splunk zapewnia ograniczone możliwości dostosowywania oprogramowania.

7. Datadog Cloud SIEM

Datadog Cloud SIEM dostarcza narzędzia do monitorowania i zwiększania bezpieczeństwa infrastruktury organizacji, aplikacji, kontenerów itp. Pozwala użytkownikom wykrywać i reagować na zagrożenia bezpieczeństwa poprzez zbieranie i analizowanie danych związanych z bezpieczeństwem z różnych źródeł.

Jak działa Datadog Cloud SIEM?

Datadog Cloud SIEM identyfikuje zagrożenia w czasie rzeczywistym w aplikacjach i infrastrukturze. Narzędzie najpierw analizuje dzienniki audytu chmury i bada zasady identyfikacji incydentów. Następnie przegląda logi, aby sprawdzić, czy zasady zostały naruszone, czy nie. Jeżeli tak, generowany jest sygnał i wysyłane są powiadomienia do wyznaczonego personelu w celu reakcji na zdarzenia.

Funkcje bezpieczeństwa Datadog

- Koreluje i nadaje priorytety wydarzeniom

- Wykrywa zagrożenia w czasie rzeczywistym

- Bada incydenty i szybko reaguje

- Oferuje scentralizowany pulpit nawigacyjny do współpracy w czasie rzeczywistym

- Przerywa silosy pomiędzy programistami, bezpieczeństwem, zespołami operacyjnymi itp.

Plusy i minusy Datadog Cloud SIEM

- Umożliwia śledzenie dziesiątek tysięcy wskaźników infrastruktury i przeglądanie zapisów historycznych, nawet dotyczących infrastruktury, która nie istnieje.

- Datadog oferuje wbudowany pulpit nawigacyjny, który pozwala wizualizować cały system technologiczny z jednej strony.

- Użytkownicy napotykają problemy podczas integracji aplikacji z tym oprogramowaniem.

Wniosek

Narzędzia SIEM są niezbędnym zasobem dla cyberbezpieczeństwa organizacji, zapewniając ujednoliconą platformę do monitorowania, wykrywania i reagowania na incydenty bezpieczeństwa. Korzystając z narzędzi SIEM, organizacje mogą poruszać się po dynamicznej sferze cyberbezpieczeństwa z odpornością i elastycznością, chronić swoje zasoby cyfrowe i utrzymywać czujną obronę przed ewoluującymi zagrożeniami cybernetycznymi.

Często zadawane pytania

Które narzędzie SIEM jest najczęściej używane?

SolarWinds, Splunk, Datadog Cloud SIEM i New Relic to jedne z najczęściej używanych narzędzi bezpieczeństwa SIEM, których można używać do identyfikowania incydentów i zarządzania nimi.

Jakie są przykłady narzędzi SIEM?

Popularne przykłady narzędzi SIEM obejmują Datadog, Exabeam, Splunk Enterprise Security, IBM QRadar, LogRhythm NextGen SIEM itp.

Czym są narzędzia SIEM i SOAR?

Rozwiązania SIEM zapewniają powiadomienia i alerty o zagrożeniach i incydentach. Natomiast oprogramowanie SOAR kontekstualizuje te alerty i w razie potrzeby stosuje działania zaradcze.

Czym są bezpłatne narzędzia SIEM?

Dzięki bezpłatnym narzędziom SIEM możesz łatwo monitorować swoją infrastrukturę i identyfikować wszelkie anomalie bez konieczności wykupywania aktywnej subskrypcji. Niektóre z popularnych bezpłatnych narzędzi SIEM obejmują Prelude, OSSEC, Splunk free, QRadar itp.

Jaka jest podstawowa funkcja zarządzania informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM)?

Głównym celem SIEM jest pomoc firmom w wykrywaniu, analizowaniu i szybkim reagowaniu na zagrożenia bezpieczeństwa, które wpływają na codzienne operacje biznesowe.

Jakie znaczenie ma SIEM w cyberbezpieczeństwie?

SIEM oznacza Security Information and Event Management i jest rodzajem oprogramowania służącego do identyfikowania zagrożeń i incydentów oraz reagowania na nie.