Zagrożenia cyberbezpieczeństwa: źródła, typy i rozwiązania

Opublikowany: 2023-11-17Podsumowanie : Ataki przy użyciu złośliwego oprogramowania, inżynierii społecznej i oprogramowania ransomware to jedne z najczęstszych zagrożeń cybernetycznych, które mogą prowadzić do kradzieży danych i strat finansowych. W tym artykule dowiemy się bardziej szczegółowo o tych cyberatakach.

Wraz z rosnącą niezawodnością technologii osoby fizyczne, firmy i rządy stają w obliczu coraz większej liczby zagrożeń cybernetycznych. Od aktualizacji złośliwego oprogramowania po techniki hakerskie – krajobraz zagrożeń cyberbezpieczeństwa stale się zmienia i wymaga stałej czujności, aby zapobiec naruszeniom danych. W tym artykule omówimy wiele typów luk w zabezpieczeniach cyberbezpieczeństwa, aby pomóc Ci zapobiegać cyberatakom w Twojej organizacji.

Spis treści

Jakie są zagrożenia cyberbezpieczeństwa?

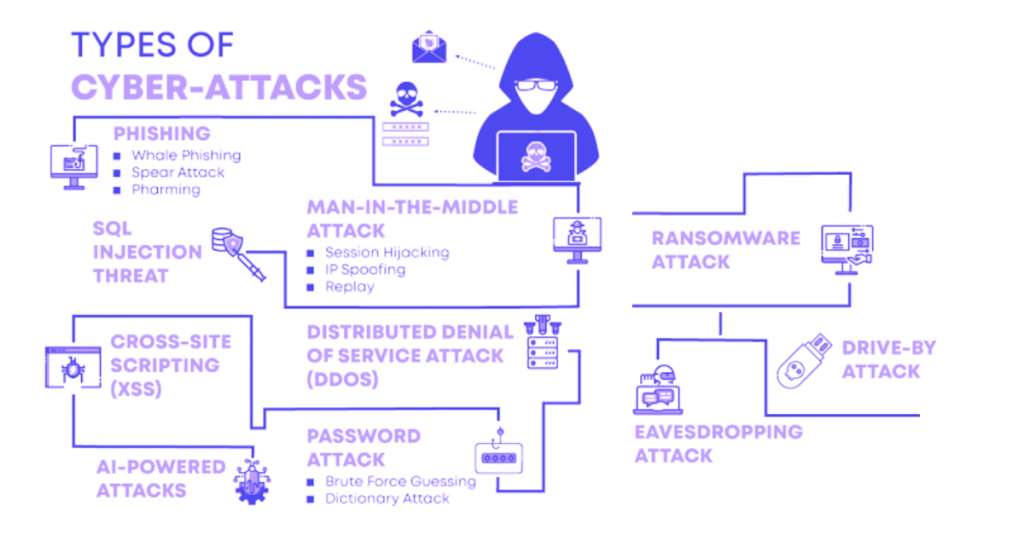

Zagrożenia cyberbezpieczeństwa to rodzaj działań podejmowanych przez osoby ze szkodliwym zamiarem kradzieży wrażliwych danych lub spowodowania zakłóceń w systemach komputerowych. Niektóre popularne kategorie cyberzagrożeń obejmują złośliwe oprogramowanie, socjotechnikę, odmowę usługi (DoS), ataki typu „wstrzykiwanie”, ataki typu man in the Middle (MitM) itp. W tym artykule dowiesz się o każdej z tych kategorii

Typowe źródła zagrożeń cybernetycznych

Zagrożenia dla bezpieczeństwa cybernetycznego mogą pochodzić z wielu źródeł. Oto niektóre z najczęstszych źródeł cyberzagrożeń.

- Państwa narodowe: Wiele wrogich krajów przeprowadza cyberataki na wiele lokalnych firm i instytucji, aby zakłócać komunikację. Spowoduje to chaos i szkody w kraju.

- Organizacje terrorystyczne: przeprowadzają cyberataki, aby zniszczyć ważną infrastrukturę kraju, zakłócać gospodarkę, zagrażać bezpieczeństwu narodowemu i szkodzić obywatelom.

- Grupy przestępcze: celem wielu grup przestępczych jest zniszczenie systemów komputerowych w celu uzyskania korzyści pieniężnych. Wykorzystują spam, phishing, oprogramowanie szpiegowskie itp. do wyłudzania i kradzieży poufnych informacji.

- Hakerzy: Hakerzy atakują określone organizacje za pomocą różnych technik, w tym złośliwego oprogramowania i oprogramowania szpiegującego. Robią to z powodu korzyści osobistych, finansowych, zemsty itp.

- Złośliwi insiderzy: Złośliwi insiderzy to głównie pracownicy organizacji, którzy nadużywają swoich stanowisk w celu kradzieży danych lub uszkodzenia systemów w celu osiągnięcia korzyści pieniężnych lub osobistych.

Rodzaje zagrożeń cyberbezpieczeństwa

Ataki złośliwego oprogramowania

Ataki złośliwego oprogramowania to najczęstsze rodzaje zagrożeń cybernetycznych, do których dochodzi po kliknięciu łącza otrzymanego z niezaufanej witryny lub wiadomości e-mail. Kiedy taki atak nastąpi, może zebrać wrażliwe dane, zablokować dostęp do sieci, zamknąć systemy itp.

Przykład: wirusy, robaki, trojany, oprogramowanie ransomware, Cryptojacking, oprogramowanie szpiegujące itp.

Ataki inżynierii społecznej

Ataki socjotechniczne polegają na nakłanianiu ludzi do podania poufnych informacji lub niechętnym instalowaniu złośliwego oprogramowania w ich systemach. Osoba atakująca manipuluje ofiarą w taki sposób, że wykonuje ona działania mogące prowadzić do naruszenia bezpieczeństwa.

Przykłady ataków socjotechnicznych: przynęta, pretekst, vishing, smishing, piggybacking, tailgating itp.

Ataki na łańcuch dostaw

Ataki na łańcuch dostaw to rodzaj cyberataku, którego celem są słabsze ogniwa łańcucha dostaw organizacji. Ten łańcuch dostaw to łańcuch wszystkich ludzi, zasobów, technologii i działań zaangażowanych w produkcję i sprzedaż produktu. Atakując łańcuchy dostaw, hakerzy próbują wykorzystać relacje między organizacją a zaangażowanymi stronami dla własnych korzyści finansowych.

Przykłady ataków na łańcuch dostaw: naruszenie ciągłości rozwoju procesów, naruszenie procedur podpisywania kodu, automatyczne aktualizacje sprzętu,

złośliwy kod preinstalowany na sprzęcie itp.

Atak człowieka pośrodku

W tego typu ataku osoba atakująca przechwytuje komunikację pomiędzy dwoma punktami końcowymi. Haker podsłuchuje komunikację w celu kradzieży poufnych informacji, a nawet podszywa się pod strony zaangażowane w komunikację w celu kradzieży informacji.

Przykłady ataku typu man-in-the-middle: podsłuchiwanie Wi-Fi, przejmowanie poczty e-mail, fałszowanie DNS, fałszowanie adresów IP, fałszowanie protokołu HTTPS itp.

Atak typu „odmowa usługi”.

Atak typu Denial-of-Service (DoS) to rodzaj ataku, który powoduje zamknięcie systemu i sieci, czyniąc je niedostępnymi dla użytkowników. Ataki te osiągają cel poprzez zalewanie systemu lub sieci ruchem, który powoduje jego awarię, uniemożliwiającą legalnym użytkownikom korzystanie z wymaganych usług.

Przykłady ataku typu „odmowa usługi”: HTTP Flood DDoS, SYN Flood DDoS, UDP Flood DDoS, ICMP Flood, wzmocnienie protokołu Network Time Protocol (NTP) itp.

Ataki wtryskowe

W wyniku ataku polegającego na wstrzykiwaniu haker umieszcza szkodliwe dane wejściowe w kodzie źródłowym aplikacji. Wstawione dane wejściowe są następnie przetwarzane przez serwer jako część zapytania lub polecenia modyfikującego działanie aplikacji. Po zakończeniu ataku haker może łatwo uzyskać dostęp do wrażliwych danych, a nawet objąć cały system.

Przykłady ataków polegających na wstrzykiwaniu: wstrzykiwanie SQL, wstrzykiwanie kodu, wstrzykiwanie poleceń systemu operacyjnego, wstrzykiwanie lekkiego protokołu dostępu do katalogu (LDAP), wstrzykiwanie XML eXternal Entities (XXE), wykonywanie fałszerstw żądań po stronie serwera (SSRF), skrypty krzyżowe (XSS), itp.

Dlaczego konieczne jest uzyskanie ochrony przed zagrożeniami cybernetycznymi?

Ochrona przed zagrożeniami cybernetycznymi jest ważna, aby chronić i chronić dane wrażliwe, dane osobowe lub inne informacje poufne. Oto kilka innych powodów, dla których potrzebujesz ochrony przed zagrożeniami cyberbezpieczeństwa:

- Utrzymanie reputacji marki

- Ograniczenie naruszeń bezpieczeństwa stron trzecich

- Ochrona danych osobowych (PII) Twoich klientów

- Utrzymanie zgodności z przepisami i prawem

- Utrzymanie wiarygodności i zaufania wśród klientów

- Ograniczenie strat finansowych wynikających z naruszenia bezpieczeństwa danych.

Dowiedz się więcej: Wskazówki i najlepsze praktyki dotyczące cyberbezpieczeństwa w 2023 r

Rodzaje rozwiązań cyberbezpieczeństwa pozwalających ograniczyć ataki cybernetyczne

Rozwiązania cyberbezpieczeństwa to rodzaj narzędzi i usług, które mogą pomóc w łagodzeniu skutków cyberataków. Rozwiązania te mają określone funkcje, które pozwalają radzić sobie z określonym rodzajem zagrożeń cybernetycznych. Oto niektóre z najpopularniejszych typów rozwiązań w zakresie cyberbezpieczeństwa:

- Rozwiązania w zakresie bezpieczeństwa aplikacji: do identyfikowania luk w aplikacjach w trakcie programowania i po jego zakończeniu.

- Rozwiązania Endpoint Security: Rozwiązania te są wdrażane na urządzeniach końcowych, takich jak serwery, w celu zapobiegania złośliwemu oprogramowaniu i nieautoryzowanemu dostępowi.

- Rozwiązania bezpieczeństwa sieciowego: służą do monitorowania ruchu sieciowego, identyfikowania złośliwego ruchu i łagodzenia zagrożeń sieciowych.

- Rozwiązania zabezpieczające Internet rzeczy (IoT): tego typu rozwiązania pomagają uzyskać widoczność i kontrolować sieć urządzeń IoT.

- Rozwiązania zabezpieczające w chmurze: służą do uzyskania widoczności i kontroli nad środowiskami chmur publicznych, prywatnych i hybrydowych. Co więcej, pomagają także w identyfikowaniu luk w zabezpieczeniach i ich naprawianiu.

Zagrożenia i trendy w cyberbezpieczeństwie na rok 2023

W miarę pojawiania się nowych luk w zabezpieczeniach i wektorów ataków, oprócz już istniejących, na pierwszy plan wysuwa się wiele nowych zagrożeń cybernetycznych. Oto niektóre z pojawiających się zagrożeń cybernetycznych, które dotknęły przedsiębiorstwa w 2023 roku.

- Wykorzystanie sztucznej inteligencji przez hakerów do hakowania systemów

- Hakowanie pojazdów i urządzeń IOT w celu kradzieży danych za pomocą oprogramowania

- Błędna konfiguracja środowisk chmurowych w celu kradzieży informacji

- Podejmowanie ataków sponsorowanych przez państwo ze względu na sytuację geolokalizacyjną

- Używanie złośliwych reklam do wstrzykiwania złośliwego kodu do reklam cyfrowych

Wniosek

W dzisiejszym cyfrowym krajobrazie osoby i organizacje muszą być na bieżąco informowane o pojawiających się zagrożeniach cybernetycznych i wdrażać skuteczne środki bezpieczeństwa. Mając świadomość rodzajów cyberzagrożeń, będziesz w stanie złagodzić skutki tych zagrożeń i chronić wszystkie dane przed naruszeniami zarówno teraźniejszości, jak i przyszłości.

Często zadawane pytania

Czym jest zagrożenie w cyberbezpieczeństwie?

Zagrożenie w cyberbezpieczeństwie to rodzaj działania człowieka mającego na celu kradzież wrażliwych informacji lub uszkodzenie systemów komputerowych dla własnych korzyści pieniężnych.

Jakie jest sześć filarów cyberbezpieczeństwa?

Sześć filarów cyberbezpieczeństwa obejmuje zarządzanie, zgodność, zarządzanie ryzykiem, edukację, zarządzanie incydentami i kontrole techniczne.

Jakie są zagrożenia cybernetyczne w 2023 roku?

Phishing, inżynieria społeczna, kradzież danych, oprogramowanie ransomware i ataki na łańcuch dostaw oprogramowania to najczęstsze rodzaje zagrożeń cybernetycznych w 2023 r.

Jakie są rodzaje cyberbezpieczeństwa?

Istnieją różne rodzaje cyberbezpieczeństwa, w tym bezpieczeństwo aplikacji, bezpieczeństwo chmury, bezpieczeństwo punktów końcowych, bezpieczeństwo urządzeń mobilnych, bezpieczeństwo sieci, bezpieczeństwo punktów końcowych itp.

Jak działa cyberbezpieczeństwo?

Cyberbezpieczeństwo polega na wdrażaniu środków zapobiegawczych, takich jak zapory ogniowe i aktualizacje oprogramowania, które blokują złośliwe działania.

Jakie są 10 najważniejszych zagrożeń bezpieczeństwa cybernetycznego?

10 najważniejszych zagrożeń bezpieczeństwa cybernetycznego to phishing, oprogramowanie ransomware, złośliwe oprogramowanie, socjotechnika, atak typu man-in-the-middle, trojany, atak typu „odmowa usługi”, wstrzykiwanie SQL i Cryptojacking.