Jak wdrożyć jednokrotne logowanie Salesforce przy użyciu protokołu OAuth

Opublikowany: 2023-11-23Funkcja SSO, znana również jako logowanie, pozwala uniknąć konieczności logowania się użytkowników do każdego systemu. Konfiguruje jeden system tak, aby polegał na innym w celu uwierzytelniania użytkowników. System uwierzytelniający użytkowników nazywany jest dostawcą tożsamości, a system ufający dostawcy tożsamości w zakresie uwierzytelniania nazywany jest dostawcą usług.

Możesz także wdrożyć jednokrotne logowanie Salesforce, aby zmniejszyć liczbę obszarów ataku, ponieważ użytkownicy logują się tylko raz dziennie i korzystają z jednego zestawu danych uwierzytelniających. Ponadto ograniczenie logowania do jednego zestawu danych uwierzytelniających zwiększa bezpieczeństwo przedsiębiorstwa.

Możemy wdrożyć jednokrotne logowanie Salesforce przy użyciu zewnętrznego dostawcy tożsamości, uwierzytelniania delegowanego, OAuth i nie tylko. Możesz wybrać dowolną metodę w zależności od aktualnej infrastruktury organizacji, praktyk zarządzania użytkownikami i wymagań bezpieczeństwa. Musisz zrozumieć proces, a następnie dokładnie przejść dalej.

W tym poście zaimplementujemy SSO Salesforce przy użyciu OAuth (otwarty protokół, który autoryzuje aplikację kliencką na dostęp do danych z chronionego zasobu poprzez wymianę tokenów).

Spis treści

Wdróż Salesforce SSO – rozpocznijmy proces

Najpierw musimy utworzyć aplikację Connect dla Salesforce SSO. Połączona aplikacja to platforma umożliwiająca integrację aplikacji zewnętrznej z Salesforce przy użyciu interfejsów API i standardowych protokołów, takich jak SAML, OAuth i OpenID connect. Co więcej, połączone aplikacje korzystają z tych protokołów do uwierzytelniania, autoryzacji i zapewniania pojedynczego logowania (SSO) dla aplikacji zewnętrznych. Takie aplikacje aktywują logowanie jednokrotne lub ustawiają zasady bezpieczeństwa, aby ograniczyć dostęp aplikacji innych firm do danych z Twojej organizacji.

Aplikacje zewnętrzne zintegrowane z Salesforce mogą działać na platformie sukcesu klienta, innych platformach, urządzeniach lub subskrypcjach SaaS.

Na przykład, gdy logujesz się do aplikacji mobilnej Salesforce i widzisz dane z organizacji Salesforce, korzystasz z połączonej aplikacji.

Przechwytując metadane dotyczące aplikacji zewnętrznej, połączona aplikacja informuje Salesforce, jakiego protokołu — SAML, OAuth i OpenID Connect — używa aplikacja zewnętrzna i gdzie jest ona uruchomiona. Salesforce może następnie przyznać aplikacji zewnętrznej dostęp do swoich danych i dołączyć zasady definiujące ograniczenia dostępu, na przykład datę wygaśnięcia dostępu aplikacji. Salesforce może również kontrolować wykorzystanie połączonych aplikacji.

W jaki sposób moja Salesforce.Org może korzystać z połączonych aplikacji?

- Dostęp do danych dzięki integracji API

- Zintegruj dostawców usług z Salesforce

Dostęp do danych z integracją API:

Gdy programiści lub niezależni dostawcy oprogramowania (ISV) tworzą aplikacje internetowe lub mobilne, które muszą pobierać dane z organizacji Salesforce, możesz używać połączonych aplikacji jako klientów do żądania tych danych. Aby to zrobić, utwórz połączoną aplikację, która integruje się z interfejsami API Salesforce.

Przeczytaj także: Jak połączyć integrację Pipedrive i Salesforce

Zintegruj dostawców usług z Salesforce:

Gdy Salesforce pełni rolę Twojego dostawcy tożsamości, możesz użyć połączonej aplikacji, aby zintegrować dostawcę usług z organizacją. W zależności od konfiguracji organizacji możesz użyć jednej z tych metod.

Użyj połączonej aplikacji z SAML 2.0, aby zintegrować dostawcę usług ze swoją organizacją. Salesforce obsługuje jednokrotne logowanie SAML (SSO), gdy dostawca usług lub dostawca tożsamości inicjuje przepływ.

Jaką rolę odgrywają w połączonych aplikacjach?

Mówiąc najprościej, programiści tworzą i konfigurują przepływy autoryzacji dla połączonych aplikacji, a administratorzy ustalają zasady i uprawnienia w celu kontrolowania wykorzystania połączonych aplikacji. Ale w każdej roli jest o wiele więcej.

- Połączony programista aplikacji

- Połączony administrator aplikacji

Aby skorzystać z połączonej aplikacji:

Jest kilka kroków, które musisz wykonać. Te kroki opisano poniżej:

- 1. Konfiguracja domeny

- 2. Profil musi mieć dostęp do Obiektu Użytkownika

- 3. Konfiguracja połączonej aplikacji

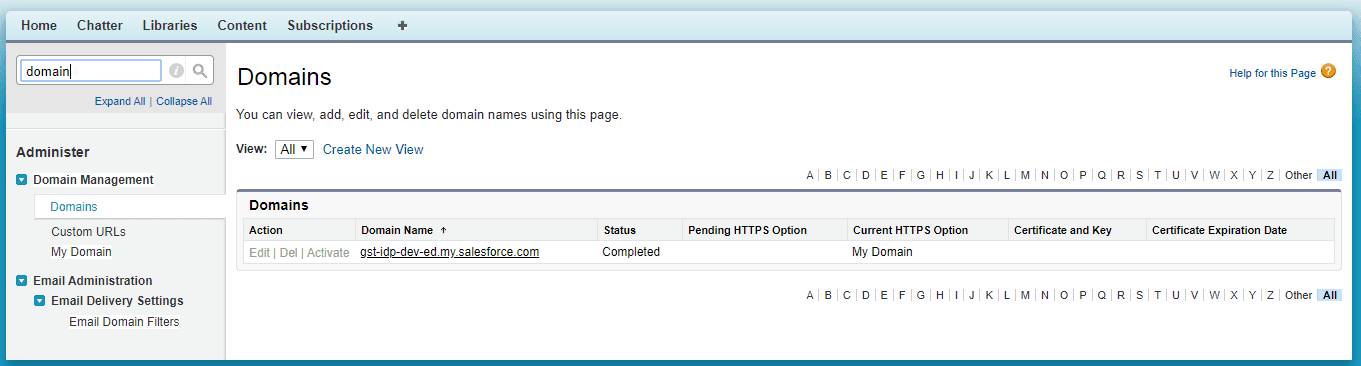

Kroki konfiguracji domeny:

Przejdź do Konfiguracja -> Okno szybkiego wyszukiwania -> Zarządzanie domenami -> Kliknij Domeny -> Utwórz nową domenę (jeśli jeszcze nie istnieje)

W moim przypadku nazwa domeny to: gst-idp-dev-ed

Obiekt użytkownika dostępu do profilu

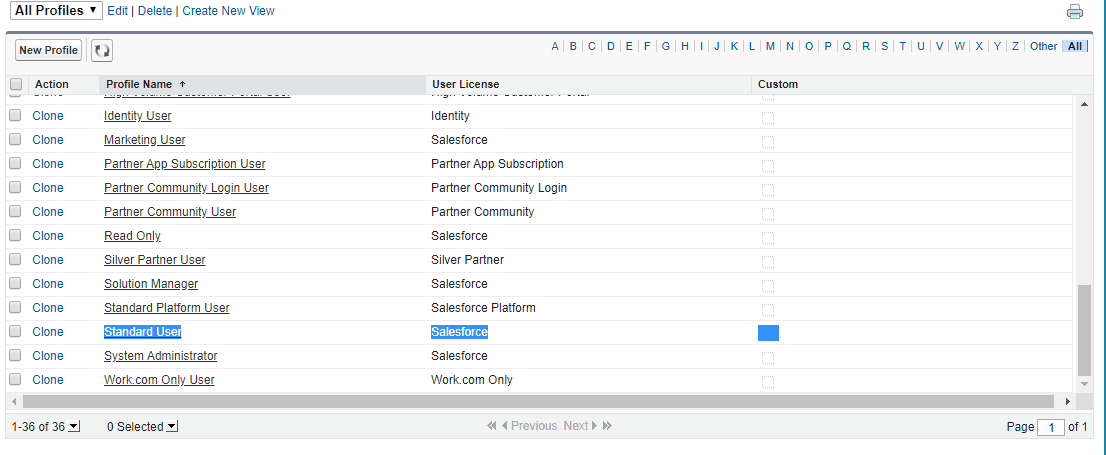

Profil, którego używasz dla dowolnego użytkownika, może być dowolnym profilem mającym dostęp do tego użytkownika.

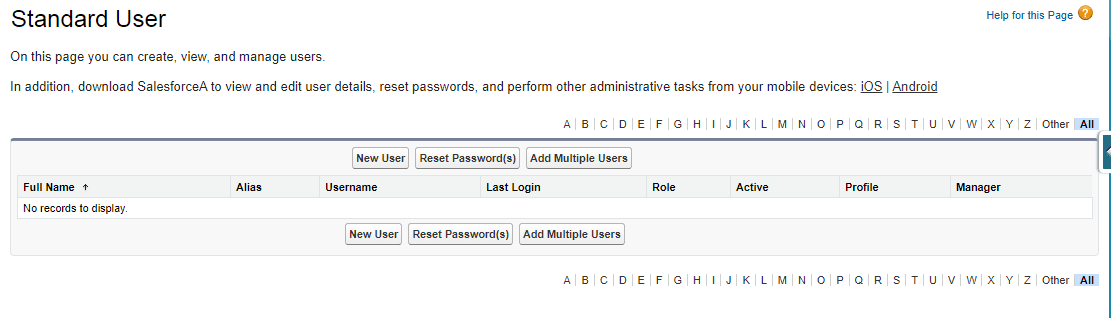

- Na przykład tutaj jest jeden profil „ Użytkownik standardowy ”. Klikając na ten profil możesz dodać użytkowników do tego profilu.

Ustawienia -> Pole szybkiego wyszukiwania -> Profile -> Profil użytkownika standardowego -> Kliknij Użytkownicy standardowi lub dowolny inny profil.

Dodaj użytkowników zewnętrznych do dowolnego profilu, na przykład pracuję na użytkowniku standardowym.

- Lub podczas tworzenia użytkownika możesz przypisać ten profil do Użytkownika.

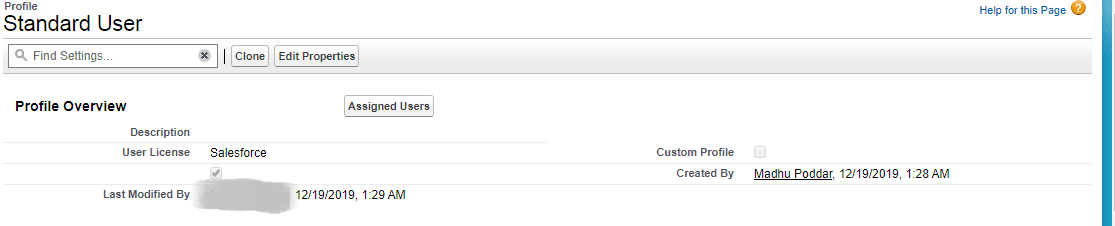

Kliknij opcję Przypisani użytkownicy

Kliknij Nowy użytkownik, a następnie dodaj użytkowników

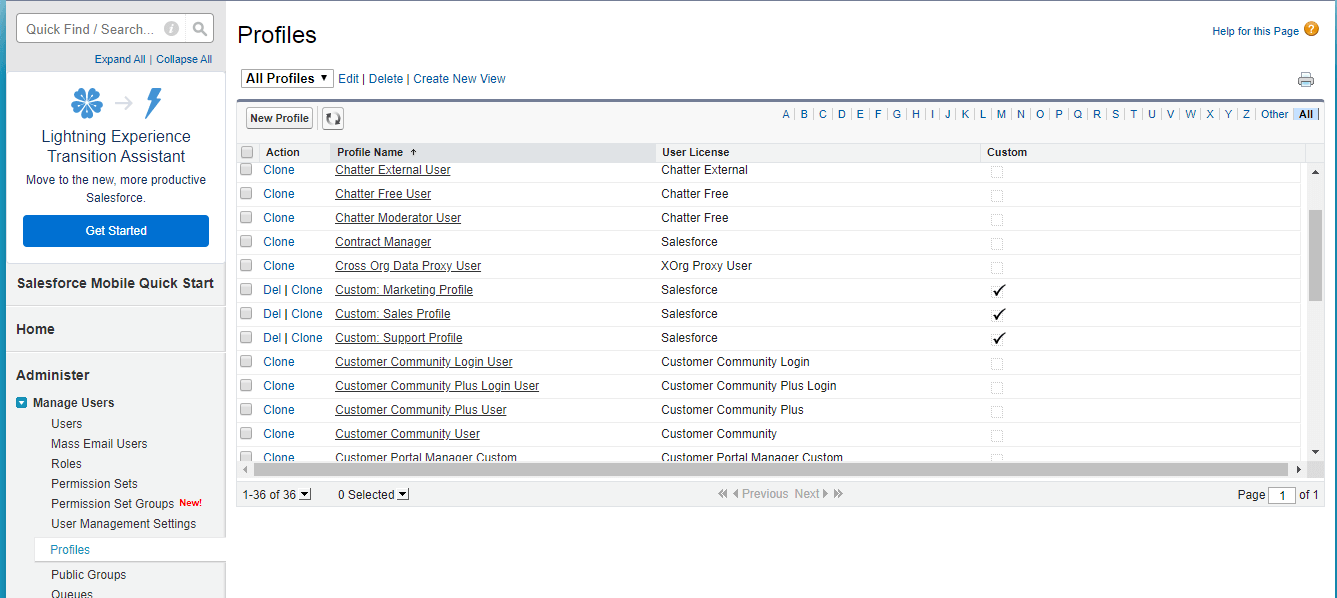

- Możesz też utworzyć nowy profil niestandardowy, który musi uzyskać dostęp do obiektu użytkownika, a następnie go użyć.

Konfiguracja -> Pole szybkiego wyszukiwania -> Utwórz nowego użytkownika lub Edytuj istniejącego użytkownika -> Przypisz standardowy profil użytkownika lub utworzony przez siebie profil niestandardowy.

dla niestandardowych Przejdź do:

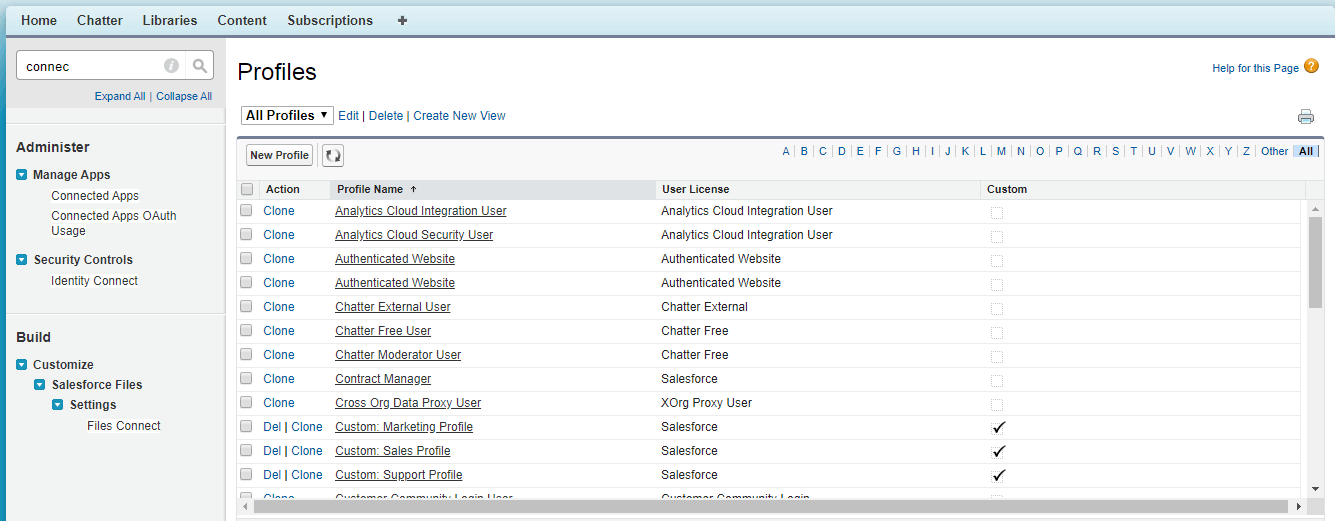

Konfiguracja -> Pole szybkiego wyszukiwania -> Profile -> Utwórz nowy profil z uprawnieniami dostępu użytkowników.

Kroki konfiguracji połączonej aplikacji:

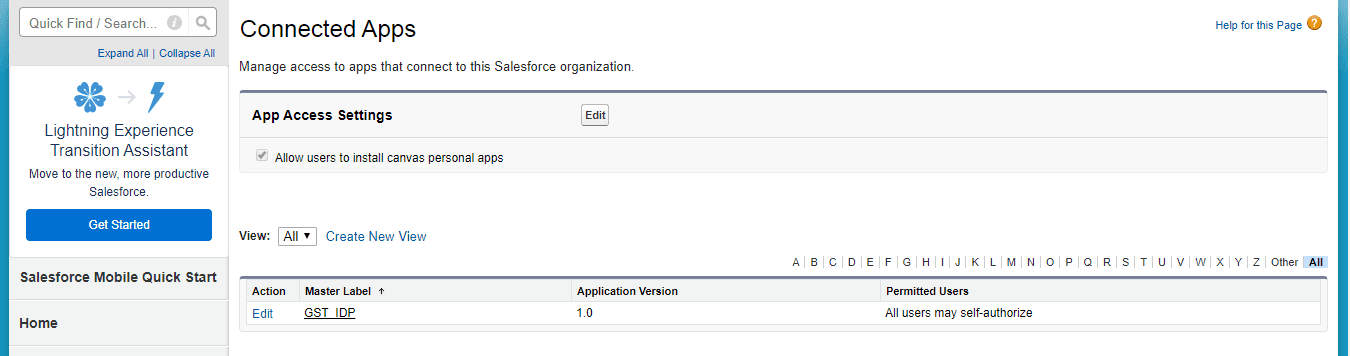

Konfiguracja -> Pole szybkiego wyszukiwania -> Zarządzaj aplikacjami -> Połączona aplikacja -> Utwórz połączoną aplikację

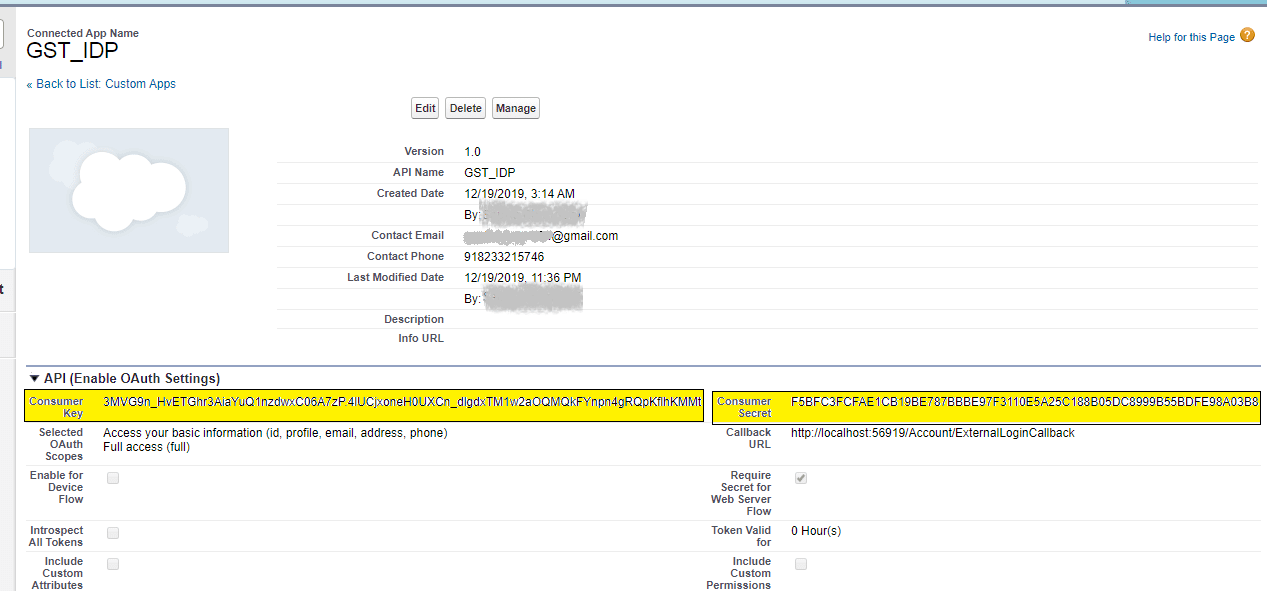

W moim przypadku etykieta aplikacji to GST_IDP, możesz podać dowolną nazwę i wersję.

Szczegóły w połączonej aplikacji:

Klucz klienta i sekret klienta są generowane przez sam Salesforce.

API wywołań systemowych GST

Uzyskaj dostęp do podstawowych informacji (identyfikator, profil, adres e-mail, adres, telefon)

Pełny dostęp (pełny)

Ten adres URL będzie używany przez system GST.

Wybrane zakresy OAuth:

Adres URL wywołania zwrotnego:

http://{Nazwa domeny}/Account/ExternalLoginCallback

Nazwa domeny zostanie zastąpiona adresem URL witryny, za pomocą której uzyskają dostęp do aplikacji

Były:

https://gme-gst-test.bp.com/Account/ExternalLoginCallback

1. Spowoduje to zwrócenie klucza klienta i sekretu konsumenta

2. Następnie musimy przekazać klucz konsumenta, sekret klienta i nazwę domeny do .net API jako parametry.

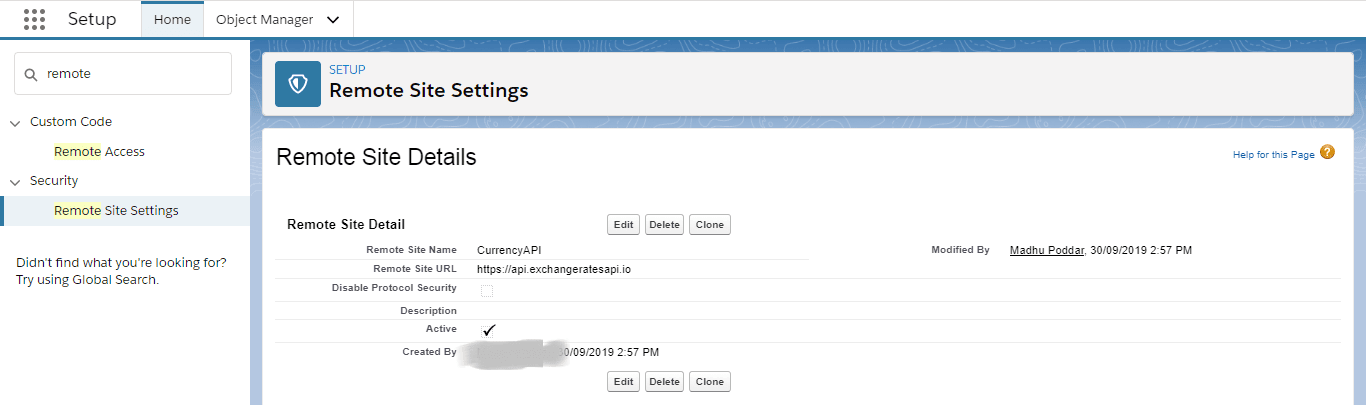

Uwaga: Ilekroć dokonujesz integracji z jakąkolwiek inną witryną za pomocą API, musisz ustawić adres URL witryny w ustawieniach zdalnej witryny.

Jeśli szukasz doświadczonych konsultantów Salesforce do świadczenia usług rozwoju Salesforce, skontaktuj się z nami.

Przeczytaj także: Korzyści z wdrożenia Salesforce Commerce Cloud

Kluczowe dania na wynos

Teraz wiesz, jak wdrożyć SSO przy użyciu protokołu OAuth, aby ułatwić użytkownikom logowanie się do każdego systemu. Osiągnięcie tego może wydawać się proste, ale zaufaj nam, wymaga to wiedzy specjalistycznej. Możesz skontaktować się z wiodącą firmą konsultingową Salesforce, która oferuje doskonałe wskazówki, jak najlepiej wykorzystać platformę.

Kiedy Emizentech jest tutaj, aby służyć Ci najlepiej, nie musisz chodzić tu i tam, aby znaleźć najlepszą firmę. Posiadamy zespół doświadczonych konsultantów Salesforce, którzy pomagają klientom na całym świecie w realizacji ich projektów Salesforce.