10 najlepszych praktyk w zakresie bezpieczeństwa hostingu w 2020 r.

Opublikowany: 2022-04-28Zagrożenia podążają za trendami, a dzięki cyfrowej eksplozji, która rozprzestrzeniła się na cały świat, hosting strony internetowej staje się coraz bardziej niebezpieczny.

Jest to jeszcze gorsze, biorąc pod uwagę, że większość osób, które są właścicielami witryn, próbuje na nich zarabiać, co oznacza, że istnieje potencjalny duży wpływ.

Mimo że w zeszłym roku Google ostrzegało przed zwiększonym naciskiem na mobilną gotowość witryn internetowych, w 2018 r. podwoiła się liczba ataków mobilnego szkodliwego oprogramowania. Chociaż może to być tylko luźno powiązane, można zaobserwować ogólny trend zagrożeń cyberbezpieczeństwa podążających za tłumem.

Bezpieczeństwo hostingu może być wyzwaniem, szczególnie w przypadku mniejszych witryn o ograniczonych zasobach. W końcu, jeśli nawet instytucje finansowe z wielomiliardowymi budżetami na cyberbezpieczeństwo mogą zostać naruszone, jaka jest nadzieja dla reszty z nas, prawda?

Nie do końca poprawne.

Rezygnacja i ignorowanie cyberzagrożeń tylko dlatego, że uważasz, że nie masz środków, aby je przezwyciężyć, jest błędem. Cyberataki poświęcają znacznie więcej czasu i zasobów na penetrację celów o wysokiej wartości, ponieważ istnieje możliwość dużej wypłaty.

Jednak w przypadku mniejszych witryn zachowanie odpowiedniej perspektywy i przestrzeganie standardowych najlepszych praktyk dotyczących bezpieczeństwa hostingu powinno wystarczyć do złagodzenia większości problemów. No chyba, że z jakiegoś powodu kogoś bardzo zdenerwowałeś.

Dzisiaj podzielę się z Wami kilkoma najlepszymi praktykami bezpieczeństwa hostingu, a także zaoferuję praktyczne wskazówki, które można wypróbować, aby wzmocnić swoją obronę.

Nie możesz uzyskać dostępu do swojej witryny? Czy zostałeś zhakowany? Zgubiłeś hasło lub całe konto? Czy twoje podstawowe pliki są naruszone? Darmowy skrypt odzyskiwania awaryjnego rozwiąże Twój koszmar za pomocą jednego kliknięcia.

10 najlepszych praktyk w zakresie bezpieczeństwa hostingu, które należy przestrzegać

1. Trzymaj się renomowanego dostawcy usług hostingowych

Twój dostawca usług hostingowych odgrywa znacznie większą rolę w bezpieczeństwie Twojej witryny, niż mogłoby się wydawać. Z fizycznej przestrzeni, którą Twoja witryna obsługuje ruch, który wchodzi i wychodzi z Twojej witryny, Twój dostawca usług hostingowych odgrywa bardzo intymną rolę, jeśli chodzi o Twoje bezpieczeństwo.

Na przykład często hostem internetowym zajmuje się standardowe pozycje, takie jak oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem. Niektórzy dostawcy usług hostingowych oferują również antyspamowe, automatyczne systemy tworzenia kopii zapasowych i odzyskiwania, a jeśli masz szczęście, nawet korzystają z sieci dystrybucji treści (CDN).

Wskazówka : bezpieczeństwo należy traktować jako główny czynnik, który należy wziąć pod uwagę przy wyborze usługodawcy hostingowego. Jeśli prowadzisz witrynę już od jakiegoś czasu i urosła ona do punktu, w którym możesz uzasadnić przejście na konto hostingowe VPS, polecam zrobić to tak szybko, jak to możliwe. Hosting VPS oferuje znacznie lepsze funkcje bezpieczeństwa niż standardowe współdzielone konta hostingowe.

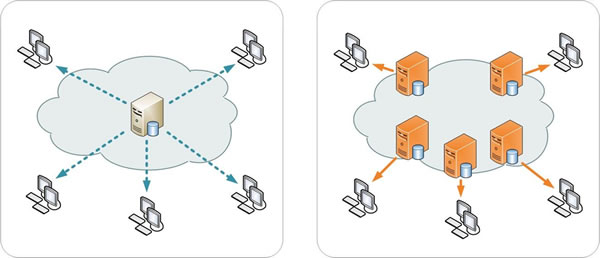

2. Użyj CDN

Jak wspomniałem powyżej, niektórzy hostingi współpracują z CDN, ale jeśli nie, możesz to zrobić również dla siebie. Sieci CDN pomagają szybciej udostępniać strony internetowe odwiedzającym, przechowując pamięci podręczne witryny na serwerach na całym świecie. Gdy zostaniesz poproszony o dostęp do Twojej witryny, CDN najpierw będzie obsługiwać dane z pamięci podręcznej z lokalizacji najbliższej żądanej.

Jednak oprócz przewagi szybkości, sieci CDN wykorzystują również ogromne sieci serwerów, aby oferować to, co nazywa się równoważeniem obciążenia. Oznacza to, że korzystając z CDN, częściowo pracujesz na ich zasobach serwerowych i możesz zarządzać większą liczbą odwiedzających.

Jest to związane z najlepszą częścią korzystania z sieci CDN, czyli zapobieganiem atakom typu Distributed Denial of Service (DDoS). Ataki DDoS próbują przytłoczyć i zamknąć strony internetowe, zalewając je żądaniami do momentu wyłączenia serwera. Jednak sieci CDN mają na celu wzmocnienie bezpieczeństwa poprzez zrównoważenie tego za pośrednictwem sieci serwerów.

Wskazówka : spróbuj użyć Cloudflare jako CDN. Dostępne są bezpłatne konta z podstawowymi funkcjami, które można skalować w miarę zmieniających się potrzeb.

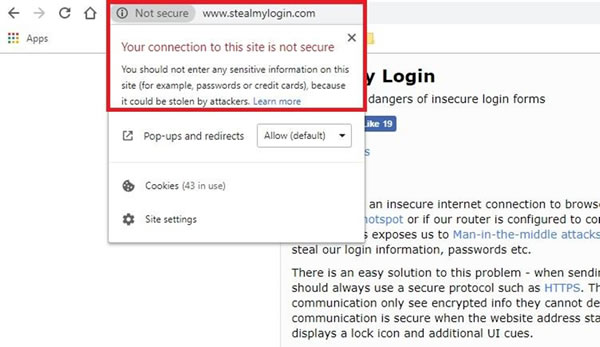

3. Zawsze używaj certyfikatów SSL

Certyfikaty Secure Sockets Layer (SSL) pomagają zapewnić odwiedzającym, że wszelkie informacje, które udostępniają w Twojej witrynie, są zaszyfrowane i będą bezpieczne. Obecnie SSL staje się tak ważny, że główne przeglądarki internetowe będą ostrzegać użytkowników, jeśli witryna nie korzysta z SSL.

Istnieje kilka rodzajów certyfikatów SSL, a ceny każdego z nich są różne. Zapewniamy, że jeśli prowadzisz witrynę osobistą lub nawet dla małej firmy, możesz z łatwością skorzystać z bezpłatnego certyfikatu SSL. Są łatwe do zdobycia i instalacji; w rzeczywistości możesz to zrobić za pomocą kilku kliknięć w Plesk lub cPanel.

Wskazówka : możesz uzyskać bezpłatny certyfikat SSL od Let's Encrypt bezpośrednio od nich, ale lepiej, jeśli Twój usługodawca internetowy oferuje tę usługę. Majowe hosty internetowe umożliwią dziś łatwą instalację darmowego SSL Let's Encrypt.

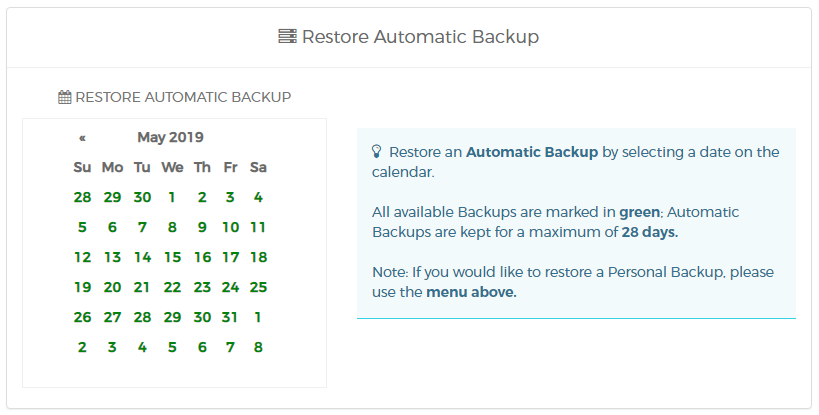

4. Zawsze przechowuj kopie zapasowe

Automatyczne tworzenie kopii zapasowych i przywracanie dzięki hostingowi WPX

Chociaż istnieją hosty internetowe, które oferują funkcje tworzenia kopii zapasowych i przywracania, niektóre nadal nie oferują. Niezależnie od tego zawsze powinieneś robić własne kopie zapasowe i trzymać zestaw plików offline, na wszelki wypadek. Może to wydawać się trochę nudne, ale nie masz pojęcia, jak Twój host skonfigurował system tworzenia kopii zapasowych ani co może się stać w przypadku katastrofy. Prowadzenie kopii zapasowej offline (zarówno plików, jak i bazy danych!) może uratować życie.

Wskazówka : Automatyzacja procesu tworzenia kopii zapasowej offline jest prostsza niż mogłoby się wydawać, zwłaszcza jeśli korzystasz z WordPressa. Użyj wtyczki do tworzenia kopii zapasowych UpdraftPlus i możesz zdalnie tworzyć kopie zapasowe z dowolną częstotliwością do wybranego miejsca docelowego. Możesz również wypróbować te usługi tworzenia kopii zapasowych dla WordPress

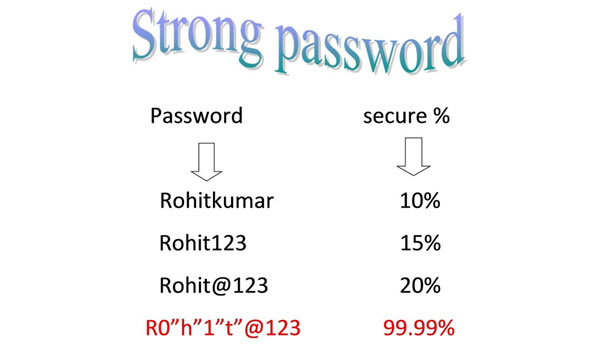

5. Wzmocnij hasła

Słyszałeś o tym, widziałeś to w filmach i możesz być winny, że zrobiłeś to sam, ale używanie łatwych do zapamiętania haseł to recepta na katastrofę. Dzisiejsi hakerzy są na tyle wyrafinowani, że mają całe pliki zwane słownikami, pełne powszechnie używanych haseł, które będą testować pod kątem zabezpieczeń witryny.

Aby spojrzeć na to z innej perspektywy, botnet może brutalnie wymusić sześcioznakowe hasło w ciągu około czterech godzin. Pamiętaj, że to wszystko jest zautomatyzowane, więc gdy ty i cyberatakujący śpicie, boty próbują włamać się na strony internetowe.

Wskazówki : Użyj dłuższego, bardziej złożonego hasła, które najlepiej składa się z kombinacji wielkich i małych liter, cyfr i znaków specjalnych.

6. Zaszyfruj własne połączenie

Ponieważ jesteś właścicielem swojej witryny, Twoje połączenie z kontem hostingowym powinno być bezpieczniejsze niż połączenie z odwiedzającymi. Zalecam przesyłanie plików za pomocą protokołu SFTP (Secure File Transfer Protocol) lub przez połączenie wirtualnej sieci prywatnej (VPN).

Każda z tych metod pomoże zapobiec próbom przechwycenia i kradzieży danych, które wysyłasz na swój serwer sieciowy. Osobiście polecam korzystanie z VPN, chociaż koszt jest zwykle wyższy niż przy użyciu klienta SFTP. Sieci VPN działają poprzez szyfrowanie wszystkiego, co jest wysyłane z komputera, więc obejmują wszystkie scenariusze!

Wskazówka : jeśli VPN nie jest twoją filiżanką herbaty, dostępnych jest mnóstwo darmowych klientów SFTP. Polecam FileZillę, która jest niezwykle potężna i ma otwarte oprogramowanie.

7. Aktualizuj rzeczy

Jednym ze sposobów, w jaki atakujący próbują uzyskać dostęp do stron internetowych, jest wykorzystanie znanych słabości oprogramowania. Prawie każde oprogramowanie ma jakieś błędy lub luki, a wiele z nich jest stale aktualizowanych, aby zablokować te luki, gdy programiści je znajdą.

Upewnij się, że w miarę możliwości aktualizujesz całe oprogramowanie, którego używasz w swojej witrynie. Jeśli korzystasz z WordPressa, upewnij się, że aktualizowana jest nie tylko instalacja WordPressa, ale także każda zainstalowana wtyczka lub motyw.

Wskazówka : niektórzy usługodawcy hostingowi oferują aktualizacje witryn WordPress jednym kliknięciem, które umożliwiają szybką aktualizację nie tylko jednej witryny, ale wszystkich witryn hostowanych na Twoim koncie.

8. Skorzystaj z plików konfiguracyjnych serwera

Rodzaj plików konfiguracyjnych serwera, z którymi musisz sobie poradzić, w zależności od używanej platformy hostingowej. Na przykład Apache używa .htaccess, podczas gdy Microsoft używa plików web.config. Te pliki konfiguracyjne są niezwykle wydajne i można ich użyć do zwiększenia bezpieczeństwa witryny.

Dodając odpowiednie reguły do plików konfiguracyjnych serwera, możesz uniemożliwić przeglądanie katalogów, uniemożliwić innym tworzenie łączy do obrazów w witrynie, a nawet chronić określone pliki.

Wskazówka : jeśli nie masz pewności, na jakim serwerze internetowym się znajdujesz, możesz to szybko sprawdzić tutaj.

9. Zwróć uwagę na uprawnienia do plików

Pliki mają kilka właściwości, które określają, co użytkownicy mogą z nimi zrobić i przez kogo. Zasadniczo istnieją trzy role, które mogą wchodzić w interakcje z plikami; właściciele, grupy i publiczność. Rzeczy, które mogą zrobić z plikami, to ich odczytywanie, zapisywanie lub wykonywanie.

Aby naprawdę zabezpieczyć swoją witrynę, dowiedz się, jakie są ważne pliki i sprawdź uprawnienia każdego z nich. Nieprawidłowo zdefiniowane uprawnienie do pliku może w końcu pozwolić każdemu, kto ma do niego dostęp, na dodanie złośliwego kodu, który może zaszkodzić Twojej witrynie.

Wskazówka : Uprawnienie do pliku 666 pozwala każdemu na zapisywanie czegokolwiek w Twoim pliku — bądź bardzo ostrożny przy korzystaniu z tego ustawienia!

10. Użyj uwierzytelniania dwuskładnikowego

W odniesieniu do punktu 5, bez względu na to, jak długie lub złożone jest hasło, nadal może zostać złamane. Jeśli to naprawdę twoja fobia, gorąco polecam poszukać systemu 2 Factor Authentication (2FA).

Korzystanie z 2FA oznacza, że oprócz hasła system, do którego próbujesz uzyskać dostęp, musi sprawdzić Twoją tożsamość w inny sposób. Najszybszą i powszechną metodą 2FA jest uwierzytelnianie za pomocą kodu mobilnego.

Po zweryfikowaniu hasła system wyśle kod na urządzenie mobilne i wyświetli kod uwierzytelniający. Musisz wprowadzić ten kod do systemu przed uzyskaniem dostępu. To znacznie zwiększa bezpieczeństwo twojego systemu.

Wskazówka : na rynku dostępnych jest wiele systemów 2FA. Jeśli korzystasz z WordPressa, jest nawet kilka darmowych, które możesz wypróbować, np. Google Authenticator.

Wniosek: mów cicho i noś duży kij

Chociaż tutaj przedstawiłem 10 przykładów najlepszych praktyk w zakresie bezpieczeństwa hostingu, jest ich o wiele więcej, a niektóre mogą obejmować więcej niż jeden element, który możesz zrobić lub zwrócić uwagę na ulepszenie. Z tego powodu właścicielom witryn może być trudno śledzić wszystko – zwłaszcza jeśli nie jest to Twoja podstawowa działalność.

Zalecam sporządzenie listy kontrolnej, w której wypiszesz wszystko, co należy monitorować, i podzielisz to według częstotliwości. Na przykład, jakie elementy musisz sprawdzić codziennie, co tydzień lub co miesiąc. Pomoże Ci to nadążyć za tempem.

Pamiętaj, że nie musisz mieć idealnego zabezpieczenia strony – byłoby to niemożliwe. To, co naprawdę musisz zrobić, to jak najbardziej utrudnić wszystkim atakującym, aby stracili zainteresowanie Twoją witryną i przeszli do łatwiejszego wybierania.

Jak powiedział Teddy Roosevelt, „mów cicho i noś duży kij” Twoje środki ochrony są twoim wielkim kijem, że tak powiem.