Analiza zagrożeń cybernetycznych: znaczenie i typy

Opublikowany: 2023-11-21Podsumowanie: Wykorzystując analizę bezpieczeństwa cybernetycznego, możesz łatwo zyskać niewidzialność przed nieznanymi cyberprzestępcami i zidentyfikować motywy stojące za atakami. Poniżej dowiemy się, jakie inne korzyści wynikają z korzystania z informacji wywiadowczych dotyczących cyberzagrożeń.

Analiza zagrożeń cybernetycznych zajmuje czołowe miejsce we współczesnym cyberbezpieczeństwie i stanowi istotny element walki z ewoluującymi zagrożeniami cyfrowymi. W środowisku, w którym osoby atakujące cyberbezpieczeństwo często zmieniają taktykę, organizacje korzystają z inteligencji cybernetycznej, aby uzyskać bezcenny wgląd w potencjalne zagrożenia, słabe punkty i metody stosowane przez złośliwych agentów.

Dzięki niemu możesz skutecznie przewidywać, zapobiegać i łagodzić zagrożenia cybernetyczne. W tym artykule dowiemy się więcej na ten temat i dowiemy się, jak możesz wykorzystać je w swojej firmie.

Spis treści

Co oznacza analiza zagrożeń?

Analiza zagrożeń to dane gromadzone, przetwarzane i analizowane w celu zrozumienia celów, motywów i zachowań atakujących podmiotów zagrażających. Umożliwia użytkownikom podejmowanie szybkich decyzji i zmianę strategii w celu walki z różnymi aktorami zagrażającymi.

Dlaczego potrzebujesz analizy zagrożeń?

Analiza zagrożeń przynosi korzyści firmom, umożliwiając im przetwarzanie danych o zagrożeniach i lepsze zrozumienie cyberprzestępców, szybkie reagowanie na incydenty i proaktywne podejmowanie działań mających na celu uniknięcie ataków w przyszłości. Oto inne powody, dla których warto wykorzystać analizę zagrożeń:

- Zapewnia wgląd w nieznanych napastników lub aktorów zagrażających

- Wzmacnia zespoły, podkreślając motywy atakujących oraz ich taktykę, techniki i procedury (TTP).

- Pomaga w zrozumieniu procedury podejmowania decyzji przez atakującego

- Automatyzacja gromadzenia i przetwarzania danych poprzez uczenie maszynowe

- Zarządzanie codziennym przepływem danych o zagrożeniach

Kto czerpie największe korzyści z analizy zagrożeń?

Zespoły ds. bezpieczeństwa i zarządzania ryzykiem czerpią największe korzyści z analizy zagrożeń, ponieważ pomaga im to usprawnić zadania związane z zagrożeniami i bezpieczeństwem w organizacji. Oto członkowie zespołu, którzy odnieśli największe korzyści z analizy zagrożeń:

- Analityk Sec/IT: Analityk może zoptymalizować możliwości zapobiegania lub wykrywania oraz ulepszyć swoją ochronę przed cyberatakami.

- Analityk SOC: Analiza zagrożeń może pomóc analitykowi SOC w ustaleniu priorytetów incydentów po rozważeniu ich ryzyka i wpływu na firmę.

- Zespół reagowania na incydenty związane z bezpieczeństwem komputerowym (CSIRT): zespół może wykorzystywać dane, aby przyspieszyć badanie incydentów, zarządzanie, ustalanie priorytetów itp.

- Analityk firmy Intel: za pomocą analizy zagrożeń analityk może identyfikować i śledzić podmioty zagrażające atakujące organizację.

- Kierownictwo wykonawcze: Kierownictwo może lepiej zrozumieć zagrożenia dla bezpieczeństwa cybernetycznego i dostępne opcje ich zaradzenia.

Jaki jest cykl życia analizy zagrożeń?

Cykl życia analizy zagrożeń zapewnia zespołom ds. bezpieczeństwa ustrukturyzowaną metodologię gromadzenia, analizowania i wykorzystywania informacji o zagrożeniach. Co więcej, cykl pomaga w lepszym zrozumieniu krajobrazu zagrożeń, aby skuteczniej reagować na zagrożenia bezpieczeństwa. Cykl życia analizy zagrożeń składa się z sześciu etapów wymienionych poniżej:

Krok 1: Planowanie: Na pierwszym etapie zespół ds. bezpieczeństwa i inne osoby zaangażowane w podejmowanie decyzji dotyczących bezpieczeństwa ustalają wymagania dotyczące analizy zagrożeń. Mogą na przykład zaplanować odkrycie napastników i ich motywów, powierzchni ataku i strategii zwalczania tych ataków.

Krok 2: Gromadzenie: W drugim etapie zespół zbiera wszystkie dane potrzebne do osiągnięcia celów określonych w kroku pierwszym. W zależności od tych celów zespół ds. bezpieczeństwa będzie korzystał z dzienników ruchu, dostępnych źródeł danych, mediów społecznościowych, forów itp. w celu gromadzenia danych.

Krok 3: Przetwarzanie: Po zebraniu danych zostaną one przekonwertowane na czytelny format w celu analizy. Procedura obejmuje filtrowanie fałszywych alarmów, odszyfrowywanie plików, tłumaczenie danych z obcych zasobów itp. Możesz także użyć narzędzia do analizy zagrożeń, aby zautomatyzować tę procedurę poprzez sztuczną inteligencję i uczenie maszynowe.

Krok 4: Analiza: Po przetworzeniu danych zespół przetestuje i zweryfikuje trendy, wzorce i spostrzeżenia na podstawie tych danych. Spostrzeżenia są następnie wykorzystywane do osiągnięcia celów wyznaczonych na początkowym etapie.

Krok 5: Rozpowszechnianie: Na tym etapie zespół ds. analizy zagrożeń przekształca ustalenia dotyczące danych w przystępny format i udostępnia je zainteresowanym stronom. Informacje są często prezentowane na jednej z dwóch stron, bez użycia żargonu technicznego.

Krok 6: Informacje zwrotne: Jest to ostatni etap cyklu życia analizy zagrożeń, podczas którego zbierane są informacje zwrotne od akcjonariuszy i podejmowana jest decyzja, czy powinny nastąpić pewne zmiany w operacjach rozpoznawania zagrożeń. Ponadto planowany jest kolejny cykl analizy zagrożeń, jeżeli w bieżącym cyklu nie zostaną spełnione wymagania interesariuszy.

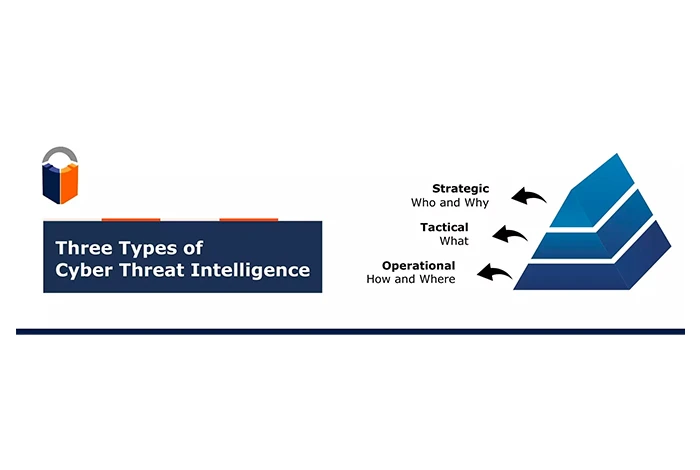

Jakie są rodzaje analizy zagrożeń?

Informacje o zagrożeniach cybernetycznych dzielą się głównie na trzy kategorie, które odpowiadają różnym etapom podejmowania decyzji i reakcji na strategię cyberbezpieczeństwa organizacji.

Taktyczna analiza zagrożeń koncentruje się na bieżących zagrożeniach, podczas gdy analiza zagrożeń operacyjnych i strategicznych koncentruje się na głębszej analizie zagrożeń. Poniżej znajduje się szczegółowe wyliczenie każdego z nich.

Taktyczna analiza zagrożeń

Jest wykorzystywane przez centrum operacji bezpieczeństwa (SOC) do wykrywania trwających cyberataków i reagowania na nie. Koncentruje się głównie na typowych wskaźnikach zagrożenia (IOC), takich jak złe adresy IP, skróty plików, adresy URL itp.

Ponadto pomaga zespołowi reagowania na incydenty w filtrowaniu fałszywych alarmów i przechwytywaniu prawdziwych ataków.

Operacyjna analiza zagrożeń

Ten rodzaj analizy zagrożeń zapewnia wiedzę na temat ataków. Koncentruje się na dostarczaniu szczegółowych informacji na temat TTP i zachowań zidentyfikowanych podmiotów zagrażających, takich jak ich wektory, luki w zabezpieczeniach, a także zasoby firmy, na które hakerzy mogą zaatakować.

Informacje te mogą pomóc w identyfikacji podmiotów zagrażających, które mogą zaatakować organizacje, i opracowaniu mechanizmów kontroli bezpieczeństwa w celu ograniczenia ich ataków.

Strategiczna analiza zagrożeń

Strategiczna analiza zagrożeń obejmuje analizę i zrozumienie trendów zagrożeń, potencjalnych ryzyk i pojawiających się zagrożeń, które mogą mieć wpływ na organizację w dłuższej perspektywie. Zapewnia decydentom wgląd w globalny krajobraz zagrożeń w celu opracowania skutecznych długoterminowych strategii bezpieczeństwa.

Obejmuje to gromadzenie danych na temat rozwoju sytuacji geopolitycznej, trendów branżowych, zagrożeń cybernetycznych itp. w celu przewidywania i ograniczania ryzyka.

Co oznacza program analizy zagrożeń cybernetycznych?

Program analizy zagrożeń cybernetycznych łączy wszystkie źródła zagrożeń cybernetycznych w jednym kanale, dzięki czemu można je przeglądać razem, a nie osobno. Przeglądając je łącznie, można łatwo zidentyfikować cyberzagrożenia, trendy i wydarzenia oraz zmiany w taktyce hakerów.

W programach do analizy zagrożeń informacje są prezentowane w sposób ułatwiający przeprowadzenie analizy zagrożeń.

Wniosek

Analiza zagrożeń cybernetycznych to potężne narzędzie umożliwiające organizacjom zrozumienie obecnego krajobrazu zagrożeń oraz przewidywanie przyszłych cyberataków i przygotowanie się na nie.

Wykorzystując wiedzę uzyskaną z wywiadu dotyczącego bezpieczeństwa cybernetycznego, możesz opracować zasady i procedury bezpieczeństwa, które pomogą Ci chronić organizację przed zagrożeniami cybernetycznymi.

Często zadawane pytania dotyczące analizy zagrożeń cybernetycznych

Jakie są najnowsze trendy i osiągnięcia w zakresie analizy zagrożeń cybernetycznych?

Najnowsze trendy i osiągnięcia w zakresie analizy zagrożeń cybernetycznych obejmują wykorzystanie sztucznej inteligencji i uczenia maszynowego do automatyzacji analiz i identyfikacji potencjalnych zagrożeń cybernetycznych. Co więcej, opcja współpracy w czasie rzeczywistym pomoże również zespołom ds. bezpieczeństwa współpracować i ograniczać ryzyka i zagrożenia cybernetyczne.

Jaki jest główny cel analizy zagrożeń cybernetycznych?

Głównym celem analizy zagrożeń cybernetycznych jest zapewnienie zespołom ds. bezpieczeństwa świadomości sytuacyjnej. Świadomość sytuacyjna oznacza jasne zrozumienie krajobrazu zagrożeń, słabych punktów organizacji i wpływu cyberataków na organizacje.

Kto korzysta z informacji o zagrożeniach cybernetycznych?

Analiza zagrożeń cybernetycznych jest powszechnie wykorzystywana przez personel SOC i zespoły reagowania na incydenty, które wykorzystują dane do tworzenia skutecznych strategii łagodzenia zagrożeń cybernetycznych.

Co to są źródła informacji o zagrożeniach cybernetycznych?

Kanały analizy zagrożeń to zaktualizowane strumienie danych, które pomagają użytkownikom identyfikować różne zagrożenia cyberbezpieczeństwa, ich źródła, a także infrastrukturę, na którą mogą mieć wpływ te ataki.

Jak wykorzystujesz analizę zagrożeń cybernetycznych?

Możesz używać analizy zagrożeń cybernetycznych, aby rozpoznawać podmioty zagrażające, które mogą zaatakować Twoją organizację, i szybko reagować na te ataki za pośrednictwem różnych protokołów bezpieczeństwa.

Co to jest platforma analizy zagrożeń?

Platforma analizy zagrożeń gromadzi, agreguje i organizuje dane wywiadowcze dotyczące zagrożeń z różnych zasobów.