DMARC, DKIM และ SPF คืออะไร

เผยแพร่แล้ว: 2023-09-25ในขณะที่นักการตลาดและผู้เชี่ยวชาญด้านการขายมุ่งมั่นที่จะเพิ่มผลกระทบจากแคมเปญของตนในระบบนิเวศดิจิทัลที่มีการแข่งขันสูงขึ้น การรับรองความถูกต้องของอีเมลจึงกลายเป็นเสาหลักสำคัญของความสำเร็จ ด้วยการจัดลำดับความสำคัญและการใช้โปรโตคอลการตรวจสอบความถูกต้องที่มีประสิทธิภาพ นักการตลาดสามารถรักษาชื่อเสียงของแบรนด์ ส่งเสริมความไว้วางใจของลูกค้า และปลดล็อกศักยภาพสูงสุดของการตลาดผ่านอีเมลในฐานะตัวขับเคลื่อนการเติบโตของธุรกิจที่มีประสิทธิภาพ

DMARC, DKIM และ SPF เป็นโปรโตคอลรักษาความปลอดภัยอีเมลหลักสามโปรโตคอลที่ช่วยต่อสู้กับสแปม ฟิชชิ่ง และการโจมตีทางอีเมลอื่นๆ ในคู่มือนี้ เราจะอธิบาย โปรโตคอลการรักษาความปลอดภัยของอีเมลหลักทั้งสาม นี้ วิธีการทำงาน และวิธีที่คุณสามารถใช้เพื่อปรับปรุงความสามารถในการส่งอีเมล

เอสพีเอฟคืออะไร?

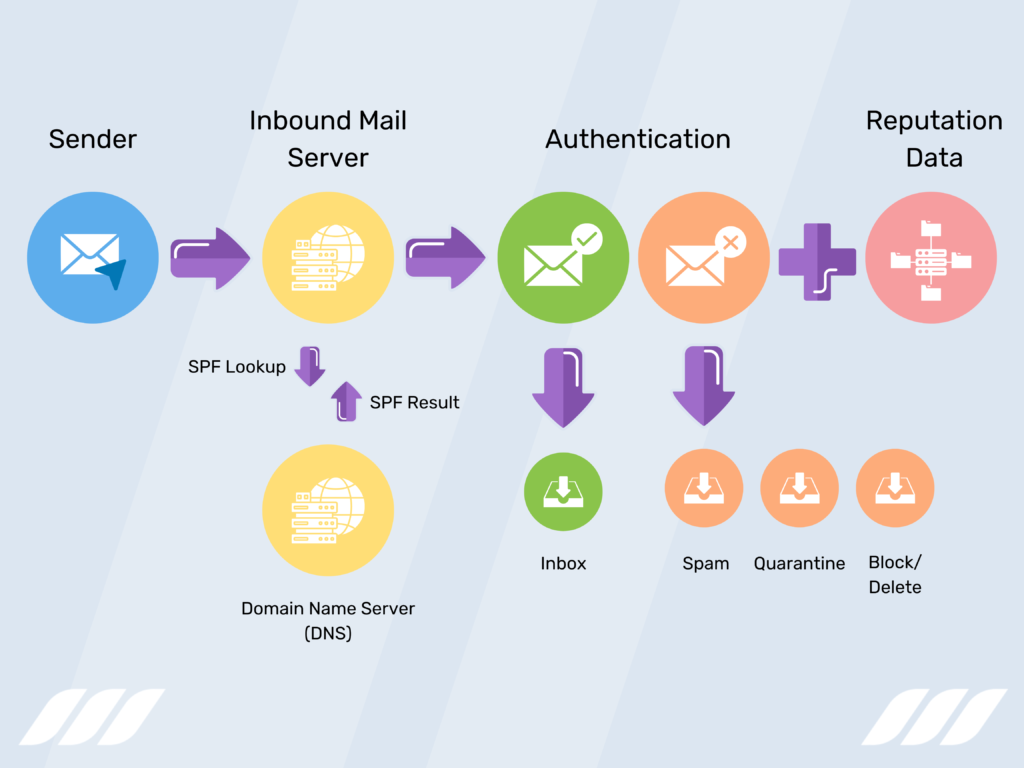

Sender Policy Framework (SPF) เป็นโปรโตคอลการตรวจสอบสิทธิ์อีเมลที่ช่วยตรวจสอบว่าข้อความอีเมลถูกส่งจากเซิร์ฟเวอร์ที่ได้รับอนุญาต ทำงานโดยการตรวจสอบบันทึก DNS ของโดเมนของผู้ส่งเพื่อให้แน่ใจว่าเซิร์ฟเวอร์ที่ส่งได้รับอนุญาตให้ส่งอีเมลในนามของโดเมน

SPF ทำงานอย่างไร?

Sender Policy Framework ทำงานโดยการเพิ่มระเบียน TXT ลงในการตั้งค่า DNS ของโดเมน บันทึกนี้ระบุว่าเซิร์ฟเวอร์ใดได้รับอนุญาตให้ส่งอีเมลจากโดเมนนั้น เมื่อได้รับอีเมล เซิร์ฟเวอร์ผู้รับจะตรวจสอบบันทึก SPF ของโดเมนของผู้ส่งเพื่อยืนยันว่าเซิร์ฟเวอร์ที่ส่งข้อความได้รับอนุญาตให้ส่งอีเมลในนามของโดเมนนั้น

ตัวอย่างเช่น สมมติว่าบริษัทของคุณใช้โดเมน example.com นอกจากนี้ยังใช้ผู้ให้บริการอีเมลบุคคลที่สามในการส่งอีเมล ในกรณีดังกล่าว คุณจะต้องเพิ่มระเบียน SPF ในการตั้งค่า DNS ของคุณเพื่ออนุญาตให้เซิร์ฟเวอร์ของผู้ให้บริการอีเมลของคุณส่งอีเมลในนามของโดเมนของคุณ โดยทั่วไปบันทึกนี้จะมีลักษณะดังนี้:

v=spf1 รวม:emailprovider.com ~ทั้งหมด

บันทึกนี้ระบุว่าเฉพาะเซิร์ฟเวอร์ที่เป็นของ emailprovider.com เท่านั้นที่ได้รับอนุญาตให้ส่งอีเมลในนามของ example.com พารามิเตอร์ “~all” ระบุว่าหากเซิร์ฟเวอร์ไม่ได้รับอนุญาต อีเมลก็ควรได้รับการยอมรับแต่ถูกทำเครื่องหมายว่าน่าสงสัย

นี่เป็นอีกตัวอย่างหนึ่งของลักษณะของระเบียน SPF:

v=spf1 และ mx ip4:192.168.0.1/24 รวม:_spf.google.com ~ทั้งหมด

ระเบียน SPF นี้ให้สิทธิ์ช่วงที่อยู่ IP 192.168.0.1/24, ระเบียน A และระเบียน MX เพื่อส่งอีเมลสำหรับโดเมน บันทึกยังรวมถึงเซิร์ฟเวอร์อีเมลของ Google ในฐานะผู้ส่งที่ได้รับอนุญาต และผู้ส่งอื่นๆ ที่ผ่านการตรวจสอบ SPF จะถือว่าเป็นความล้มเหลวแบบซอฟต์ (~ทั้งหมด)

ดีคิมคืออะไร?

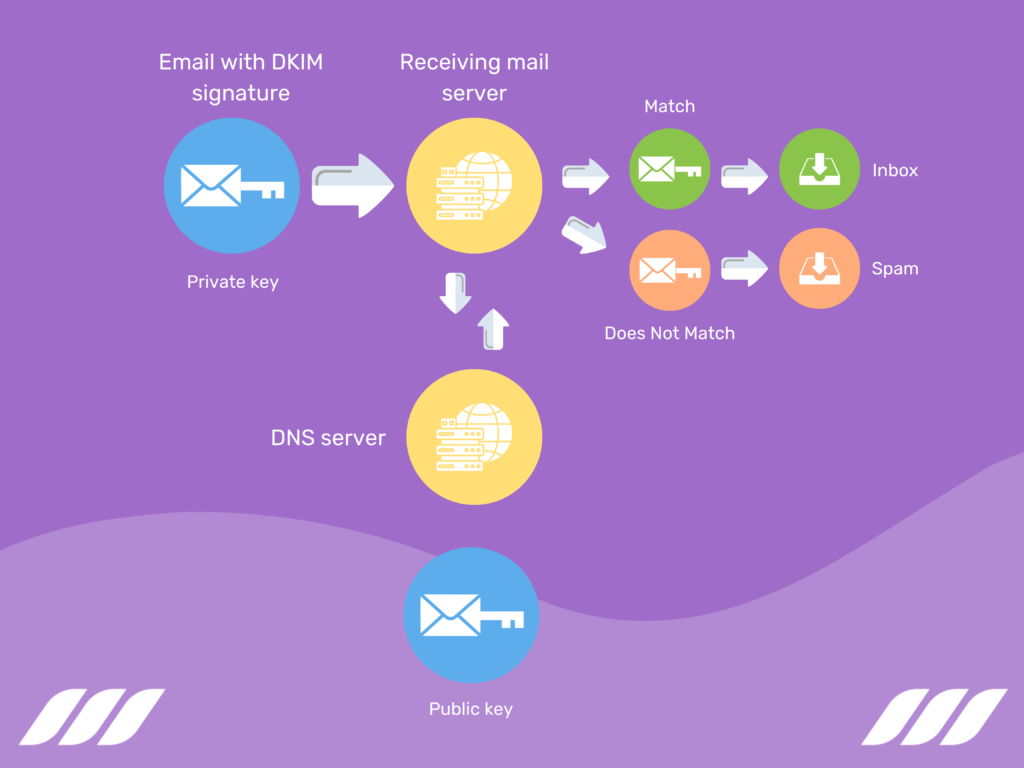

DomainKeys Identified Mail (DKIM) เป็นอีกหนึ่งโปรโตคอลการตรวจสอบความถูกต้องของอีเมลที่ช่วยตรวจสอบความถูกต้องของข้อความอีเมล ต่างจาก SPF ซึ่งจะตรวจสอบการให้สิทธิ์ของเซิร์ฟเวอร์ผู้ส่ง DKIM จะตรวจสอบความสมบูรณ์ของเนื้อหาของอีเมล โดยการเพิ่มลายเซ็นดิจิทัลลงในส่วนหัวของอีเมล ซึ่งเซิร์ฟเวอร์ผู้รับสามารถตรวจสอบได้

DKIM ทำงานอย่างไร?

Domainkeys Identified Mail ทำงานโดยการเพิ่มลายเซ็นดิจิทัลลงในส่วนหัวของอีเมล ลายเซ็นถูกสร้างขึ้นผ่านคีย์ส่วนตัวที่เซิร์ฟเวอร์ผู้ส่งเท่านั้นที่รู้ ลายเซ็นจะถูกเพิ่มในส่วนหัวของอีเมล พร้อมด้วยคีย์สาธารณะที่เซิร์ฟเวอร์ผู้รับสามารถใช้เพื่อตรวจสอบความถูกต้องของลายเซ็น

เมื่อเซิร์ฟเวอร์ผู้รับได้รับอีเมล เซิร์ฟเวอร์จะตรวจสอบลายเซ็น DKIM โดยใช้คีย์สาธารณะในส่วนหัวของอีเมลเพื่อถอดรหัสลายเซ็น หากลายเซ็นตรงกับเนื้อหาของอีเมล จะถือว่าอีเมลนั้นเป็นของจริง

DKIM ช่วยให้ผู้รับยืนยันว่าข้อความไม่มีการเปลี่ยนแปลงหรือแก้ไขระหว่างการส่ง เนื่องจากลายเซ็นดิจิทัลถูกคำนวณตามเนื้อหาของข้อความอีเมล หากส่วนใดส่วนหนึ่งของข้อความอีเมลเปลี่ยนแปลง ลายเซ็นดิจิทัลจะไม่ถูกต้อง และอีเมลจะถูกปฏิเสธ

ยิ่งไปกว่านั้น DKIM ยังมอบวิธีให้ผู้รับอีเมลสามารถระบุโดเมนของผู้ส่งอีเมลได้อีกด้วย นี่เป็นการ ป้องกันอีเมลฟิชชิ่ง เนื่องจากผู้รับอีเมลสามารถใช้ข้อมูลนี้เพื่อพิจารณาว่าอีเมลนั้นมาจากผู้ส่งที่ถูกต้องหรือไม่

ต่อไปนี้เป็นตัวอย่างที่จะช่วยให้คุณเข้าใจวิธีการทำงานของ DKIM:

สมมติว่าคุณเป็นผู้จัดการฝ่ายการตลาดของบริษัทอีคอมเมิร์ซขนาดใหญ่ และต้องการส่งอีเมลส่งเสริมการขายให้กับลูกค้าของคุณ คุณสร้างแคมเปญและใช้ผู้ให้บริการอีเมลของบริษัทของคุณในการส่งอีเมล

บริษัทของคุณได้ใช้ DKIM ดังนั้นผู้ให้บริการอีเมลจึงเพิ่มลายเซ็นดิจิทัลที่ไม่ซ้ำกันให้กับอีเมลแต่ละฉบับโดยใช้คีย์ส่วนตัว เมื่อผู้ให้บริการอีเมลของผู้รับได้รับอีเมล ผู้ให้บริการจะตรวจสอบคีย์สาธารณะในบันทึก DNS ของบริษัทของคุณเพื่อตรวจสอบลายเซ็น หากลายเซ็นถูกต้อง ข้อความจะถูกส่งไปยังกล่องจดหมายของผู้รับ และหากไม่ถูกต้อง ระบบจะทำเครื่องหมายว่าเป็นสแปม

DMARC คืออะไร?

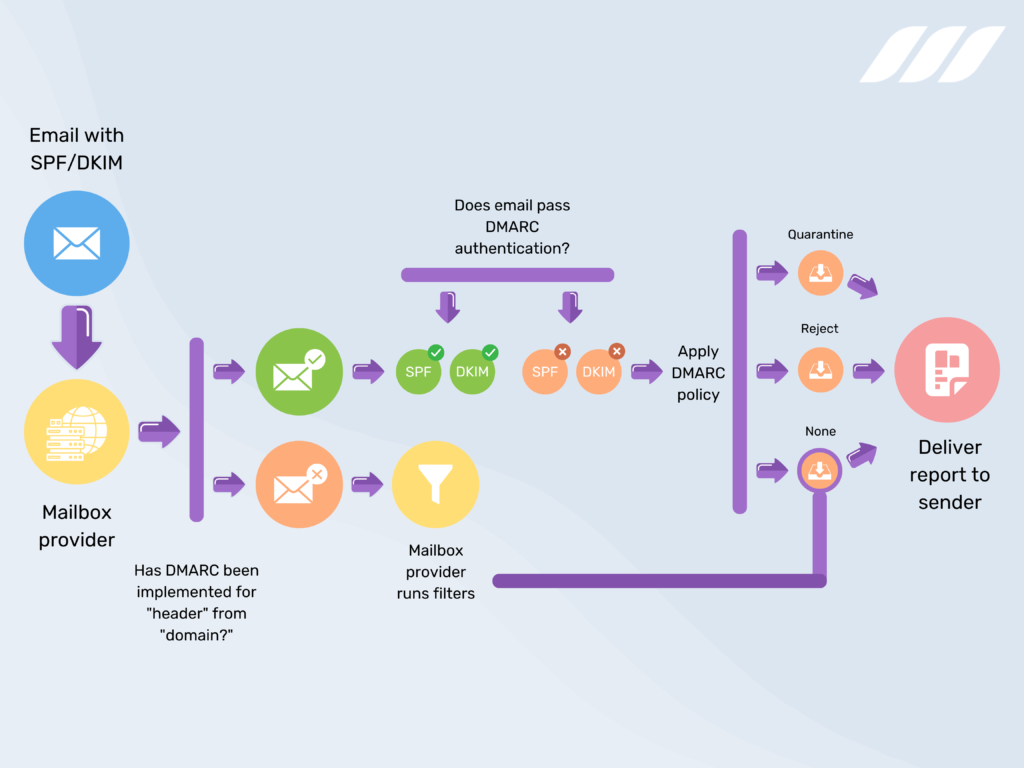

Domain-Based Message Authentication, Reporting & Conformance (DMARC) เป็นโปรโตคอลที่ทำงานร่วมกับ SPF และ DKIM เพื่อมอบระบบการตรวจสอบสิทธิ์อีเมลที่แข็งแกร่งยิ่งขึ้น

DMARC ช่วยให้เจ้าของโดเมนเผยแพร่นโยบายที่ระบุสิ่งที่จะเกิดขึ้นกับอีเมลที่ไม่ผ่านการตรวจสอบสิทธิ์ โดยให้วิธีการสำหรับผู้รับอีเมลในการพิจารณาว่าอีเมลขาเข้าเป็นของแท้หรือไม่ และระบุวิธีจัดการอีเมลที่ไม่ผ่านการรับรองความถูกต้อง

DMARC ทำงานอย่างไร?

การตรวจสอบสิทธิ์ข้อความตามโดเมน การรายงาน และความสอดคล้องทำงานโดยการเพิ่มบันทึก TXT ลงในการตั้งค่า DNS ของโดเมนที่ระบุวิธีจัดการกับการตรวจสอบ SPF และ DKIM ที่ล้มเหลว เริ่มต้นด้วยการตรวจสอบการจัดตำแหน่งของโดเมนที่ระบุในส่วนหัวจากของอีเมลกับโดเมนที่ระบุในระเบียน DKIM และ SPF หากโดเมนเหล่านี้ไม่สอดคล้องกัน แสดงว่าอีเมลอาจถูกปลอมแปลงและควรถูกปฏิเสธหรือทำเครื่องหมายว่าเป็นสแปม

เมื่อได้รับอีเมล เซิร์ฟเวอร์ของผู้รับจะตรวจสอบระเบียน SPF และ DKIM เพื่อพิจารณาว่าอีเมลนั้นเป็นของแท้หรือไม่ หากบันทึกล้มเหลว อีเมลจะถูกทำเครื่องหมายว่าเป็นสแปมหรือถูกปฏิเสธ ทั้งนี้ขึ้นอยู่กับนโยบายที่กำหนดโดยเซิร์ฟเวอร์อีเมลของผู้รับ

และหากอีเมลผ่านการตรวจสอบ SPF และ DKIM เซิร์ฟเวอร์อีเมลของผู้รับจะตรวจสอบนโยบาย DMARC ในระเบียน DNS สำหรับโดเมนของผู้ส่ง นโยบายนี้ระบุวิธีที่เซิร์ฟเวอร์อีเมลของผู้รับควรจัดการอีเมลหากไม่ผ่านการตรวจสอบ DMARC

ระเบียน DMARC สามารถระบุการดำเนินการ 1 ใน 3 ประการต่อไปนี้

- ไม่มี: ไม่ต้องดำเนินการใดๆ

- กักกัน: ทำเครื่องหมายอีเมลว่าน่าสงสัยและวางไว้ในโฟลเดอร์สแปมหรือขยะของผู้รับ

- ปฏิเสธ: ปฏิเสธอีเมลทันทีและอย่าส่งไปยังผู้รับ

ระเบียน DMARC ยังระบุความถี่ที่เซิร์ฟเวอร์ผู้รับควรส่งรายงานกลับไปยังเจ้าของโดเมนเกี่ยวกับอีเมลที่ไม่ผ่านการตรวจสอบสิทธิ์

ต่อไปนี้เป็นตัวอย่างที่จะช่วยให้คุณเข้าใจวิธีการทำงานของ DMARC:

สมมติว่าบริษัท ABC ใช้โดเมนแยกต่างหากสำหรับการเข้าถึงอีเมลแบบ Cold Email บริษัทสามารถใช้ DMARC บนโดเมนหลักเพื่อปกป้องชื่อเสียงของแบรนด์และป้องกันการใช้โดเมนโดยไม่ได้รับอนุญาต บันทึก DMARC ระบุว่าอีเมลใดๆ ที่อ้างว่ามาจากโดเมนหลักของบริษัทจะต้องผ่านการตรวจสอบการตรวจสอบสิทธิ์ SPF และ DKIM และหากอีเมลไม่ผ่านการตรวจสอบเหล่านี้ ควรปฏิเสธหรือทำเครื่องหมายว่าเป็นสแปม

เมื่อผู้ให้บริการอีเมลของผู้รับได้รับอีเมลที่อ้างว่ามาจากโดเมนหลักของบริษัท ABC ผู้ให้บริการจะตรวจสอบผลลัพธ์การตรวจสอบสิทธิ์ SPF และ DKIM โดยเทียบกับนโยบาย DMARC หากอีเมลผ่านการตรวจสอบสิทธิ์ทั้งสองรายการ อีเมลนั้นจะถูกส่งไปยังกล่องจดหมายของผู้รับ หากล้มเหลว อีเมลจะถูกปฏิเสธหรือทำเครื่องหมายว่าเป็นสแปม เพื่อปกป้องชื่อเสียงของแบรนด์ของบริษัท และป้องกันการใช้โดเมนของบริษัทเพื่อฟิชชิ่งหรือสแปมโดยไม่ได้รับอนุญาต

ทำไมคุณถึงต้องการ DMARC, SPF และ DKIM

การใช้ DMARC, SPF และ DKIM ช่วยป้องกันปัญหาอีเมลได้อย่างมีประสิทธิภาพ รวมถึงสแปม ฟิชชิ่ง และข้อผิดพลาดของผู้ปฏิบัติงาน ส่วนที่ดีที่สุด? โปรโตคอลเหล่านี้ช่วยให้คุณปกป้องชื่อเสียงของแบรนด์ ป้องกันการฉ้อโกงอีเมล และปรับปรุงความสามารถในการส่งอีเมล

นี่คือข้อดีบางประการของแต่ละโปรโตคอลสำหรับนักการตลาดผ่านอีเมลและบริษัท:

การปกป้องชื่อเสียงของแบรนด์

DMARC, SPF และ DKIM สามารถช่วยปกป้องชื่อเสียงของแบรนด์ได้โดยป้องกันการฉ้อโกงทางอีเมลและการโจมตีแบบฟิชชิ่ง ด้วยการตรวจสอบความถูกต้องของข้อความอีเมล คุณสามารถมั่นใจได้ว่าลูกค้าจะได้รับเฉพาะอีเมลที่ถูกต้องจากองค์กรของคุณเท่านั้น สิ่งนี้จะช่วยสร้างความไว้วางใจให้กับลูกค้าของคุณ และช่วยให้มั่นใจได้ว่าชื่อเสียงของแบรนด์ของคุณจะไม่ถูกทำให้เสื่อมเสียจากอีเมลหลอกลวง

ความสามารถในการส่งมอบที่ดีขึ้น

การใช้ DMARC, SPF และ DKIM ยังช่วยเพิ่มความสามารถในการส่งอีเมลโดยลดโอกาสที่อีเมลของคุณจะถูกทำเครื่องหมายว่าเป็นสแปมหรือถูกบล็อกโดยผู้ให้บริการอีเมล ด้วยการตรวจสอบสิทธิ์อีเมลของคุณ คุณสามารถสร้างความไว้วางใจกับผู้ให้บริการอีเมลได้ ซึ่งจะมีแนวโน้มที่จะส่งอีเมลของคุณไปยังกล่องจดหมายของลูกค้าเป้าหมายหรือกล่องจดหมายของลูกค้ามากขึ้น

การปฏิบัติตาม

อุตสาหกรรมส่วนใหญ่ในปัจจุบันจำเป็นต้องปฏิบัติตามข้อกำหนดและแนวปฏิบัติด้านกฎระเบียบต่างๆ เช่น HIPAA หรือ GDPR ที่กำหนดให้องค์กรต้องใช้มาตรการที่เหมาะสมเพื่อรักษาความปลอดภัยของข้อมูลที่ละเอียดอ่อน DMARC, SPF และ DKIM เป็นมาตรการสำคัญในการปฏิบัติตามกฎระเบียบเหล่านี้ โดยรับประกันว่าข้อความอีเมลที่มีข้อมูลที่ละเอียดอ่อนจะถูกส่งอย่างปลอดภัยไปยังผู้รับที่ต้องการ

ข้อมูลเชิงลึก

DMARC, SPF และ DKIM ยังให้ข้อมูลเชิงลึกอันมีค่าเกี่ยวกับการส่งอีเมลและการวัดการมีส่วนร่วมของคุณ รายงาน DMARC ให้ข้อมูลเกี่ยวกับสถานะการตรวจสอบสิทธิ์อีเมลของคุณ และช่วยระบุปัญหาที่อาจเกิดขึ้นกับการตรวจสอบสิทธิ์อีเมล ข้อมูลเชิงลึกเหล่านี้สามารถช่วยธุรกิจปรับปรุงความสามารถในการส่งอีเมลและอัตราการมีส่วนร่วม ส่งผลให้ ROI ดีขึ้น

SPF, DKIM และ DMARC ทำงานร่วมกันอย่างไร

SPF, DKIM และ DMARC ทำงานร่วมกันเพื่อมอบระบบการตรวจสอบสิทธิ์อีเมลที่แข็งแกร่งยิ่งขึ้น

ต่อไปนี้เป็นวิธีทำงานควบคู่กัน:

- SPF จะตรวจสอบว่าเซิร์ฟเวอร์ผู้ส่งได้รับอนุญาตให้ส่งอีเมลจากโดเมนของผู้ส่ง

- DKIM จะตรวจสอบความสมบูรณ์ของเนื้อหาของอีเมลและรับรองว่าอีเมลจะไม่ถูกดัดแปลงระหว่างการส่ง

- DMARC ระบุวิธีจัดการการตรวจสอบสิทธิ์ที่ล้มเหลว และจัดเตรียมวิธีให้เจ้าของโดเมนรับรายงานเกี่ยวกับความพยายามในการตรวจสอบสิทธิ์ที่ล้มเหลว

อย่างที่คุณเห็น SPF และ DKIM ใช้วิธีการที่แตกต่างกันในการตรวจสอบความถูกต้องของข้อความอีเมล เมื่อได้รับอีเมล ผู้ให้บริการอีเมลของผู้รับจะตรวจสอบผลลัพธ์การตรวจสอบสิทธิ์ SPF และ DKIM โดยเทียบกับนโยบาย DMARC และเนื่องจาก DMARC สร้างบน SPF และ DKIM จึงช่วยให้เจ้าของโดเมนตัดสินใจว่าจะจัดการข้อความอีเมลที่ไม่ผ่านการตรวจสอบสิทธิ์อย่างไร เช่น การปฏิเสธหรือกักกันข้อความเหล่านั้น

ด้วยการใช้โปรโตคอลทั้งสาม คุณสามารถช่วยให้แน่ใจว่าอีเมลของคุณถูกส่งไปยังกล่องจดหมายของผู้ชม นั่นไม่ใช่ทั้งหมด; การใช้โปรโตคอลเหล่านี้ร่วมกันจะช่วยสร้างความไว้วางใจกับกลุ่มเป้าหมายของคุณและปกป้องชื่อเสียงของคุณ

อย่างไรก็ตาม สิ่งสำคัญที่ควรทราบคือการนำโปรโตคอลเหล่านี้ไปใช้ต้องอาศัยความเชี่ยวชาญด้านเทคนิคและการวางแผนอย่างรอบคอบ เป็นความคิดที่ดีที่จะทำงานร่วมกับทีมไอทีหรือผู้ให้บริการอีเมลของคุณเพื่อตั้งค่าและกำหนดค่าโปรโตคอลเหล่านี้อย่างเหมาะสมเพื่อให้มั่นใจถึงประสิทธิภาพ

บันทึก SPF, DKIM และ DMARC เก็บไว้ที่ไหน

ระเบียน SPF, DKIM และ DMARC จะถูกจัดเก็บไว้ในการตั้งค่า DNS ของโดเมนของผู้ส่ง

ระเบียน DNS เปรียบเสมือนสมุดโทรศัพท์สำหรับอินเทอร์เน็ต โดยให้ข้อมูลเกี่ยวกับวิธีการค้นหาและเชื่อมต่อกับเซิร์ฟเวอร์ของโดเมน ระเบียน SPF, DKIM และ DMARC จะถูกเพิ่มลงในระเบียน DNS สำหรับโดเมนที่ส่งอีเมล

เมื่อได้รับอีเมล เซิร์ฟเวอร์อีเมลของผู้รับจะค้นหาระเบียน DNS ของโดเมนเพื่อค้นหาระเบียน SPF, DKIM และ DMARC แต่สิ่งสำคัญที่ควรทราบคือแต่ละโดเมนสามารถมีระเบียน SPF ได้เพียงระเบียนเดียวเท่านั้น แต่คุณสามารถเพิ่มระเบียน DKIM และ DMARC ได้หลายรายการ

ระเบียน SPF, DKIM และ DMARC ควรได้รับการกำหนดค่าและทดสอบอย่างรอบคอบเพื่อให้แน่ใจว่าทำงานได้อย่างถูกต้อง ข้อผิดพลาดหรือการกำหนดค่าที่ไม่ถูกต้องอาจส่งผลให้อีเมลถูกทำเครื่องหมายว่าเป็นสแปมหรือถูกเซิร์ฟเวอร์อีเมลของผู้รับปฏิเสธ

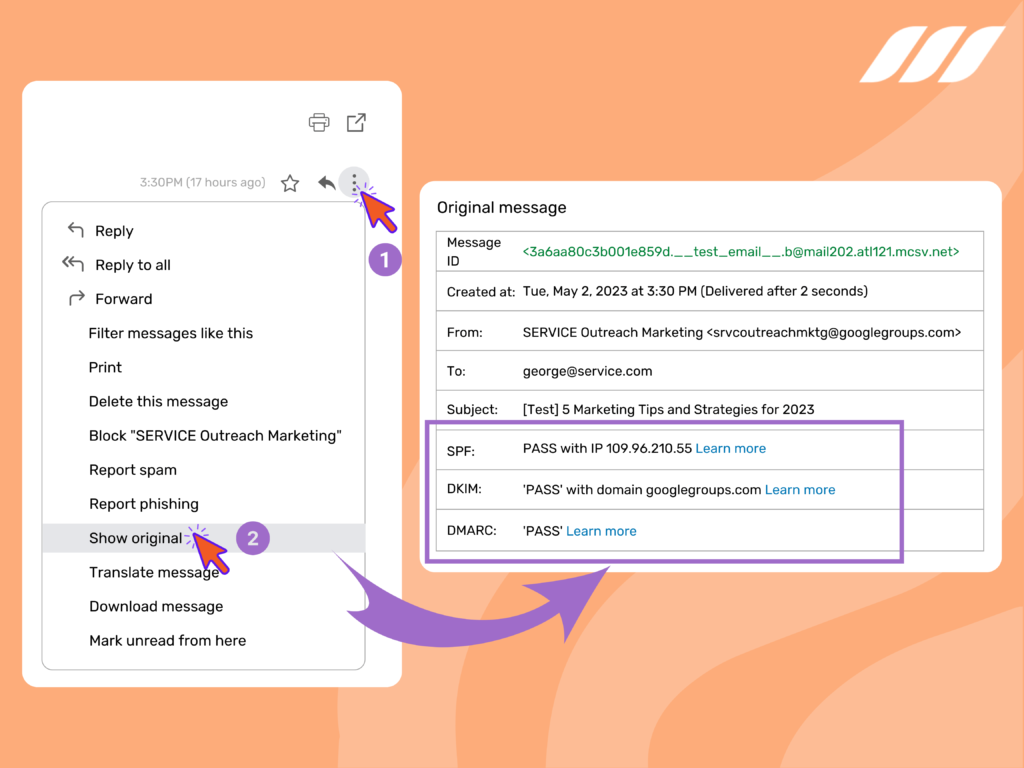

วิธีตรวจสอบว่าอีเมลผ่าน SPF, DKIM และ DMARC หรือไม่

คุณตรวจสอบได้ว่าอีเมลผ่านการตรวจสอบ SPF, DKIM และ DMARC หรือไม่โดยดูที่ส่วนหัวของอีเมล ต่อไปนี้เป็นวิธีดำเนินการ:

- เปิดอีเมลในโปรแกรมรับส่งเมลของคุณ

- มองหาส่วนหัวของอีเมล ซึ่งโดยปกติจะซ่อนไว้ตามค่าเริ่มต้น

- ค้นหาส่วนหัว “ผลการรับรองความถูกต้อง”

- ตรวจสอบค่าของช่อง SPF, DKIM และ DMARC เพื่อดูว่าอีเมลผ่านการตรวจสอบหรือไม่

หากอีเมลไม่ผ่านการตรวจสอบการรับรองความถูกต้อง อีเมลนั้นอาจถูกทำเครื่องหมายว่าเป็นสแปมหรือถูกปฏิเสธทันที

การตั้งค่า DMARC, DKIM และ SPF สำหรับโดเมน

การตั้งค่า DMARC, DKIM และ SPF สำหรับโดเมนอาจเป็นกระบวนการที่ซับซ้อน แต่ผู้ให้บริการอีเมลส่วนใหญ่จะให้คำแนะนำเกี่ยวกับวิธีการดำเนินการทีละขั้นตอน

วิธีการตั้งค่า SPF

นำทางไปยังเว็บไซต์โฮสติ้งของคุณและค้นหาพื้นที่ DNS ที่นั่น คุณจะต้องเพิ่มบันทึกใหม่ประเภท TXT

ในภาพหน้าจอนี้ คุณจะพบรายการที่แน่นอนที่คุณจะต้องแทรกสำหรับผู้ให้บริการโฮสติ้งทั่วไป:

ประเภทระเบียน: txt

พิธีกร: @

ค่า:

Gmail / G Suite v=spf1 รวม:_spf.google.com ~ทั้งหมด

Office365 v=spf1 รวม:spf.protection.outlook.com ~ทั้งหมด

IONOS v=spf1 รวม:_spf.perfora.net รวม:_spf.kundenserver.de ~ทั้งหมด

ZOHO v=spf1 รวม:zoho.eu ~ทั้งหมด

หากคุณใช้ผู้ให้บริการอีเมลรายอื่น โปรดติดต่อทีมสนับสนุนเพื่อขอทราบมูลค่าบันทึกที่แน่นอน

สิ่งสำคัญที่ควรทราบ:

- ผู้ให้บริการโฮสติ้งบางรายอาจมีส่วนแยกต่างหากสำหรับระเบียน SPF แต่อย่าลืมสร้างระเบียนประเภท TXT ที่นี่

- อย่าติดตั้งระเบียน SPF มากกว่า 1 รายการในส่วน DNS โฮสติ้งของคุณ ในกรณีที่คุณใช้เซิร์ฟเวอร์อีเมลหลายเซิร์ฟเวอร์ ให้รวมเซิร์ฟเวอร์เหล่านั้นไว้ในบันทึก SPF เดียว ตามตัวอย่าง บันทึกสำหรับ GSuite และ Office365 จะมีลักษณะดังนี้:

v=spf1 include:_spf.google.com include:spf.protection.outlook.com ~ทั้งหมด

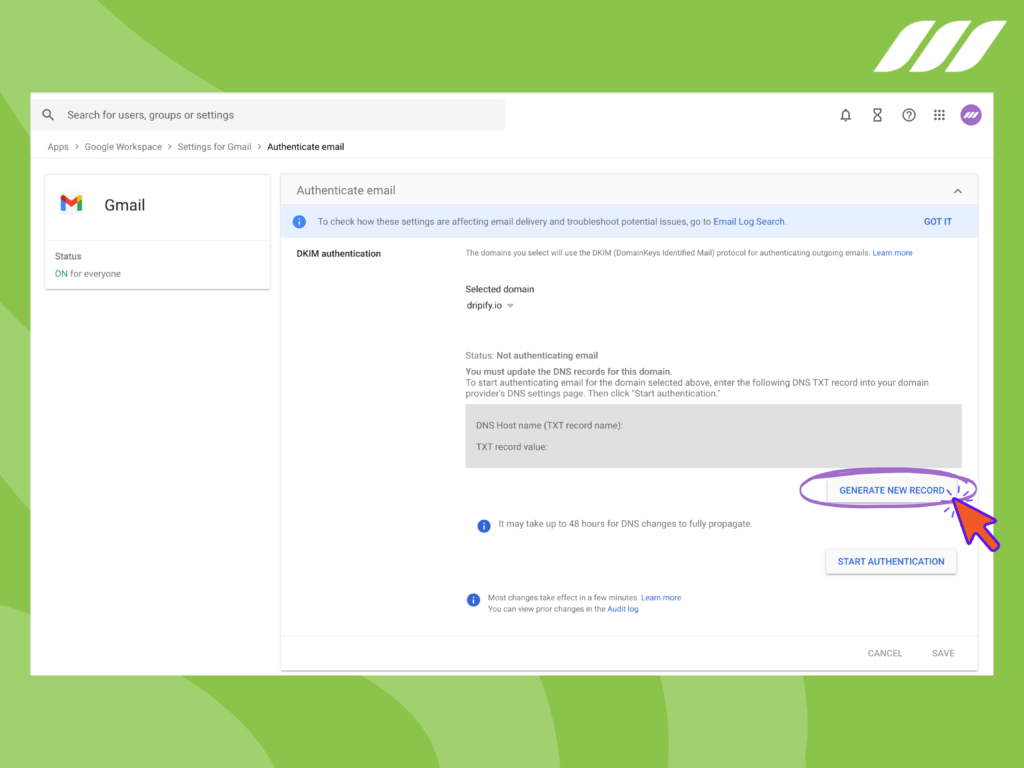

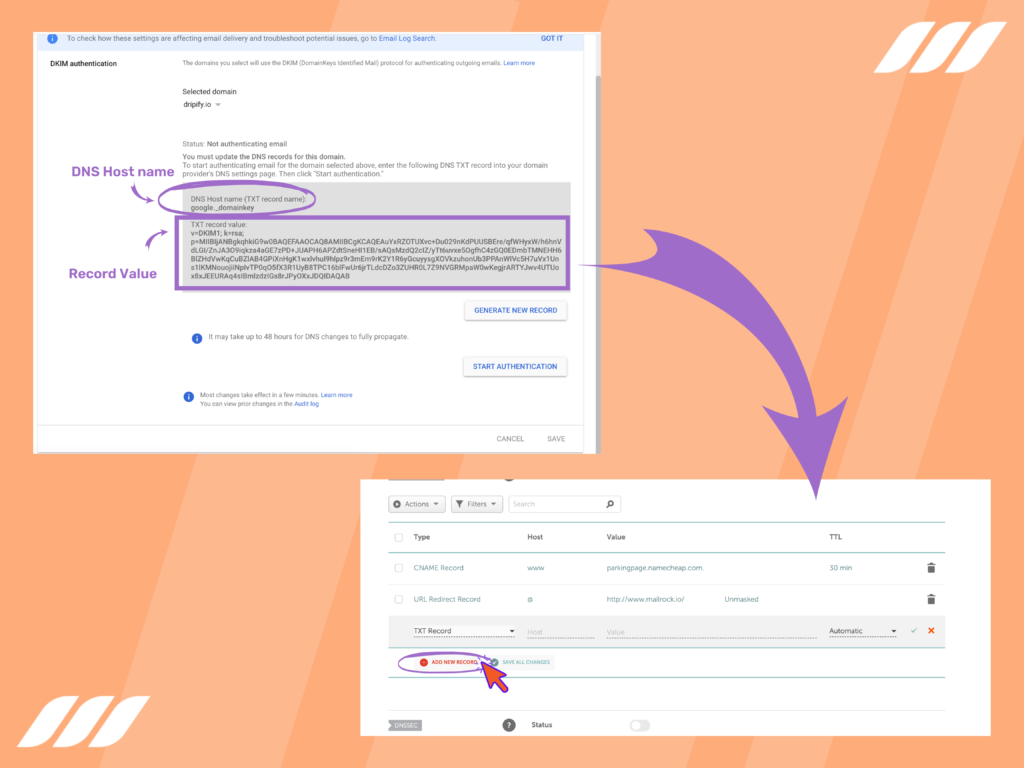

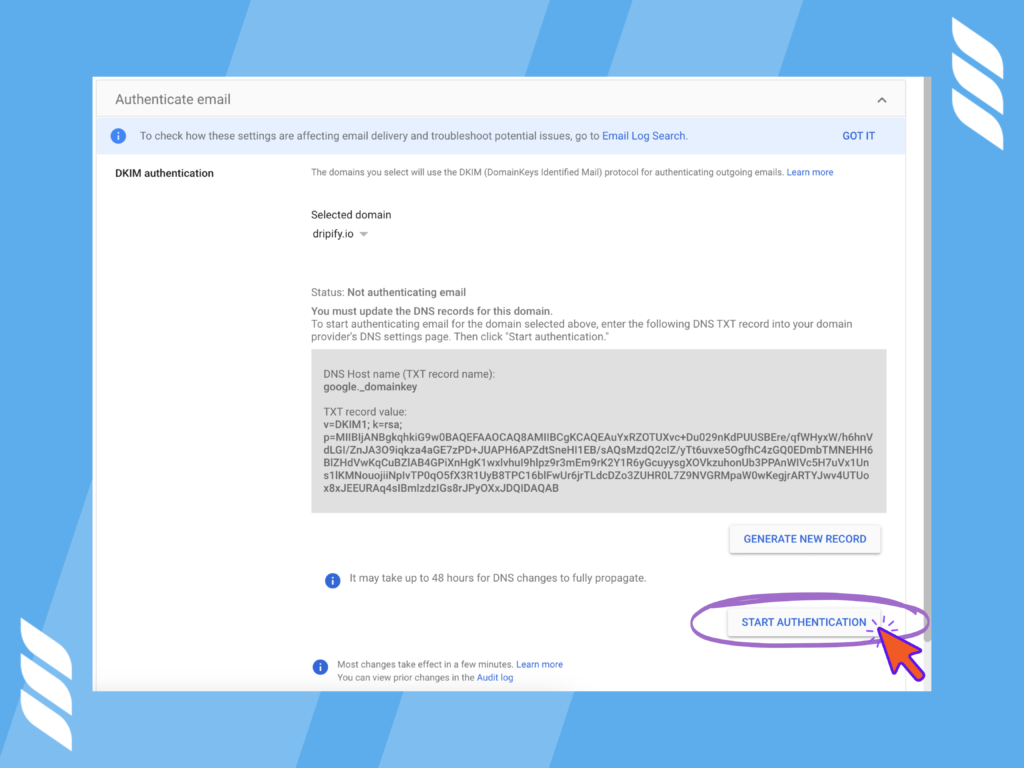

วิธีการตั้งค่า DKIM

สำหรับบัญชี Gmail / GSuite การค้นหาบันทึก DKIM นั้นง่ายมาก ทำตามขั้นตอนเหล่านี้เพื่อตั้งค่าระเบียน DKIM:

- ลงชื่อเข้าใช้บัญชี Gmail / G Suite ของคุณ

- ไปที่แผง ผู้ดูแลระบบ

- ในแผงการค้นหา ให้พิมพ์ DKIM เพื่อค้นหาหน้าการตั้งค่า DKIM

- คลิก สร้างเรกคอร์ดใหม่ เพื่อสร้างค่าเรกคอร์ด

- เมื่อเสร็จแล้ว คุณจะได้รับบันทึก txt ที่สร้างขึ้นและแสดงในหน้านี้ คัดลอกชื่อโฮสต์ DNS และค่าบันทึก และสร้างบันทึก txt ในหน้า DNS ของโฮสติ้งโดเมนของคุณ:

6. เมื่อเพิ่มระเบียน txt แล้ว ให้กลับไปที่หน้าการตั้งค่า DKIM ของ GSuite แล้วกด Start Authentication เพื่อเสร็จสิ้นกระบวนการ

สำหรับผู้ให้บริการอีเมลรายอื่น ลองค้นหาหน้าการตั้งค่า DKIM ในแผงผู้ดูแลระบบและสร้างบันทึกที่นั่น ในกรณีที่คุณพบปัญหาใดๆ โปรดติดต่อทีมสนับสนุนของผู้ให้บริการอีเมลเพื่อขอความช่วยเหลือ

วิธีการตั้งค่าบันทึก DMARC

บันทึก DMARC จะเหมือนกันสำหรับผู้ให้บริการอีเมลทุกราย ดังนั้นการตั้งค่าจึงง่ายกว่าการกำหนดค่าบันทึกก่อนหน้า

วิธีตั้งค่า:

- เข้าสู่ระบบโฮสติ้งโดเมนของคุณและไปที่ การตั้งค่า DNS

- สร้างบันทึก txt โดยมีรายการต่อไปนี้:

ประเภท: TXT

โฮสต์: _dmarc

ค่า: v=DMARC1; พี=ไม่มี;

- บันทึกบันทึก และกระบวนการจะเสร็จสมบูรณ์

หากคุณพบว่าการตั้งค่าโปรโตคอลเหล่านี้มีความยุ่งยากด้านเทคนิค ลองขอความช่วยเหลือจากทีมไอทีของคุณ หรือคุณอาจต้องการปรึกษาผู้เชี่ยวชาญอิสระที่เชี่ยวชาญด้านการตรวจสอบสิทธิ์อีเมล พวกเขามีความเชี่ยวชาญที่จำเป็นในการกำหนดค่าโปรโตคอลเหล่านี้อย่างถูกต้องและรับประกันการทำงานที่ราบรื่น

ผู้เชี่ยวชาญด้านไอทีสามารถแนะนำคุณตลอดกระบวนการ รวมถึงการสร้างคีย์เข้ารหัสสำหรับ DKIM การกำหนดค่าเซิร์ฟเวอร์อีเมลหรือผู้ให้บริการของคุณ และเพิ่มบันทึก DNS ที่จำเป็นสำหรับ SPF, DKIM และ DMARC พวกเขาจะตรวจสอบให้แน่ใจว่าโปรโตคอลเหล่านี้ผสานรวมเข้ากับโครงสร้างพื้นฐานของโดเมนของคุณอย่างเหมาะสม และสอดคล้องกับข้อกำหนดเฉพาะขององค์กรของคุณ

นอกจากนี้ โปรดจำไว้ว่าการตรวจสอบ การวิเคราะห์รายงาน และการบำรุงรักษาอย่างต่อเนื่องเป็นประจำก็มีความสำคัญเช่นกันเพื่อให้มั่นใจถึงประสิทธิภาพของ โปรโตคอลอินเทอร์เน็ตเหล่านี้สำหรับการตรวจสอบสิทธิ์อีเมล

ใช้โดเมนแยกต่างหากสำหรับการเข้าถึงอีเมลแบบ Cold Email

เป็นความคิดที่ดีเสมอที่จะใช้โดเมนแยกต่างหากสำหรับการเผยแพร่ทางอีเมลโดยไม่เปิดเผย ทำไม เนื่องจากอีเมลที่ไม่เปิดเผยมีแนวโน้มที่จะถูกทำเครื่องหมายว่าเป็นสแปม และการใช้โดเมนแยกต่างหากสามารถช่วยปกป้องชื่อเสียงของโดเมนหลักของคุณได้

ต่อไปนี้เป็นเหตุผลสี่ประการว่าทำไมจึงมีประโยชน์:

- รักษาชื่อเสียงของแบรนด์: การส่งอีเมลที่ไม่เปิดเผยไปยังผู้มีโอกาสเป็นลูกค้าหรือลูกค้าในบางครั้งอาจส่งผลให้มีความเสี่ยงสูงที่จะถูกทำเครื่องหมายว่าเป็นสแปม ด้วยการใช้โดเมนแยกต่างหากสำหรับการเข้าถึงอีเมลแบบ Cold Email คุณสามารถลดผลกระทบต่อชื่อเสียงของโดเมนหลักของคุณได้

หากอีเมลที่ไม่เปิดเผยของคุณทำให้เกิดการร้องเรียนเกี่ยวกับสแปมหรือการตีกลับจำนวนมาก จะไม่ส่งผลกระทบโดยตรงต่อความสามารถในการจัดส่งของโดเมนหลักหรือชื่อเสียงของแบรนด์ การแยกนี้ช่วยให้คุณสามารถปกป้องชื่อเสียงของโดเมนหลักของคุณสำหรับการสื่อสารทางอีเมลที่สำคัญอื่นๆ

- หลีกเลี่ยงการขึ้นบัญชีดำ IP: การส่งอีเมลเย็นจำนวนมากจากโดเมนหลักของคุณอาจทำให้ที่อยู่ IP ของคุณถูกขึ้นบัญชีดำโดยผู้ให้บริการอีเมล สิ่งนี้อาจส่งผลกระทบอย่างรุนแรงต่อความสามารถในการส่งอีเมลของคุณ รวมถึงการสื่อสารกับลูกค้าที่สำคัญ

เมื่อใช้โดเมนแยกต่างหาก คุณสามารถแยกความเสี่ยงที่อาจเกิดขึ้นจากการเข้าถึงอีเมลโดยไม่เปิดเผย และปกป้องที่อยู่ IP ของโดเมนหลักของคุณจากการถูกขึ้นบัญชีดำ สิ่งนี้ทำให้แน่ใจได้ว่าอีเมลธุรกิจปกติของคุณจะไม่ได้รับผลกระทบและรักษาอัตราการส่งที่สูง

- ปรับแต่งและเพิ่มประสิทธิภาพ: การมีโดเมนเฉพาะสำหรับการเผยแพร่อีเมลแบบ Cold Email ช่วยให้คุณมีความยืดหยุ่นและควบคุมกระบวนการส่งอีเมลได้มากขึ้น คุณสามารถปรับแต่งชื่อโดเมนให้สอดคล้องกับแคมเปญอีเมลเย็นหรือกลุ่มเป้าหมายของคุณได้

นอกจากนี้ คุณยังสามารถเพิ่มประสิทธิภาพชื่อเสียงของโดเมนได้โดยการค่อยๆ สร้างประวัติการส่งเชิงบวกและชื่อเสียงโดยเฉพาะสำหรับอีเมลที่ไม่เปิดเผย วิธีนี้ช่วยให้คุณใช้โปรโตคอลการตรวจสอบสิทธิ์อีเมลเฉพาะ เช่น SPF, DKIM และ DMARC เพื่อเพิ่มความสามารถในการจัดส่งและรับประกันว่าอีเมลแบบ Cold Email ของคุณได้รับความไว้วางใจจากผู้ให้บริการอีเมลของผู้รับ

- วิเคราะห์ตัวชี้วัดประสิทธิภาพ: การใช้โดเมนแยกต่างหากสำหรับการเผยแพร่ทางอีเมลแบบ Cold ช่วยให้คุณสามารถติดตามและวิเคราะห์ตัวชี้วัดประสิทธิภาพของแคมเปญอีเมลแบบ Cold ของคุณได้อย่างใกล้ชิด คุณสามารถติดตามอัตราการเปิด อัตราการคลิกผ่าน และอัตราการตอบกลับอีเมลที่ไม่เปิดเผย แยกจากอีเมลธุรกิจปกติของคุณ ข้อมูลอันมีค่านี้สามารถให้ข้อมูลเชิงลึกเกี่ยวกับประสิทธิผลของกลยุทธ์อีเมลที่ไม่เปิดเผยของคุณ ช่วยให้คุณสามารถตัดสินใจโดยอาศัยข้อมูล ปรับแต่งแคมเปญของคุณ และปรับปรุงประสิทธิภาพการเข้าถึงโดยรวม

บทความที่เกี่ยวข้อง: ตัวชี้วัดการเข้าถึงอีเมลใดที่ควรติดตาม

อย่างที่คุณเห็น โดเมนที่แยกต่างหากสำหรับการเผยแพร่โดยไม่เปิดเผยจะช่วยเพิ่มประสิทธิภาพและประสิทธิผลโดยรวมของแคมเปญของคุณ ด้วยการแยกกิจกรรมการเข้าถึงของคุณไปยังโดเมนที่แตกต่างกัน คุณสามารถรักษาชื่อเสียงดั้งเดิมของโดเมนหลักของคุณได้ โดยปกป้องจากปัญหาความสามารถในการส่งที่อาจเกิดขึ้นจากแนวทางปฏิบัติทางอีเมลที่ไม่เปิดเผย

บทสรุป

โปรโตคอลการตรวจสอบสิทธิ์อีเมล เช่น DMARC, SPF และ DKIM มีความสำคัญอย่างยิ่งต่อนักการตลาดอีเมลและธุรกิจ โปรโตคอลเหล่านี้ทำงานควบคู่เพื่อปรับปรุงความปลอดภัยของอีเมล ปรับปรุงความสามารถในการส่ง และปกป้องชื่อเสียงของแบรนด์ รักษาความปลอดภัยอีเมลระดับมาสเตอร์ด้วยโปรโตคอลเหล่านี้ วัน นี้เพื่อปลดล็อกศักยภาพสูงสุดของการตลาดผ่านอีเมล ในขณะเดียวกันก็รับประกันช่องทางการสื่อสารที่ปลอดภัยและเชื่อถือได้สำหรับผู้ชมของคุณ

SPF จะตรวจสอบแหล่งส่งที่ได้รับอนุญาต DKIM เพิ่มลายเซ็นดิจิทัลเพื่อตรวจสอบความสมบูรณ์ของข้อความ และ DMARC จะกำหนดนโยบายเพื่อจัดการกับการตรวจสอบสิทธิ์ที่ล้มเหลว เมื่อรวมกันแล้ว ทั้งสองอย่างนี้จะสร้างการป้องกันที่มีประสิทธิภาพต่อสแปมเมอร์และปกป้องผู้รับจากการพยายามฟิชชิ่ง สำหรับนักการตลาดอีเมล การใช้โปรโตคอลเหล่านี้หมายถึงความสามารถในการส่งอีเมลที่เพิ่มขึ้น การกรองสแปมที่ลดลง และชื่อเสียงของแบรนด์ที่ดีขึ้น